El protocolo de telefonía Diameter es tan vulnerable como el SS7

Las mismas vulnerabilidades de seguridad de los estándares anteriores SS7 y que se usaron con 3G, 2G y anteriores prevalecen en el protocolo Diameter utilizado con el estándar actual de telefonía y transferencia de datos 4G (LTE), según los investigadores de Positive Technologies y la Agencia de la Unión Europea para Seguridad de redes e información (ENISA).

Tanto Diameter como SS7 tienen el mismo rol en una red de telefonía. Su propósito es servir como un sistema de autenticación y autorización dentro de una red y entre diferentes redes de telefonía (proveedores).

Dado que los protocolos de Diameter están programados para ser utilizados en las redes 5G, los informes de las capacidades de seguridad son muy críticos con las habilitadas del protocolo Diameter utilizado para las redes móviles 4G son preocupantes.

La particular preocupación es el potencial de que las configuraciones erróneas que conducen a la vulnerabilidad podrían resultar en ataques distribuidos de denegación de servicio (DDoS) para la infraestructura crítica que depende del acceso móvil. Un atacante no necesitaría utilizar ninguna capacidad de ataque distribuido a gran escala.

Los operadores 4G configuran muchas veces Diameter de forma incorrecta

Pero según una investigación publicada el mes pasado por Positive Technologies que detalla el uso de Diameter entre redes móviles en todo el mundo, las características del protocolo rara vez se utilizan.

En la práctica, los operadores de telecomunicaciones casi nunca usan encriptación dentro de la red, y solo ocasionalmente en sus límites. Además, el cifrado se basa en el principio peer-to-peer, no de extremo a extremo. En otras palabras, la seguridad de la red se basa en la confianza entre los operadores y los proveedores de IPX.

El uso incorrecto de Diámetro conduce a la presencia de varias vulnerabilidades en las redes 4G que se asemejan a las que se encuentran en las redes antiguas que usan SS7, y que Diámetro debía evitar.

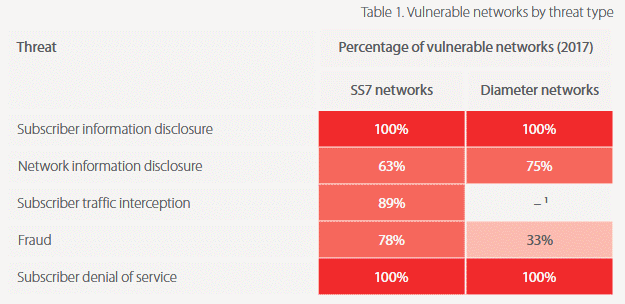

Los investigadores dicen que las configuraciones erróneas de Diameter que han detectado dentro de las redes 4G son en muchos casos únicas por cada red, pero generalmente se repiten para organizarlas en cinco clases de ataques.

Divulgación de información de abonado y red

Las dos primeras, la divulgación de información de abonado y red, permiten a un atacante reunir información operativa sobre el dispositivo del usuario, el perfil del usuario y la información sobre la red móvil en general.

Dichas vulnerabilidades pueden revelar el identificador IMSI del usuario, las direcciones del dispositivo, la configuración de la red o incluso su ubicación geográfica, lo que ayuda al atacante a rastrear a los usuarios de interés a medida que avanzan.

Intercepción de tráfico del suscriptor

La tercera vulnerabilidad, la interceptación del tráfico del usuario, solo es teóricamente posible debido a que tanto el SMS como la transmisión de llamadas a menudo establecen canales con protocolos de generaciones anteriores que no usan el protocolo Diameter para la autenticación.

No obstante, los investigadores de Positive Technologies advierten que el atacante podría interceptar los SMS y las llamadas. Esto es posible porque al atacante puede en cualquier momento degradar una conexión 4G compatible con Diameter a una conexión de generación anterior y usar las vulnerabilidades de SS7 y otros protocolos para llevar a cabo su ataque.

Por ejemplo, la interceptación de SMS es posible porque la mayoría de las redes 4G envían mensajes SMS a través de un canal 3G donde se usa SS7 en vez de Diameter para la autenticación de usuario y red, mientras que los canales de llamadas telefónicas se manejan a través de VoLTE, un protocolo que se ha comprobado inseguro y susceptible de tales ataques en 2015.

Incluso si las redes manejan SMS y llamadas telefónicas a través de un canal 4G puro, entonces el atacante solo necesita forzar el uso de una red inferior para llevar a cabo un ataque MitM a través de un protocolo anterior.

Fraude

Los atacantes también pueden usar vulnerabilidades de Diameter para permitir el uso gratuito de la red móvil para un perfil de usuario específico, lo que genera pérdidas financieras para el operador.

Hay dos tipos de dichos ataques, cada uno de los cuales se basa en la modificación del perfil del usuario.

El primer tipo implica la modificación de los parámetros de facturación almacenados en el perfil de abonado y es bastante difícil de implementar en la práctica, ya que requiere el conocimiento de la configuración de red del operador por parte del atacante. Los valores de estos parámetros no están estandarizados y dependen del operador específico; no se pudieron recuperar de un perfil de suscriptor en ninguna de las redes probadas.

El segundo tipo de ataque es el uso de servicios más allá de las restricciones, lo que ocasiona daños financieros directos al operador.

Ataques de denegación de servicio

Por último, pero no menos importante, los defectos de Diameter permiten ataques de denegación de servicio que impiden que un usuario de 4G acceda a ciertas funciones de 4G o permiten que un atacante limite la velocidad de ciertas funciones, causando problemas a un dispositivo conectado.

Los expertos de Positive Technologies advierten que las vulnerabilidades de Diameter de denegación de servicio "podrían conducir a un fallo repentina de cajeros automáticos, terminales de pago, medidores de servicios públicos, alarmas de automóviles y videovigilancia".

Esto se debe a que estos tipos de dispositivos a menudo usan módulos de tarjeta SIM 4G para conectarse a sus servidores cuando se encuentran en un área remota donde las conexiones de Internet clásicas no son posibles.

Todas las redes móviles son vulnerables a SS7 y los fallos de Diameter

La firma de ciberseguridad dice que de todas las redes móviles analizadas en los últimos años, desde que comenzó a investigar las vulnerabilidades SS7 y Diameter, todas las redes móviles que examinó son vulnerables a una u otra, o ambas, lo que lleva a casos únicos en los que las redes móviles que inspeccionó son vulnerables a algún tipo de pirateo a nivel de red.

Positive Technologies advierte que con el auge de los dispositivos de Internet of Things, algunos de los cuales dependen de conexiones 4G cuando una red WiFi no está dentro del alcance, tales fallos son el equivalente a tener una puerta abierta para que los hackers ataquen ese equipo a través de la red 4G.

"Tales consecuencias aterradoras son solo la punta del iceberg", escribieron los expertos en su último informe Diameter. La compañía, que es conocida por proporcionar pruebas de seguridad y monitoreo de redes móviles, insta a los operadores de 4G a aprovechar los tiempos e invertir en la seguridad de sus redes.

El "Informe de exposición de vulnerabilidades de Diameter 2018" está disponible para descargar en este link. Positive Technologies analizó previamente el protocolo SS7 en 2016 y el protocolo Diameter en 2017.

En marzo de 2018, ENISA (Agencia de la Unión Europea para la Seguridad de las Redes y la Información) publicó un aviso oficial sobre las vulnerabilidades SS7 y Diameter en las redes 4G modernas.

La semana pasada, un equipo de académicos descubrió un conjunto de vulnerabilidades en redes 4G (LTE) en la "capa de datos", la responsable de la transferencia de datos, y no el nivel de señal en el que se encuentra Diameter.

Fuente: BleepingComputer