Fallos de seguridad divulgados sobre el estándar de telefonía móvil LTE (4G)

Un equipo de académicos publicó ayer una investigación que describe tres ataques contra el estándar de comunicación móvil LTE (Long-Term Evolution), también conocido como 4G.

Dos de los tres ataques son pasivos, lo que significa que un atacante puede ver el tráfico LTE y determinar varios detalles sobre el objetivo, mientras que el tercero es un ataque activo permite al atacante manipular los datos enviados al dispositivo LTE del usuario.

Según los investigadores, los ataques pasivos permiten a un atacante recolectar metainformación sobre el tráfico del usuario (un ataque de mapeo de identidad), mientras que el segundo permite al atacante determinar qué sitios web podría visitar un usuario a través de su dispositivo LTE.

aLTEr attack puede redirigir a los usuarios a sitios web maliciosos

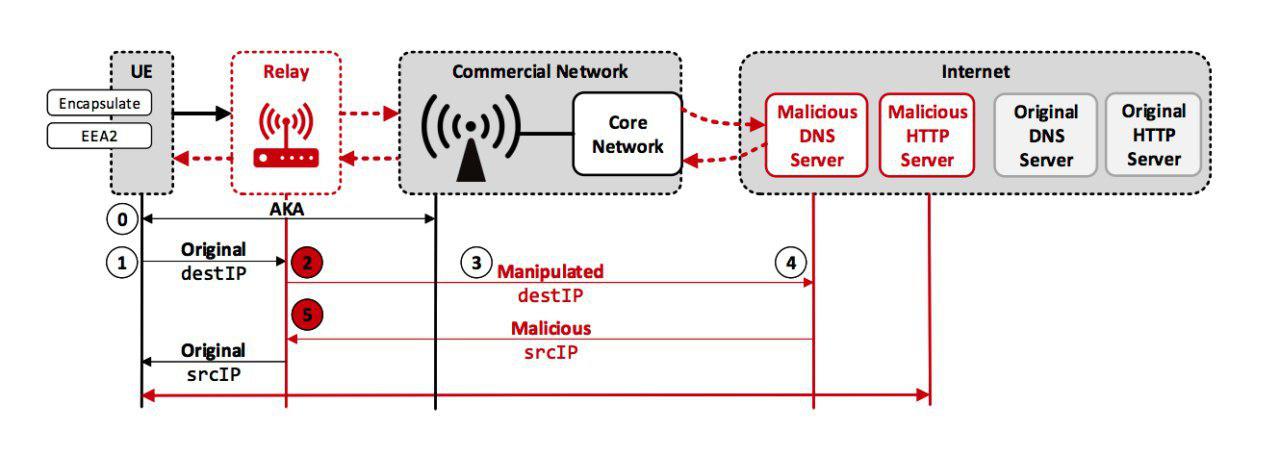

Los investigadores apodaron el ataque activo aLTEr debido a sus capacidades intrusivas, que utilizaron en experimentos para redirigir a los usuarios a sitios maliciosos mediante la alteración de paquetes DNS (DNS spoofing). A continuación se muestra una demostración de un ataque aLter registrado por los investigadores.

aLTEr y otros ataques no factibles en el mundo real

Pero los investigadores dijeron que los usuarios habituales no tienen nada que temer, por ahora. Llevar a cabo cualquiera de los tres ataques requiere un equipo especial y costoso, junto con un software personalizado, que generalmente pone este tipo de ataque fuera del alcance de la mayoría de los ladrones. Los investigadores explican:

Para llevar a cabo tales ataques, el atacante depende de hardware especializado (las denominadas radios definidas por software) y una implementación personalizada de los protocolos LTE. Además, un entorno controlado ayuda a tener éxito dentro de una cantidad aceptable de tiempo. En particular, el uso de una caja de protección ayuda a mantener una conexión estable y libre de ruido para realizar la configuración del ataque. Especialmente, este último no se puede mantener en una situación del mundo real y se requieren más esfuerzos de ingeniería para los ataques en el mundo real.

"Realizamos los ataques en una configuración experimental en nuestro laboratorio que depende de un hardware especial y un entorno controlado", dijeron los investigadores. "Estos requisitos son, por el momento, difíciles de cumplir en redes LTE reales. Sin embargo, con algún esfuerzo de ingeniería, nuestros ataques también pueden realizarse en la naturaleza".

"Creemos que las personas de especial interés como políticos o periodistas son los blancos más probables de un ataque", agregaron los investigadores.

aLTEr ataque que requiere de una proximidad a las víctimas

El equipo necesario para llevar a cabo tales ataques es muy similar a los llamados dispositivos "IMSI catchers" o "Stingray", equipos utilizados por las fuerzas del orden de todo el mundo para engañar al teléfono de un objetivo y conectarlo a una torre de telefonía falsa.

A continuación, los ataques se realizan de forma similar, y el atacante necesita engañar al dispositivo LTE de la víctima para que se conecte primero, y luego el dispositivo del atacante reenvía el tráfico a la torre de telefonía real.

Como tal, la proximidad a la víctima es primordial, y el ataque no puede realizarse a través de Internet, lo que requiere la presencia del atacante en el sitio. La diferencia entre un ataque aLTEr y un receptor IMSI clásico es que los receptores IMSI realizan ataques MitM pasivos para determinar la ubicación geográfica de un objetivo, mientras que un LTEr puede modificar realmente lo que el usuario está viendo en su dispositivo.

Ataques posibles debido a un encriptado LTE débil

En cuanto a los detalles técnicos de los tres ataques, existen las tres vulnerabilidades en una de las dos capas de LTE llamada capa de datos, la que transporta los datos reales del usuario. La otra capa es la capa de control y es la que controla y mantiene activa la conexión 4G del usuario.

Según los investigadores, las vulnerabilidades existen porque la capa de datos no está protegida, por lo que un atacante puede interceptar, alterar y luego retransmitir los paquetes modificados a la torre celular real.

Pueden hacer esto porque los paquetes de datos 4G no están protegidos por integridad, lo que significa que es posible cambiar bits de datos, a pesar de que los datos estén encriptados.

El ataque aLTEr explota el hecho de que los datos de usuario LTE están encriptados en modo contador (AES-CTR) pero no protegidos de integridad, lo que nos permite modificar la carga del mensaje: el algoritmo de encriptación es maleable y un adversario puede modificar un texto cifrado en otro texto cifrado que luego descifra a un texto plano relacionado

Los defectos también afectan el próximo estándar 5G

El equipo de investigación, compuesto por tres investigadores de la Ruhr-University en Bochum, Alemania e investigador de la Universidad de Nueva York, dice que han notificado a instituciones relevantes como GSM Association (GSMA), 3rd Generation Partnership Project (3GPP) y compañías telefónicas sobre los problemas que descubrieron.

Advirtieron que el problema también podría afectar la próxima versión del estándar 5G en su forma actual. Los expertos dijeron que el estándar 5G incluye funciones de seguridad adicionales (encriptación más fuerte en la capa de datos) para prevenir ataques de LTEr, pero estos son actualmente opcionales.

El equipo de investigación publicó sus hallazgos en un trabajo de investigación titulado "Breaking LTE on Layer Two", que planean presentar en el Simposio IEEE 2019 sobre Seguridad y Privacidad que se celebrará en mayo del 2019 en San Francisco.