El ransomware Sodinokibi atacó al CTAG en octubre [2020]

CTAG parece haber sido atacada a finales de octubre por el grupo Revil

![El ransomware Sodinokibi atacó al CTAG en octubre [2020]](/content/images/size/w1200/2020/11/revil-malware-ctag.jpg)

El CTAG, también conocido como el centro tecnológico de automoción de Galicia es uno de los centros europeos referentes en investigación y desarrollo en el mundo de la automoción.

Este centro tecnológico esta situado en Galicia, exactamente en Porriño que pertenece a la provincia de Pontevedra ofrece pistas de prueba para conducción autónoma y conectada, pero su oferta de servicios es mucho más amplia que eso.

Según podemos leer en su sitio web su principal objetivo es "ayudar a mejorar la competitividad de las empresas de automoción mediante la incorporación de nuevas tecnologías y el fomento del desarrollo, la investigación y la innovación tecnológica".

CTAG fue así uno de los miembros del proyecto 5GCAR, lanzado en 2007 bajo el liderazgo de Ericsson, y que incluía a Bosch, Huawei, Nokia, Orange, PSA y Volvo Cars. En julio de 2019, el grupo PSA anunció que estaba probando en un entorno urbano, con el CTAG, “la contribución de las tecnologías de la comunicación al desarrollo de funciones automáticas de vehículos”. Un experimento que forma parte del proyecto European Autopilot, lanzado a principios de 2017.

Sodinokibi

El CTAG sufre un ataque de ransomware

Según pudimos saber por el medio francés LeMagIT ha descubierto una muestra del ransomware Sodinokibi que parece haber atacado los sistema de información del CTAG.

El grupo cibercriminal Revil, a cargo del ransomware Sodinokibi, en un principio exigió 300.000 dólares. Al no haber una respuesta de la víctima esta cantidad de duplicado.

Según el medio LeMagIT, los contactos entre los cibercriminales y la víctima empezaron el 6 de noviembre del 2020. La víctima por su parte respondió a la petición de los 300.000 dólares con un "¿Realmente tenemos que pagar?".

Al día siguiente los atacantes para intentar suavizar el camino para una posible negociación le respondió a la víctima con un "puedes hacer una oferta y lo pensaremos", pero la víctima no volvió a establecer contacto con ellos.

Los atacantes al no recibir respuesta alguna de la víctima el 18 de diciembre por la mañana volvieron a contactar a la víctima (el CTAG), para intentar que les hicieran más caso les adjuntaron imágenes que representaban elementos de la infraestructura informática del CTAG y incluso documentos relacionados con una pieza Delphi de una versión diseñada para Peugeot en 2018.

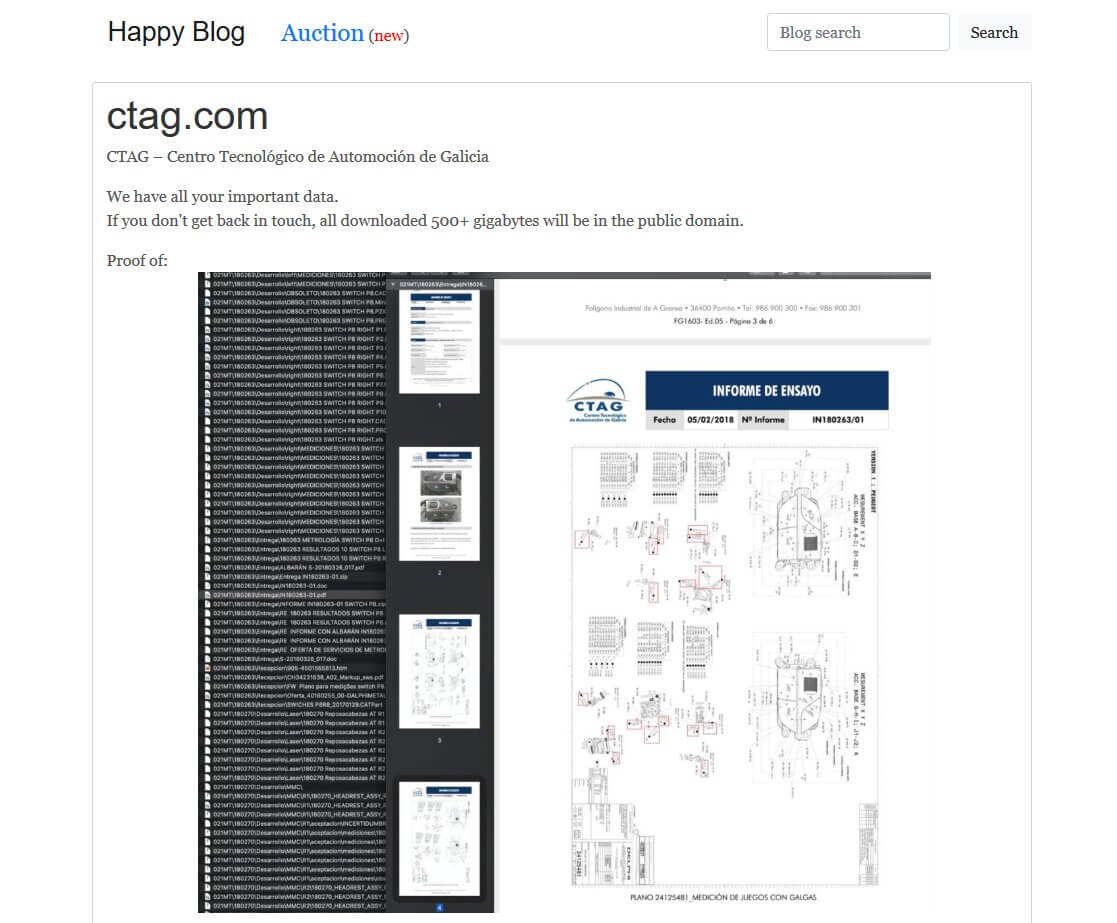

En la siguiente imagen podeís ver parte de la información que mandaron los cibercriminales como prueba, esta imagen fue publicada en el Happy Blog (un blog de la Dark Web solo accesible por Tor):

Al anterior mensaje los ciberdelicuentes añadieron el siguiente mensaje: "Estamos listos escuchar tu oferta y comprometerte dándote un descuento".

Además de esa imagen incluyeron un par de ellas más donde se puede ver listadas sus maquinas, sistemas, ips, ... como podeís ver en la siguiente imagen previamente censurada por nosotros:

Y no solo eso, también mandaron una tabla de nombres de usuarios con sus nombres y apellidos completos donde se pueden ver unas columnas que indican si el usuario esta o no activo en el sistema, si puede o no cambiar la clave, ..

¿Cómo sucedió este ataque?

Según los datos del buscador "Onyphe" muestran que el CTAG expuso hasta mediados de octubre, en Internet, sistemas de acceso remoto afectados por vulnerabilidades susceptibles de haber sido explotadas por los atacantes: un Fortinet afectado por el CVE- 2018-13379 y Cisco ASA, para CVE-2020-2021.

La utilización de dichos vectores sería el procedimiento operativo del grupo Revil, que compra el acceso a sistemas de información, obtenido previamente por terceros.

Fuentes: Lemagit y Happy Blog