Hackean el proveedor de hosting Comvive: Afecta a HTCMania y Pampling

En esta ocasión os vamos a hablar de algo que se lleva unos días comentando y que en general nadie quiere decir nada al respecto, en este caso os vamos a hablar de como se filtraron las bases de datos de "HTCMania" (Una de las mayores comunidades/foros de habla hispana sobre smartphones, tablets y wearables) y "Pampling" (Tienda online y física de venta de camisetas).

La filtración se produjo según me comento el CEO de HTCMania por Twitter por una vulnerabilidad en su proveedor de servicios web, Comvive, una empresa que ofrece servicios de hosting en España. Los atacantes entraron en los servidores de la empresa usando la contraseña de root (parece ser lo que ha sucedido según nos comento el de HTCMania, esto aún no es 100% oficial pero es la hipótesis que se maneja). Actualmente se encuentran realizando una investigación el Grupo de Delitos Telemáticos de la Guardia Civil y Comvive sobre este asunto.

Caso HTCMania

Los de HTCMania parecer ser que se enteraron este lunes (2 de Marzo del 2019) y pusieron un comunicado en el foro ese mismo día, pero lo más seguro es que ninguno de vosotros se llegará a dar cuenta del mismo debido a que no mandaron ningún correo a los usuarios o forzaron el cambio de contraseñas (esto se debe hacer cuando se produce una exposición de los datos de los usuarios).

La respuesta de HTCMania sobre el tema de que no enviaron ningún correo a los usuarios (Añadido el 6/03/2020, 6 días después de los hechos, cuando deberián haber informado a los usuarios en menos de 72h):

¿Por qué no me habéis enviado un correo electrónico cuando habéis sabido el problema?: fundamentalmente por un motivo, y es que durante muchos años no se ha pedido un correo real para registrarse en la web. El registro era 100% libre (bastaba con un nick y una password). Esto es un foro sobre teléfonos, no una tienda, no vendemos nada, no necesitamos ningún dato real de ningún usuario. En todo caso, estamos evaluando la cantidad de correos que sí parecen reales (gmail, yahoo) para enviarlo lo antes posible. Por otro lado, puesto que la intrusión no ha venido por parte del software propio de la web, tenemos que ser prudentes con la información que damos, basicamente, porque la desconocemos y está en manos de otras personas. Si hay una investigación en curso, debemos ser precavidos. Lamentablemente no tenemos ningún dato de los usuarios más para contactar.

Desde mi punto de vista personal no me parece una buena escusa lo de "durante muchos años no se ha pedido un correo real", si pones un correo generalmente es real y para recibir notificaciones. Lo menos que podrían hacer es enviar un simple correo dentro del plazo correspondiente, seguramente todos los usuarios más activos siempre están pendientes del correo y esto es algo que les afecta.

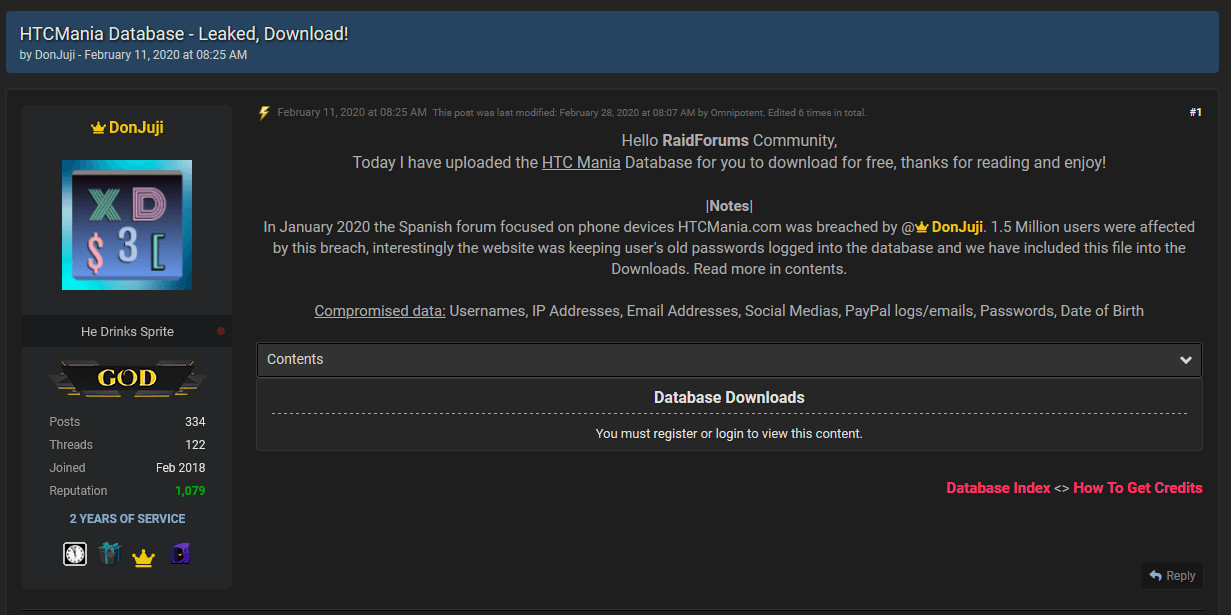

Los datos comprometidos de los usuarios son su dirección IP (última conexión), nombre de usuario, redes sociales (en el caso de haberlas puesto en vuestro perfil), direcciónes de correo electrónico, logs/correos de Paypal, Contraseñas (cifradas en md5 con salt), Fecha de Cumpleaños, ...

La base de datos de HTCMania se puede encontrar subida en RaidForums por el usuario "DonJuji" (del que hablaremos más adelante) y en muchas otras web. Esta base de datos tiene un peso de 135,74MB (descomprimida ocupa 1GB).

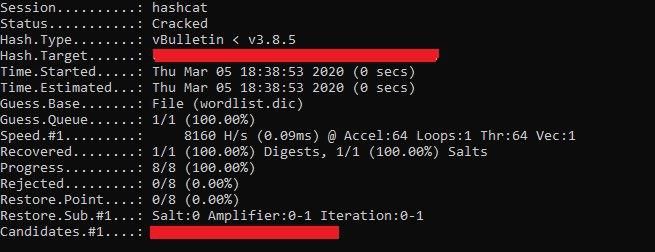

En mi caso para saber que contraseña se filtro y demostrar que no estaban seguras use el programa Hastcat (herramienta para la recuperación de contraseñas) para romper mi clave mediante fuerza bruta, para ello hice un diccionario con la claves que suelo usar y en menos de 1s ya tenía mi contraseña.

En mi caso no use una GPU dedicada, use la integrada de Intel y esta puede probar 8160 claves por segundo. Si con una integrada cutre sacas eso imagínate los miles de millones de claves que puedes probar si tienes una gráfica Nvidia o de AMD. Os dejo un tutorial de hashcat un poco más abajo en este post.

Otro punto a tener en cuentas es que nuestras claves estaban cifradas en MD5 con el salt en base de datos, esto es una mala idea. No exactamente debida a las debilidades criptográficas de MD5, sino porque es rápido. Esto significa que un atacante puede probar miles de millones de contraseñas candidatas por segundo en una sola GPU y ya sabemos lo rápidas que son las GPUs en la actualidad. Para tener nuestras claves a mejor recuado deberian usar algoritmos de cifrado como PBKDF2 o bcrypt.

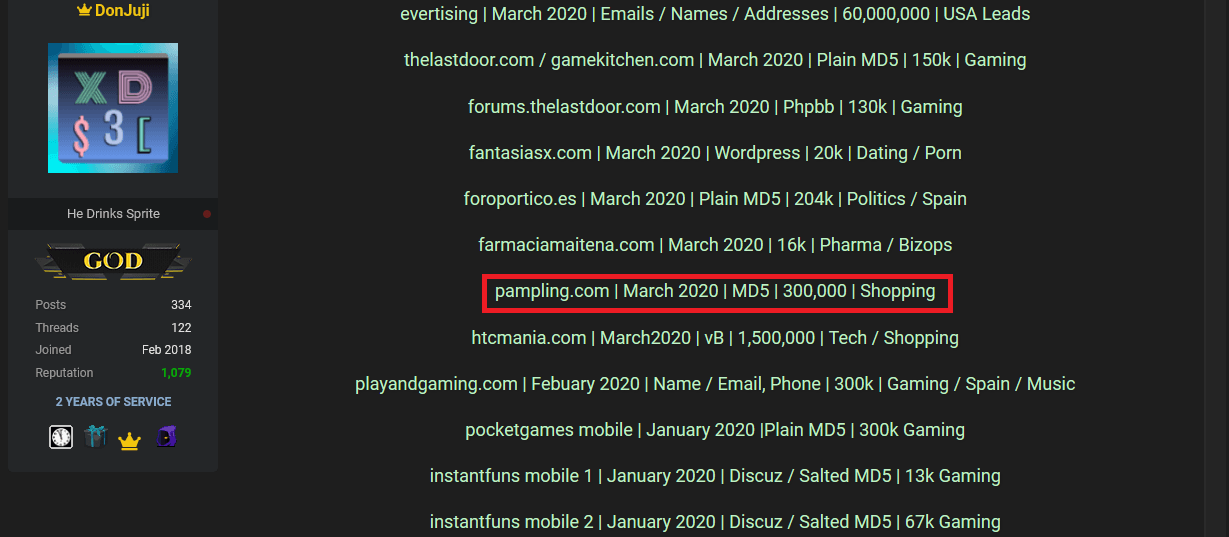

Caso Pampling

Al igual que con el leak de la web anterior, Pampling tener el mismo proveedor de hosting también fue afectado. En RaidForums el usuario "DonJuji" (mencionado anteriormente) esta vendiendo la base de datos de Pampling con unos 300,000 usuarios con muchas otras bases de datos en ese foro.

Desconocemos el contenido de la base de datos de Pampling, pero seguramente sea nombre de usuario, contraseña, dirección de IP, fecha nacimiento, web personal (en caso de haberla puesto), historial de pedidos, dirección de envió ...

Nosotros nos pusimos en contacto con Pampling por Twitter y esta fue su respuesta:

Buenas, la verdad que no nos han informado de nada con lo que vamos a investigar acerca de esto que nos comentas. Nuestra DB de usuarios tiene muchísimos más que la cantidad que ahí aparece, con lo que no cuadra, aunque nunca está de más que cambies la clave por prevención.

La respuesta de soporte no me convenció demasiado, si los de HTCMania ya lo saben como es posible que los de Pampling no se enteraran. La verdad es no me cuadra, pero esperemos que pronto envíen un comunicado oficial cuanto antes sobre todo este tema. Ya que parece que las webs se están pasando la protección de datos de los usuarios por el forro.

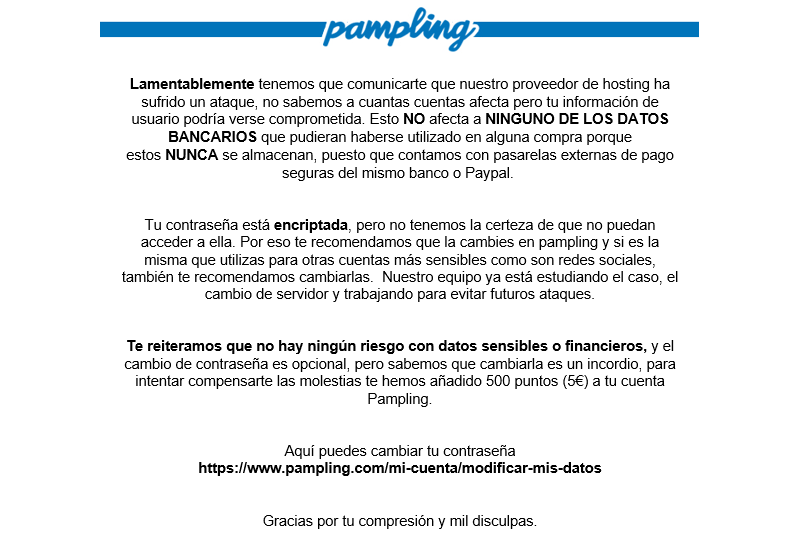

Actualización 7/03/2020: Pampling manda un comunicado por email a todos sus clientes para que cambien su contraseña debido al hackeo de su proveedor de hosting. Los datos de pago de los clientes no se vieron comprometidos, debido a que la web usa una pasarela de pagos externa.

Se agradece que el equipo de Pampling se molestase en mandar un email a sus clientes, ser transparentes desde el primer momento es lo mejor que pueden hacer.

Mini tuto: Romper claves MD5 con SALT

- Descargargamos HastCat: https://github.com/hashcat/hashcat/releases/download/v5.1.0/hashcat-5.1.0.7z

- Descomprimimos el archivo bajado con 7zip o WinRaR

- Dentro de la carpeta

hashcat-5.1.0creamos los archivoshashadescifrar.hashywordlist.dic

📕 En el archivo wordlist.dic ponemos todas las contraseñas que usamos, una en cada línea usando la tecla enter para separarlas

📘 En el archivo hashadescifrar.hash ponemos el hash:salt (hash es la clave cifrada que sale en la db y el salt sale también en la db). Importante dejar los ":" entre el hash y el salt

Para ejecutar el programa en Windows abrimos la terminal cmd, y escribimos cd C:\ruta_carpeta\hashcat-5.1.0, importante remplazar "ruta_carpeta" por la ruta donde se encuentra nuestra carpeta y ejecutamos el siguiente comando:

hashcat64.exe -a 0 -m 2611 -o hashdescifrado.pass hashadescifrar.hash wordlist.dic

Si os da problema el comando anterior añadir " --force" al comando

hashcat64.exe -a 0 -m 2611 -o hashdescifrado.pass hashadescifrar.hash wordlist.dic --force

¿Más webs afectadas?

Dos de los principales clientes de Comvive (HTCMania y Pampling) fueron afectados, pero no se descarta que existan más webs afectadas que tenían sus webs alojadas con ellos. En la siguiente imagen puedes ver los clientes más importantes con los que cuenta actualmente.

Desde Tecnonucleous, como medida de seguridad os recomendamos que si tenéis cuenta en cualquiera de esas webs cambiéis cuanto antes de contraseña y solo usar una clave por web.

Conclusiones

Ocultar las filtraciones a los usuarios termina haciendo que estos se vuelvan desconfiados hacia esos sitios web, la mejor manera de actuar ante estos casos es informar y tomar medidas para evitar que sucedan situaciones similares en el futuro. Espero vuestras respuestas en los comentarios.