Una vulnerabilidad en las cámaras Guardzilla permite acceder a las grabaciones

La idea de tener cámaras conectadas a internet en un hogar requiere de una cierta confianza por parte del usario para pensar que estos dispositivos están diseñados sin ningún tipo de vulnerabilidad de seguridad que sea muy importante. La realidad es casi siempre muy distinta, en esta caso los investigadores de Rapid7 dicen que encontraron vulnerabilidad en el modelo de sistema de vigilancia de interiores de Guardzilla.

Los investigadores de seguridad dicen que usan las mismas claves codificadas y que la contraseña fue fácil de hackear. El problema de estos dispositivos es principalmente de firmware.

"Acceder a estas credenciales de almacenamiento de S3 es trivial para un atacante con una habilidad moderada", escribieron los investigadores.

S3 es la abreviatura de un Servicio de almacenamiento de Amazon, es el host de almacenamiento en la nube que Guardzilla utiliza para almacenar los datos de sus clientes reunidos desde sus cámaras de seguridad. Según los investigadores, debido a este protocolo de seguridad aparentemente débil, todos los usuarios del sistema de seguridad de video todo en uno Guardzilla podrían acceder y ver las imágenes de otros usuarios descargadas de su cuenta.

Los investigadores detectaron la vulnerabilidad durante el Evento de Investigación 0DAYALLDAY a fines de septiembre e informaron a Guardzilla, que fabrica el sistema de seguridad inteligente para el hogar, el mes siguiente. Los investigadores escribieron en un post anunciando de forma pública todo el tema del fallo de seguridad de los dispositivos de Guardzilla este jueves y hasta el momento aún no habían recibido respuesta de la compañía.

"Podrían actualizar las claves y actualizar el firmware, pero eso simplemente significa que serán redescubiertas de nuevo por las mismas técnicas", dijo Tod Beardsley, director de investigación de Rapid7.

"La única forma en la que se me ocurre arreglar esto por completo es cambiar las claves, instalar un servicio de proxy y actualizar el firmware para usar este servicio de proxy con cuentas únicas por dispositivo".

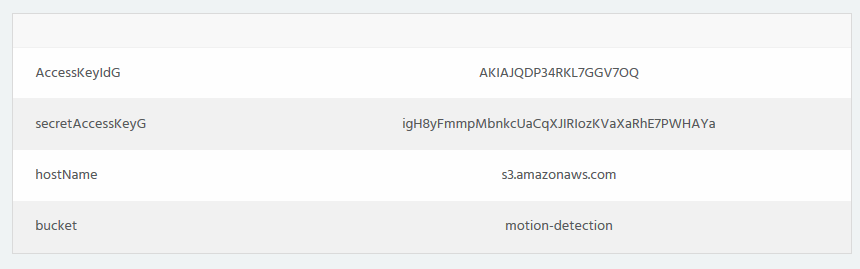

Los investigadores publicaron la clave

Los investigadores una vez extrajeron el firmware y descifraron la contraseña de root "GMANCIPC" pudieron obtener la clave de acceso al servidor Amazon S3 de la compañía.

Gracias a estas claves los investigadores pudieron obtener acceso sin restricciones a los 13 buckets de almacenamiento de la empresa que tiene alojados en los servidores de Amazon.

Esta vulnerabilidad recibe actualmente el CVE-2018-5560 y toda la información sobre ella esta actualmente pública.

Fuente: Techcrunch