Dos vulnerabilidades afectan a las cuentas de Microsoft

Una investigación realizada por SafetyDetective y un investigador externo (Sahad Nk) encontraron un fallo en Azure que ha dejado abierta la posibilidad de que un atacante se haga con el control completo de las cuentas de Microsoft Outlook, Microsoft Store y similares. Después de realizar la investigación el equopo de SafetyDetective después de encontrar estas vulnerabilidades, contactaron con Microsoft y comenzaros a trabajar con ellos.

Las primeras pruebas de concepto para la vulnerabilidad de las cuentas de Microsoft solo se realizó para Microsoft Outlook y Microsoft Sway.

Vulnerabilidad 1: Toma de control del Subdominio "success.office.com"

Microsft tenía el subdominio success.office.com apuntando a un servicio de aplicación web de Microsoft Azure con un registro CNAME activo que no estaba en uso. Gracias a esto el investigador de seguridad Sahad Nk pudo tomar el control del subdominio al registrar una aplicación web de Azure con el nombre "successcenter-msprod." (CNAME).

El registro CNAME de success.office.com apunta a successcenter- msprod.azurewebsites.net

Esta vulnerabilidad es bastante grande debido a que un cibercriminal podrías haber robado la cuenta de Microsoft a otros usuarios, únicamente consiguiendo que hiciera clic en Iniciar sesión, con el login vinculado a un servidor alternativo.

Pasos que siguieron para explotar esta vulnerabilidad:

- Ir al Portal de administración de nuestra cuenta de Azure

- Hacer clic en "Crear un recurso" y seleccione "Web"

- Hacer clic en "Aplicación web"

- En el campo Nombre de la aplicación, ingrese "successcenter-msprod"

- Continuamos con los pasos para seleccionar el tipo de sistema operativo preferido y el plan.

- Después de configurar la aplicación, desde el panel lateral, haga clic en "Dominios personalizados" y agregue un nombre de host como success.office.com y guarde la configuración

Por razones de seguridad actualmente el dominio "successcenter-msprod" esta bloqueado por parte de Microsoft

Vulnerabilidad 2: Aplicaciones como la Store, Outlook o Sway

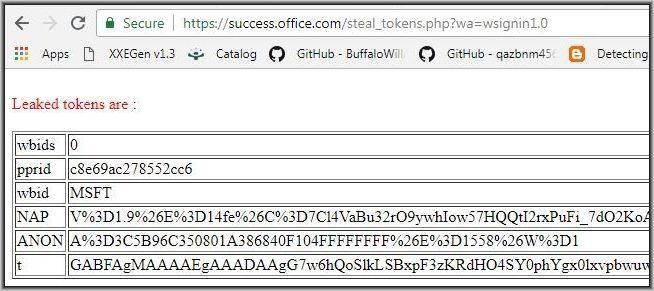

Microsoft Outlook, Store y Sway permiten a https://success.office.com como una URL válida ("wreply") que permite recibir los tokens de inicio de sesión después de una autenticación exitosa en el sistema de inicio de sesión centralizado login.live.com

Una vez que un usuario inicia sesión a través de un enlace como el siguiente:

https://login.live.com/login.srf?wa%3Dwsignin1.0%26rpsnv%3D13%26rver%3D6.7.6643.0%26wp%3DMBI_SSL%26wreply%3Dhttps%253a%252f%252fsuccess.office.com%252fen-us%252fstore%252fb%252fhome%253fwa%253dwsignin1.0%26lc%3D1033%26id%3D74335&sa

Y crea un token de acceso (opción "Mantener la sesión iniciada" o "Recuerdame" marcada), el token se pasará de inmediato al subdominio https://success.office.com, lo que hace que la cuenta de Microsoft sea vulnerable al mal uso.

Estas dos vulnerabilidades podrían haber afectado a más de 400 millones de usuarios

Los cibercriminales podrían haber creado un enlace que abre la página de inicio de sesión de Microsoft que al hacer clic y iniciar sesión recogieran los tokens de autentificación de todos los usuarios para después tener acceso a todas las cuentas y a los datos de las mismas.

Estas dos vulnerabilidades se informaron a Microsoft en junio y se arreglaron a fines de noviembre del 2018.

Fuente: Safety Detective