Una Botnet de 20,000 webs WordPress infectan otras webs basadas WordPress

Se esta utilizado una botnet que consta de más de 20,000 sitios web que usan WordPress para atacar e infectar otros sitios de WordPress. Defiant, es una empresa dedicada a ofrecer servicios de ciberseguridad para Wordpress, descubrió que más de

20 mil instancias de Wordpress estaban realizando ataques de fuerza bruta para poder iniciar sesión en otras instalaciones de Wordpress.

El equipo de Defiant dice que entre su plugin para WordPress llamado Wordfence y la lista negra de IPs han bloqueado 5 millones de solicitudes de login de la Botnet.

Los nuevos sitios web comprometidos se añadian a la botnet para aumentar su expansión

Estos ataques de fuerza bruta tienen como objetivo la implementación de WordPress con XML-RPC para poder forzar combinaciones de nombre de usuario y contraseñas para realizar ataques de fuerza bruta hasta que se descubra una cuenta válida.

XML-RPC es un "end point" (punto final) que permite a los usuarios usar aplicaciones externas como Wordpress para Android o otras para publicar contenido de forma remota en un sitio de WordPress. Este punto final se encuentra en el directorio raíz de una instalación de WordPress en el archivo xmlrpc.php.

El problema con XML-RPC es que en su implementación predeterminada no realiza una limitación de velocidad en la cantidad de solicitudes de API que se realizan sobre ella. Esto significa que un atacante puede estar todo el día intentando diferentes combinaciones de nombres de usuarios y contraseñas, y nadie recibiría una alerta al respecto a menos que revisen los registros.

Errores en el back-end de la BotNet exponen toda su infraestructura

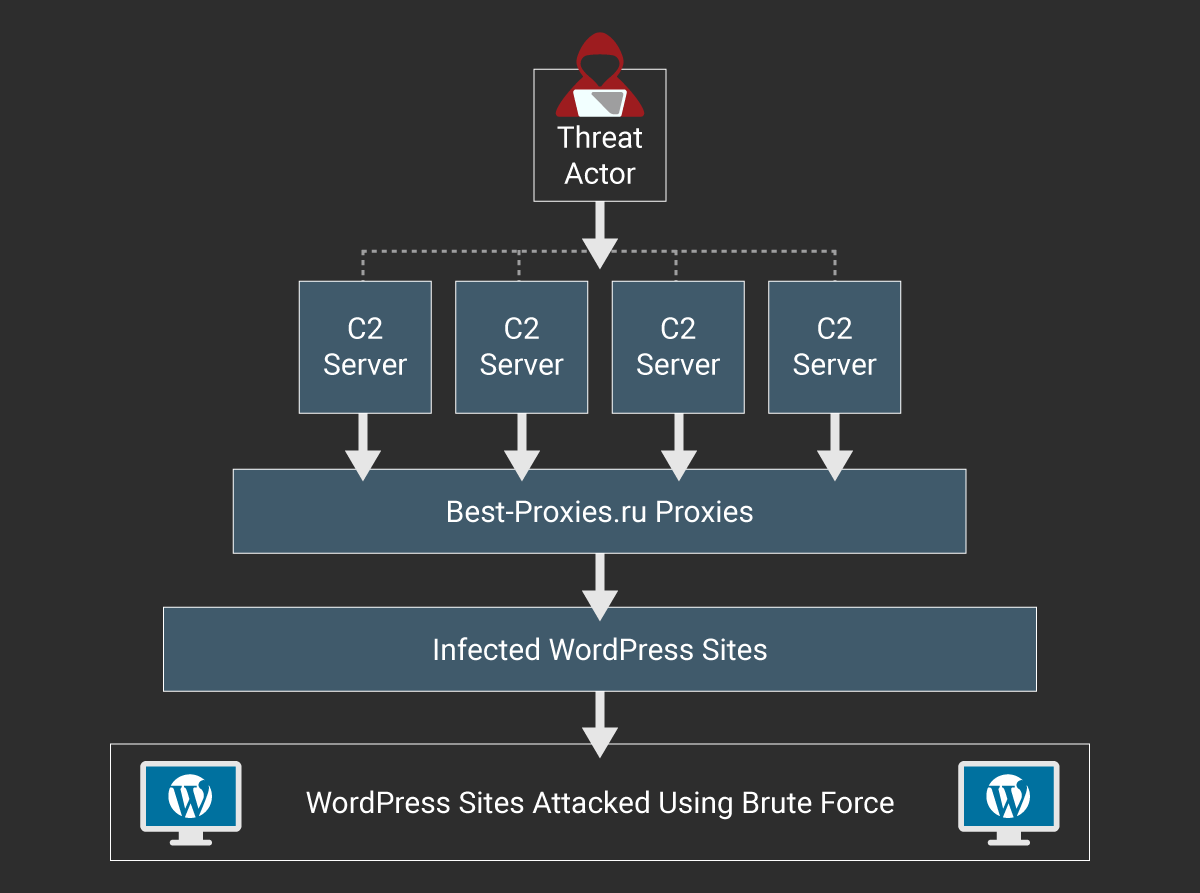

Los investigadores de Defiant descubrieron que en la parte superior de esta botnet se encuentran los cuatro servidores de comando y control que indican a los sitios ya infectados en que otros sitios debian atacar.

Estos servidores envían comanodos de ataque a través de una red de más de 14,000 servidores proxy alquilados del servicio best-proxies[.]ru, que usaban para transmitir esta información a scripts maliciosos que estaban puestos en sitios WordPress ya infectados.

Estos scripts leen una lista de los destinos que reciben del servidor de comando y control, reúnen una lista de contraseñas basadas en una lista predefinida de patrones de contraseña y luego intentan usar la contraseña recién generada para iniciar sesión en la cuenta de administrador de otro sitio.

"Si el script de fuerza bruta intentaba iniciar sesión en example.com como usuario de alice, generará contraseñas como ejemplo, alice1, alice2018, etc.", explicó Veenstra sobre el mecanismo de ataque en su informe. "Si bien es poco probable que esta táctica tenga éxito en un sitio determinado, puede ser muy efectiva cuando se usa a gran escala en una gran cantidad de objetivos".

En circunstancias normales al usar servidores proxy los atacantes para ocultar la ubicación de sus servidores de comando y control, los investigadores no podrían rastrear la actividad de toda esta botnet. Pero afortunadamente el equipo de Defiant dice que las personas detrás de esta botnet cometieron "algunos errores en la implementación de los scripts de fuerza bruta" que permitieron a los investigadores exponer toda la infraestructura de back-end de la botnet.

Fuente: Wordfence