Investigadores descubren siete nuevos ataques de Meltdown y Spectre

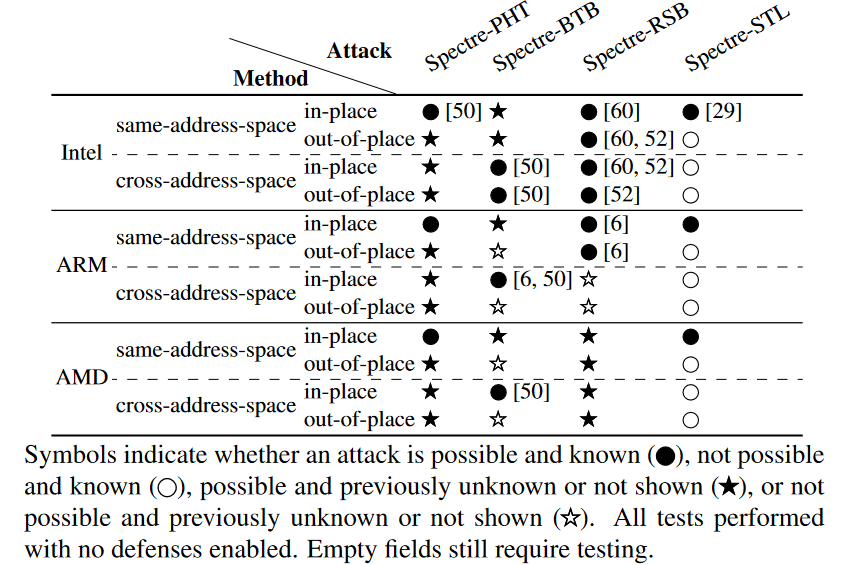

El mismo equipo de investigadores de ciberseguridad que descubrió las vulnerabilidades originales de Meltdown y Specter han descubierto 7 nuevos ataques que afectan a los 3 principales proveedores de procesadores Intel, AMD, ARM.

La ejecución especulativa es un componente central del diseño de los procesadores modernos que ejecuta instrucciones de manera especulativa basándose en suposiciones que se consideran probables. Si las suposiciones resultan ser válidas, la ejecución continúa, de lo contrario, se descartan.

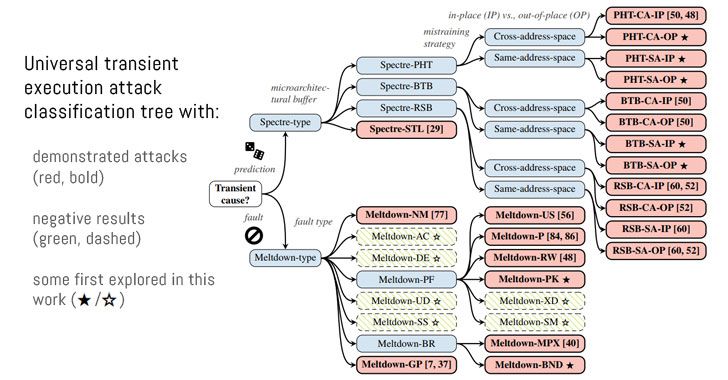

El equipo de investigación dice que han demostrado con éxito los siete ataques con un código de prueba de concepto. Los experimentos para confirmar otros seis ataques de Meltdown no tuvieron éxito.

Nuevos ataques para Meltdown

Los nuevos ataques de Meltdown que el equipo de investigación descubrió son:

-

Meltdown-BR: explota una instrucción vinculada a x86 en Intel y AMD

-

Meltdown-PK: omite las claves de protección de memoria en las CPU Intel

Lista de nuevos ataques para Spectre

La vulnerabilidad de Spectre rompe el aislamiento entre diferentes aplicaciones lo que permite a un atacante engañar a los programas para que filtren sus claves. De hecho, los controles de seguridad de dichas mejores prácticas en realidad aumentan la superficie de ataque y pueden hacer que las aplicaciones sean más susceptibles a Specter.

Las nuevas variaciones de ataques Specter han aparecido últimamente de forma más regular. Los ataques pasados que han acaparado titulares en los medios de noticias tecnológicas incluyen SpectreNG, SpectreRSB o NetSpectre, solo por nombrar algunos.

Para poder comprender mejor los distintos ataques de Specter y saber a que partes de la arquitectura interna de las CPUs se han investigado hasta el momento, los investigadores reclasificaron y cambiaron el nombre de los ataques Specter según la operación interna de la CPU a la que se dirigen.

- Spectre-PHT: el ataque explota la tabla del historial de patrones de la CPU

- Spectre-BTB: el ataque explota el búfer de destino de la CPU

- Spectre-RSB: el ataque explota el búfer de pila de retorno de la CPU

- Spectre-BHB: el ataque explota el búfer del historial de destino de la CPU

Sobre la base del cuadro y la tabla anterior, los investigadores encontraron tres nuevos ataques Specter que explotan el mecanismo de la Tabla de historial de patrones y dos nuevos ataques Specter contra el búfer objetivo de rama.

- Specter-PHT-CA-OP (Cross-Address-space Out of Place): se realizan ataques Specter-PHT (ataque que explota la tabla del historial de patrones de la CPU) dentro de un espacio de direcciones controlado por un atacante.

- Specter-PHT-SA-IP (Same Address-space In Place): se realizan ataques Specter-PHT dentro del mismo espacio de direcciones y la misma ubicación de rama que luego se explota.

- Specter-PHT-SA-OP (Same Address-space Out of Place): se realizan ataques Specter-PHT dentro del mismo espacio de direcciones con una rama diferente.

- Specter-BTB-SA-IP (Same Address-space In Place): se realizan ataques Specter-BTB dentro del mismo espacio de direcciones y la misma ubicación de rama que luego se explota.

- Specter-BTB-SA-OP (Same Address-space Out of Place): se realizan ataques Specter-BTB dentro del mismo espacio de direcciones con una rama diferente.

Las CPU de Intel, AMD e ARM están afectadas por los cinco nuevos ataques Spectre

Lista de ataques dirigidos a Meltdown que no funcionaron

- Meltdown-AC: se intentó explotar las excepciones de verificación de alineación de memoria.

- Meltdown-DE: se intentó explotar errores de división (por cero).

- Meltdown-SM: se intentó explotar el mecanismo de prevención de acceso en modo supervisor (SMAP).

- Meltdown-SS: se intentó explotar los accesos de segmentos fuera de límite

- Meltdown-UD: se intentó explotar una excepción de código de operación no válida (los conocidos como "opcode")

- Meltdown-XD: intentó de explotación de la memoria no ejecutable.

Intel, ARM y AMD fueron informados sobre estas nuevas vulnerabilidadesa

Los investigadores revelaron responsablemente sus hallazgos a Intel, ARM y AMD, de los cuales Intel y ARM reconocieron el informe. El equipo también dijo que dado que los proveedores están trabajando para resolver los problemas, decidieron mantener sus pruebas de prueba de concepto durante algún tiempo.

El equipo también dijo que dado que los proveedores están trabajando para resolver los problemas, decidieron mantener sus pruebas de prueba de concepto durante algún tiempo.

Para obtener información sobre estos nuevos ataques, puedes dirigirte al documento de investigación titulado "A Systematic Evaluation of Transient Execution Attacks and Defensesa" publicado hoy por el equipo de investigadores.