LoJax el primer rootkit para la UEFI

Infectar el firmware que se encarga de administrar un sistema operativo proporciona capacidades de persistencia como algunos otros tipos de malware del pasado. El único medio para eliminar los UEFI modificados es actualizar el sistema, dejando a los usuarios novatos algo indefensos.

Los investigadores de seguridad de ESET han demostrado que los rootkits UEFI ya no son un tema teórico para debatir en las conferencias

El grupo avanzado de amenazas persistentes Sednit, también conocido como Fancy Bear, Strontium, Sofacy, entre otros nombres, han encontrado una forma de modificar el contenido de la memoria flash donde se almacena el UEFI.

A diferencia del malware que se instaló en un disco duro, se descubrieron componentes del malware LoJax en el firmware que ayudaban a cargar un sistema operativo. Coloquialmente, UEFI a veces se conoce como el BIOS de una máquina.

Formatear o reemplazar el disco duro no hace nada para detener el malware oculto en la memoria flash en una placa base. Aunque es posible escanear la información guardada en la UEFI, todavía no es una práctica común. La única forma de eliminar el malware descubierto en UEFI es flashear el firmware con una copia legítima.

El grupo Sednit ha estado en el negocio desde al menos 2004 y puede haber sido el mismo grupo responsable de hackear servidores del Comité Nacional Demócrata antes de las elecciones de 2016.

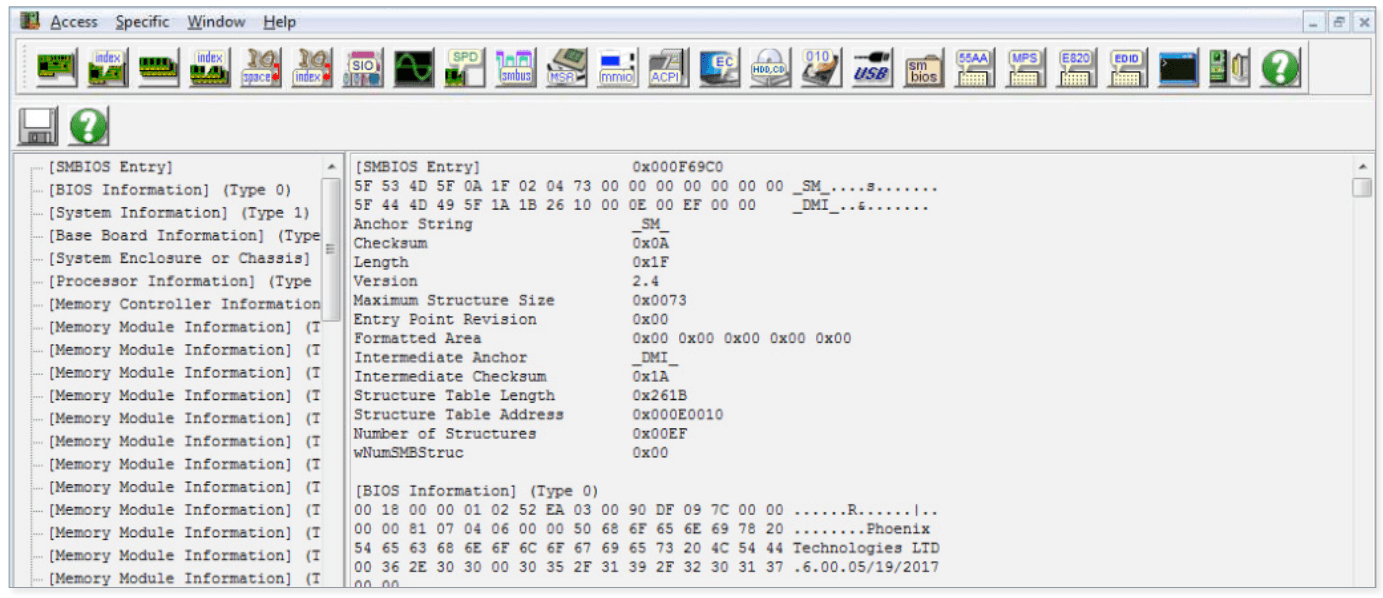

Como parte del malware LoJax, se utiliza un controlador del kernel para obtener acceso a la configuración UEFI. El controlador en cuestión está incluido con un software llamado RWEverything que es una aplicación legítima para leer información de bajo nivel del sistema.

Tiene un certificado de firma de código válido y no es un problema en condiciones normales. Este controlador se utiliza para obtener información sobre un sistema de destino.

Una segunda pieza del rompecabezas obtiene una copia de la memoria flash SPI donde se almacena el UEFI. Luego se usa una tercera herramienta para inyectar un módulo malicioso en la copia almacenada y volver a escribirla en la memoria flash. Cada plataforma tiene protecciones únicas, pero la herramienta para aplicar parches puede pasar por alto una gran variedad de soluciones inteligentes de seguridad.

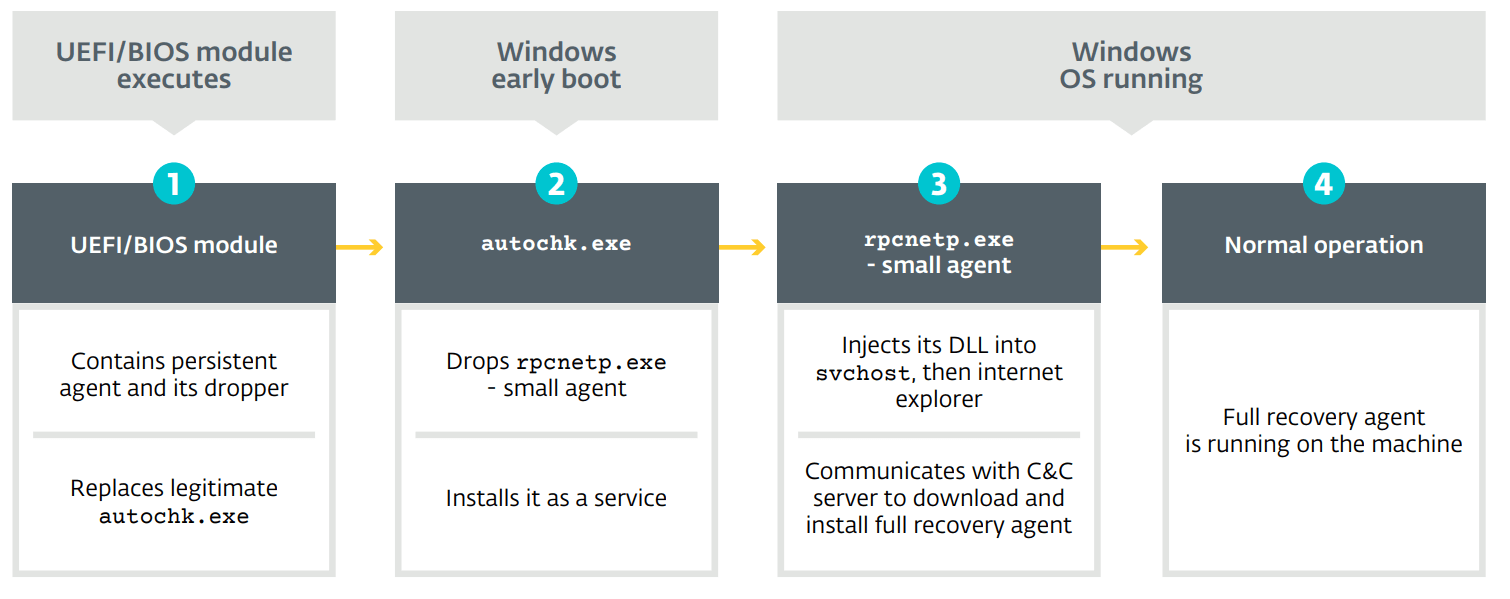

El único fin del malware UEFI descubierto es eliminar malware adicional en un sistema en el momento del arranque y ejecutarlo al inicio.

Sin embargo, hay algunas buenas noticias sobre cómo permanecer a salvo contra este tipo de exploits. Se cree que activando el inicio seguro evita que el ataque funcione porque el firmware modificado no está firmado. Secure Boot requiere que todo el firmware esté debidamente firmado para poder ejecutarlo.

Además, el ataque solo funciona en configuraciones UEFI que tienen vulnerabilidades presentes. Muchos conjuntos de chips más nuevos que tienen el concentrador de controlador de plataforma Intel agregado a los conjuntos de chips de la Serie 5 en 2008 ya son inmunes a este rootkit descubierto.

Los usuarios finales tienen poco de qué preocuparse, pero los gobiernos de todo el mundo son conocidos por tener sistemas obsoletos. Se determinó que determinadas organizaciones en los Balcanes y en Europa Central y Oriental eran el objetivo del grupo Sednit, que utilizaba su amplio conocimiento de los exploits.

Fuente: ESET