Problemas criptográficos en el nuevo protocolo WebAuthn

Un equipo de investigadores de seguridad ha dado la voz de alarma sobre algunos problemas relacionados con la criptografía con el protocolo de autenticación sin contraseña WebAuthn recientemente lanzado.

WebAuthn se lanzó oficialmente a principios de este año, en abril. Es un estándar desarrollado bajo el patrocinio del World Wide Web Consortium (W3C), el organismo oficial para todos los estándares web.

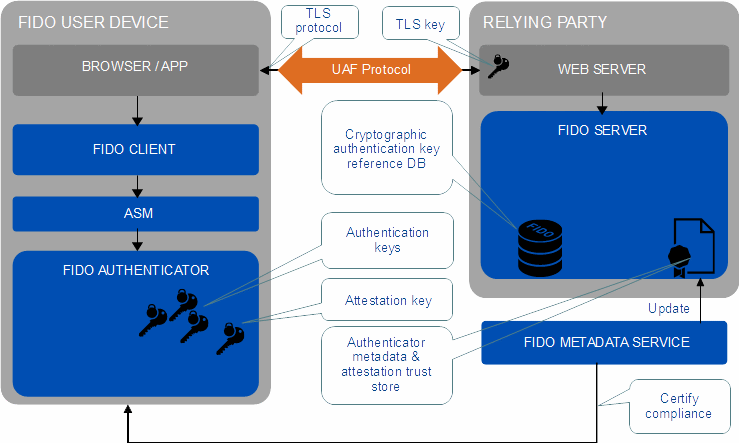

El protocolo se basó en la API web FIDO 2.0, donada al W3C por la FIDO Alliance, un consorcio de la industria que incluye algunas de las compañías más grandes del mundo de tecnología, cuya función era crear métodos y estándares de autenticación interoperables.

El nuevo protocolo WebAuthn permitirá a los usuarios de un dispositivo, como un ordenador o un teléfono inteligente, autenticarse en un sitio web utilizando una clave de seguridad USB, una solución biométrica o la contraseña de su ordenador o teléfono inteligente.

El escenario ideal es que WebAuthn reemplace la necesidad de crear cuentas protegidas con contraseña en sitios web en línea, por lo tanto, evitar las situaciones en las que los hackers roban estos datos durante violaciones de seguridad.

En cambio, el usuario se registraría en el sitio usando un dispositivo (a través de una clave de certificación) y luego se autenticaría a través del mismo dispositivo u otros utilizando claves de autenticación generadas por ese dispositivo durante los procedimientos de inicio de sesión.

Los desarrolladores de los navegadores han aceptado apoyar WebAuthn, principalmente porque algunos de ellos ya eran miembros de la Alianza FIDO, pero también debido a los beneficios de seguridad muy tangibles del protocolo.

Problemas de seguridad de WebAuthn

Pero a fines del mes pasado, el equipo de investigadores de seguridad de Paragon Initiative, conocido por tener sólida experiencia en criptografía, ha estudiado de cerca este nuevo protocolo que se abre camino en navegadores como Chrome, Edge y Firefox.

En una auditoría de seguridad, los investigadores dicen que identificaron varios problemas con los algoritmos utilizados para generar las claves de certificación (firmas).

Señalan que la especificación WebAuthn del W3C recomienda el uso de algoritmos desactualizados, como la AVI (Direct Identification) (RSA) o RSASSA-PKCS1-v1_5 de la Alianza Fiduciaria de FIDO.

El equipo de Paragon detalló una larga lista de problemas con ambos algoritmos en un informe técnico, pero en resumen, son vulnerables a bastantes ataques criptográficos conocidos. En particular, tuvieron un problema con el uso de RSASSA-PKCS1-v1_5.

"PKCS1v1.5 es malo. Los exploits son casi lo suficientemente viejos como para consumir alcohol legalmente en los Estados Unidos"

Pero el algoritmo criptográfico ECDAA personalizado de FIDO Alliance tampoco es tan seguro.

"Si se convierte en un exploit práctico, los ataques ECDAA permitirían a los atacantes robar la clave del TPM [del servidor], lo que permitiría a los atacantes clonar de manera remota el token de seguridad de hardware del usuario", dijo Arciszewski.

"Los escenarios que siguen dependen de cuánta confianza se depositó en el token de seguridad del hardware", agregó. "Como mínimo, me imagino que habilitaría bypass de 2FA y volvería a habilitar los ataques de phishing. Sin embargo, si las compañías eligen usar tokens de seguridad de hardware para obviar las contraseñas, permitiría la suplantación directa por parte de los atacantes".

Pero los ataques no son sus ataques ordinarios. "Silver line. Las hazañas activas no serían triviales en la práctica", nos dijo Arciszewski.

"No creo que el diseño de ECDAA esté listo para asumir esta gran responsabilidad", concluyó el experto de Paragon.

El equipo de Paragon entiende que en el centro del problema puede estar en la confusa documentación de WebAuthn publicada por el equipo de FIDO Alliance, que clasifica ambos algoritmos como "necesarios" (para RSASSA-PKCS1- v1_5) y "recomendado" (dos algoritmos basados en ECDAA).

Esto puede llevar a situaciones en las que los implementadores pueden creer que los dos algoritmos pueden ser umbrales mínimos para la implementación y solo admiten estos.

La alianza FIDO valora de forma positiva este informe

"La Alianza FIDO valora el compromiso con la comunidad de investigación de seguridad y la divulgación responsable de posibles vulnerabilidades en la implementación de nuestras especificaciones. Por eso, por supuesto, esta no es la primera vez que un criptógrafo externo revisa las especificaciones", Brett McDowell, ejecutivo director de la Alianza FIDO.

"Después de leer atentamente la publicación del blog, creemos que es positivo que no se descubrieron fallas fundamentales en el algoritmo", agregó McDowell.

"Reconocemos los puntos válidos planteados sobre las vulnerabilidades potenciales que podrían ser introducidas por los implementadores si no se siguen las mejores prácticas", agregó el ejecutivo de la Alianza FIDO. "Hemos comenzado a considerar qué orientación queremos documentar para los implementadores y nuestro responsable de secretaría de seguridad se está acercando a Scott para colaborar en esto".

Más información: Informe Paragon