El grupo de hackers Silence sospechoso de tener vínculos con la industria de la seguridad cibernética

Al menos un miembro de un grupo de piratería cibercrimen recién descubierto parece ser un antiguo empleado o actual de una empresa de ciberseguridad, según un nuevo informe publicado hoy.

El informe, publicado por la firma de seguridad cibernética Group-IB con sede en Moscú, analiza la actividad de un grupo de ciberdelincuentes no denunciado anteriormente llamado Silence.

Según Group-IB, el grupo ha pasado los últimos tres años montando ciberataques silenciosos en instituciones financieras en Rusia y Europa del Este.

El grupo pasó desapercibido durante años, principalmente por su predisposición a utilizar aplicaciones y herramientas legítimas que ya se encuentran en los ordenadores de las víctimas, en una táctica conocida como "vivir de la tierra".

Silence creó sus propias herramientas:

- Silence: un marco para ataques de infraestructura.

- Atmosphere: un conjunto de herramientas de software para ataques en cajeros automáticos

- Farse: una herramienta para obtener. contraseñas de una computadora comprometida

- Cleaner: una herramienta para la eliminación de registros.

Estas herramientas, junto con las tácticas lentas del grupo, ayudaron a pasar desapercibidas durante mucho más tiempo que muchas de sus contrapartes.

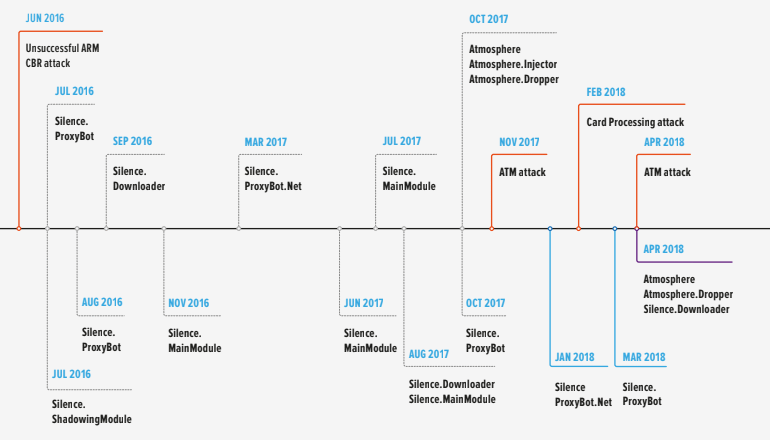

Después de una investigación de un año sobre el modus operandi del grupo, Group-IB dice que el grupo ha sido vinculado a pirateos desde el año 2016.

El primer hackeo atribuido a Silence tuvo lugar en julio de 2016. El hackeo fue un intento fallido de retirar dinero a través del sistema ruso de transacciones interbancarias conocido como AWS CBR (Automated Work Station Client del Banco Central de Rusia).

Los hackers obtuvieron acceso al sistema, pero el ataque no tuvo éxito debido a la preparación inadecuada de la orden de pago.

Los empleados del banco suspendieron la transacción, explicó Group-IB en su informe.

Sin embargo, los esfuerzos de remediación del banco no estaban a la altura, y Silence recuperó el acceso a la red del mismo banco un mes después, en agosto de 2016. Esta vez, adoptaron otro enfoque.

Silence descargó el software para tomar capturas de pantalla en secreto y procedió a investigar el trabajo del operador a través de la transmisión de video. Esta vez, el banco le pidió al Grupo IB que respondiera al incidente.

El ataque fue detenido. Pero sin embargo, el registro completo del incidente fue irrecuperable, porque en un intento de limpiar la red, el equipo de TI del banco eliminó la mayoría de las huellas del atacante, dijo Group-IB.

Pero el grupo Silence no se detuvo después de estos torpes intentos iniciales de pirateo. Lograron piratear un banco y finalmente robar algo de dinero, más de un año después, en octubre de 2017.

Según Group-IB, el grupo dejó de intentar enviar dinero utilizando el sistema AWS CBR y cambió a los sistemas de control del cajero automático del banco, lo que hace que los cajeros emitan dinero en efectivo (conocido como jackpot) en las horas deseadas.

Los investigadores dicen que Silence robó más de 100,000 dólares durante su primer ciberautre exitoso. Otros hackeos siguien el mismo patrón se descubrieron más tarde y se remontaron al grupo Silence en los siguientes meses, como el robo de más de 550,000 dólares en febrero de 2018 y otros 150,000 dólares en abril de 2018.

El grupo no es tan exitoso como otros grupos cibercriminales conocidos por apuntar a instituciones financieras, como Cobalt, Buhtrap o MoneyTraper, todos vinculados a robos multimillonarios.

La razón, de acuerdo con los expertos del Grupo IB, es que el grupo Silence solo está compuesto por dos hombres, por lo tanto, no tienen los mismos recursos humanos para lanzar a sus objetivos que otros grupos.

Esta es la razón por la cual les llevo más de un año desarrollar el malware Atmosphere que usaron en los ataques de dispensación de dinero en efectivo de los cajeros automáticos 2017 y posteriores.

Sobre esas fechas fue cuando los investigadores del Grupo IB analizaron todo el arsenal de malware del grupo y descubrieron que a pesar de ser un grupo de dos hombres, Silence era bastante bueno en lo que hacía.

Los investigadores dicen que el grupo fue muy eficiente en la elaboración de correos electrónicos de spear-phishing. Estos correos electrónicos de spear phishing utilizan exploits para las siguientes vulnerabilidades de Windows y Office CVE-2017-0199, CVE-2017-11882 + CVE-2018-0802, CVE-2017-0262, CVE-2017-0263 y CVE-2018-8174 .

Los exploits implantaron el framework de malware modular de Silence en los sistemas de las víctimas. El grupo usaría las herramientas instaladas localmente para el reconocimiento y solo desplegaría Atmosphere cuando supieran que habían infectado el ordenador adecuado que ejecutaba un software específico de ATM.

Usaban Malware de otros cibercriminales

Cuando sea necesario, el grupo también modificará manualmente el malware desarrollado por otros cibercriminales, como la puerta trasera Kikothac, el robot DDoS de Undernet o otras herramientas.

Group-IB dice que estas modificaciones al malware de terceros son las que llevaron a sus investigadores a llegar a la conclusión de que al menos uno de los miembros del grupo Silence solía o aún trabaja en la industria de la ciberseguridad.

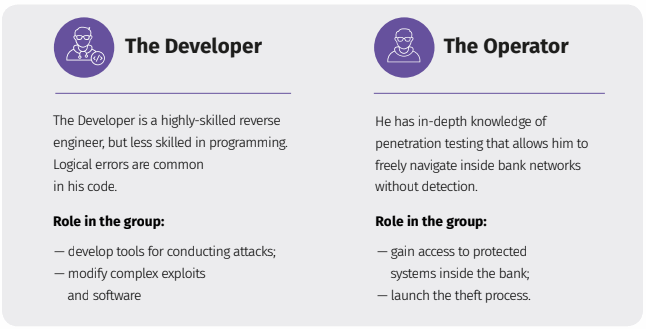

Group-IB nombró en código a los miembros del grupo Silence como The Developer y The Operator. Dicen que el primero desarrolló o modificó todo el malware del grupo, mientras que el segundo fue el que los utilizó para infectar a los bancos y llevar a cabo los ataques.

Posible Investigador de Seguridad detrás de Silence

El desarrollador, en particular, mostró conocimiento avanzado de familias de malware y habilidades de ingeniería inversa, pero carecía del conocimiento para escribir código de alta calidad desde cero, un rasgo típico de la mayoría de los investigadores de seguridad, que pasan la mayor parte de su tiempo ingeniería inversa código de otras personas , en lugar de escribir el suyo

"Es obvio que los delincuentes responsables de estos crímenes fueron en algún momento activos en la comunidad de seguridad, ya sea como pentesters o gente que se dedica a la ingeniería inversa", dijo Dmitry Volkov, director de tecnología y jefe de inteligencia de amenazas en Group-IB.

"[El desarrollador] sabe exactamente cómo desarrollar software, pero no sabe cómo programarlo correctamente".

En cuanto al origen de Silence, Group-IB cree que ambos se basan en Rusia u otro país de habla rusa.

"Los expertos de Group-IB concluyeron que Silence es un grupo de hackers de habla rusa, basado en el lenguaje de comandos, la ubicación de la infraestructura que utilizan y la geografía de sus objetivos (Rusia, Ucrania, Bielorrusia, Azerbaiyán, Polonia y Kazajstán) ", dijo la firma rusa de ciberseguridad hoy en un comunicado de prensa.

"Silence usó palabras rusas escritas para los comandos de la puerta trasera. Los hackers también utilizaron servicios de alojamiento web en idioma ruso".

Group-IB no compartió los nombres de los bancos hackeados, pero solo dijo que "los ataques exitosos actualmente se han limitado a los países de la CEI y de Europa del Este", aunque el grupo envió correos electrónicos de spear-phishing a bancos de todo el mundo.