Publican el exploit Zero-Day para una vulnerabilidad del programador de tareas de Windows ¡Aún sin parchear!

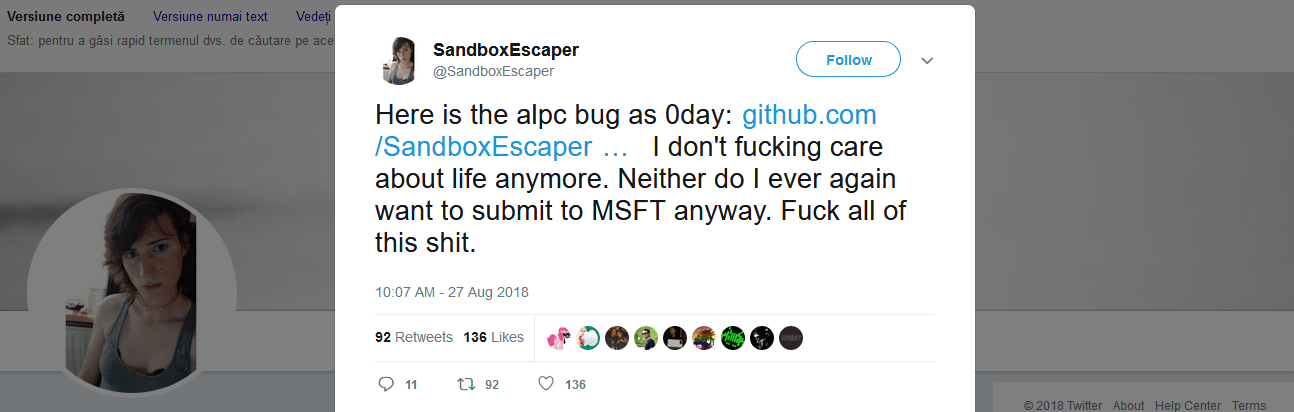

Un investigador de seguridad ha publicado en Twitter detalles sobre una vulnerabilidad en el sistema operativo Windows.

La vulnerabilidad es un problema de "escalamiento de privilegios locales" que permite a un atacante elevar el acceso de código malicioso desde un rol de USUARIO limitado a una cuenta de sistema de acceso completo.

Poco después el investigador borró su cuenta de Twitter después de revelar la vulnerabilidad.

Will Dormann confirma la vulnerabilidad

El ingeniero de CERT / CC, Will Dormann ha confirmado la vulnerabilidad y ha emitido una alerta oficial del CERT/CC anoche.

La vulnerabilidad se encuentra en ALPC

Esta la vulnerabilidad reside en el Programador de tareas de Windows, y más precisamente en la interfaz de la Llamada de procedimiento local avanzada (ALPC).

¿Qué es ALPC?

La interfaz ALPC es un mecanismo interno de Windows que funciona como un sistema de comunicación entre procesos. ALPC permite que un proceso de cliente que se ejecuta dentro del sistema operativo solicite a un proceso de servidor que se ejecute dentro del mismo sistema operativo que proporcione cierta información o realice alguna acción.

Código fuente del exploit en GitHub

El investigador que se publicó ayer ese Twit con el nombre de usuario SandboxEscaper, ha lanzado un código de prueba de concepto (PoC) en GitHub (Actualmente eliminado llamado PoC-LPE) para explotar la interfaz ALPC y obtener acceso al SISTEMA en un sistema Windows.

Está vulnerabilidad no fue notificada a Microsoft

El investigador bajo el nombre de SandboxEscapera no ha Microsoft sobre la vulnerabilidad, lo que significa que no hay parche disponible para esta vulnerabilidad.

Todos los usuarios de Windows son vulnerables.

Las próximas actualizaciones de seguridad de Microsoft están programadas para el 11 de septiembre, la fecha del próximo parche de la compañía el martes.

Se podría estar preparando malware usando este PoC

Los autores de malware estarán especialmente interesados en este PoC, ya que permite que el malware obtenga acceso de administrador en sistemas.