macOS tiene una vulnerabilidad Zero-Day que permiten a los atacantes eludir la protección del kernel mediante un clic invisible del ratón

En una presentación que se demostró durante la Def Con 2018 con respecto a la vulnerabilidad de Zero-Day que se descubrió en el sistema operativo macOS High Sierra que permite que un atacante acceda al kernel utilizando clics invisibles.

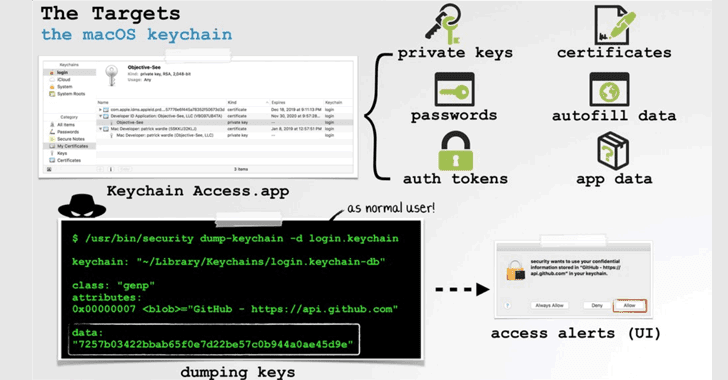

Básicamente, el acceso a nivel kernel permite obtener acceso sin igual a los atacantes en el sistema operativo comprometido.

Patrick Wardle, Investigador jefe de Digita Security and Ex, NSA Hacker descubrió un error en High Sierra OS en el que dos sucesos consecutivos de ratón se interpretaron incorrectamente como clics programáticos como aprobación manual de High Sierra.

Patrick explicó esa vulnerabilidad en el sistema operativo High Sierra mediante esas dos líneas de código que podrían permitir que un atacante local prácticamente "haga clic" en un aviso de seguridad y, por lo tanto, cargue una extensión de kernel maliciosa.

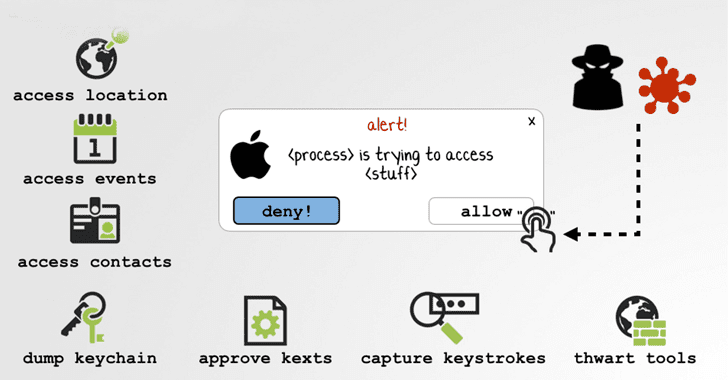

Esta vulnerabilidad de macOS permite que el código sin privilegios interactúe con cualquier componente de UI, incluidos los diálogos de seguridad "protegidos".

Este ataque se realiza mediante clics invisibles del ratón también llamados clics sintéticos y Apple inhabilita este tipo de clics del mouse para que los usuarios interactúen con la IU y bloqueen el malware para que realice clics programáticos.

Pero esta vulnerabilidad (CVE-2017-7150) esta presente en todas las versiones recientes de macOS que interpreta incorrectamente la secuencia como dos intentos como clics legítimos del ratón que interactúan con la interfaz de usuario de High Sierra que intenta prevenir la carga de extensiones en el kernel.

Patrick dijo: "Dos líneas de código rompen completamente este mecanismo de seguridad", dijo. "Es realmente alucinante que un ataque tan trivial sea exitoso. Estoy casi avergonzado de hablar sobre el error, ya que es muy simple, aunque en realidad estoy más avergonzado por Apple ".

Patrick Encontró este error por accidente al copiar y pegar el código. explicó que, copié y pegué el código de un ratón dos veces accidentalmente, olvidando cambiar el valor de una bandera que indicaría un evento de "subir". Sin darme cuenta de mi "error", compilé y ejecuté el código, y honestamente me quedé bastante sorprendido cuando generó un clic sintético permitido ".

En este caso, si el malware puede usar ese truco para instalar una extensión de kernel, a menudo puede explotar ese código agregado para obtener el control total de una máquina de destino.

"Antes de que un atacante pueda cargar una extensión de kernel (firmada), el usuario debe hacer clic en el botón 'permitir'. Este mecanismo de seguridad reciente está diseñado para evitar que ataques deshonestos carguen código en el kernel. Si se pasa por alto este mecanismo, se termina el juego ", dijo Wardle.

Una pieza de malware puede instalar esa extensión y luego explotar esta vulnerabilidad para tomar el control del kernel. Wardle señala que el malware Slingshot utilizó esta técnica exacta.

Por supuesto, los proveedores de sistemas operativos como Apple son muy conscientes de este vector de "ataque", y por lo tanto se esfuerzan por diseñar su interfaz de usuario de una manera que sea resistente a los eventos sintéticos. Lamentablemente, fallaron.