El ataque "Man-in-the-Disk" aprovechan los sistemas de almacenamiento externo en Android

Una nueva técnica de ataque llamada "Man-in-the-Disk" aprovecha los protocolos de almacenamiento en aplicaciones de terceros para bloquear el dispositivo móvil Android de una víctima.

Cuando consideramos los vectores de ataque móvil, podemos pensar en malware, vulnerabilidades de software y campañas de phishing.

Sin embargo, la forma en que los teléfonos inteligentes y las tabletas manejan los sistemas de almacenamiento también puede ser un área olvidada en la que los atacantes podrían atacar fácilmente con graves consecuencias.

El almacenamiento externo es un recurso compartido en la mayoría de las aplicaciones móviles y no se aplica a las protecciones de almacenamiento sandbox de Android. En comparación, el almacenamiento interno está mejor protegido ya que se aplican restricciones de espacio aislado.

Según los investigadores de Check Point, existen "fallos" en la forma en que el sistema operativo Android de Google utiliza recursos de almacenamiento externo. Cuando las aplicaciones y desarrolladores de terceros son descuidados en la forma en que se administra el almacenamiento, esto puede llevar a lo que el equipo llama ataques de "Man-in-the-Disk".

El almacenamiento externo se forma a través de una partición o a través de una tarjeta SD/Micro SD y es compartido por todas las aplicaciones. Los ataques Man-in-the-Disk se centran en el aspecto de almacenamiento externo de los dispositivos móviles Android.

"El hecho de no emplear precauciones de seguridad por sí solos deja a las aplicaciones vulnerables a los riesgos de la manipulación de datos maliciosos", dice el equipo.

Check Point dice que algunas aplicaciones elegirán almacenamiento externo sobre almacenamiento interno debido a la falta de capacidad disponible en el almacenamiento interno, problemas de compatibilidad con versiones anteriores o lo que la empresa llama "mera pereza".

Cuando se prefiere el almacenamiento externo, Google sugiere que los desarrolladores se aseguren de que la validación de los datos ingresados esté en su lugar, que los archivos ejecutables no se almacenen externamente y que los archivos se firmen y verifiquen criptográficamente antes de la carga dinámica.

Sin embargo, los investigadores dicen que los desarrolladores de aplicaciones, e incluso Google, no están siguiendo estas pautas, dejando a los usuarios de Android abiertos a los ataques.

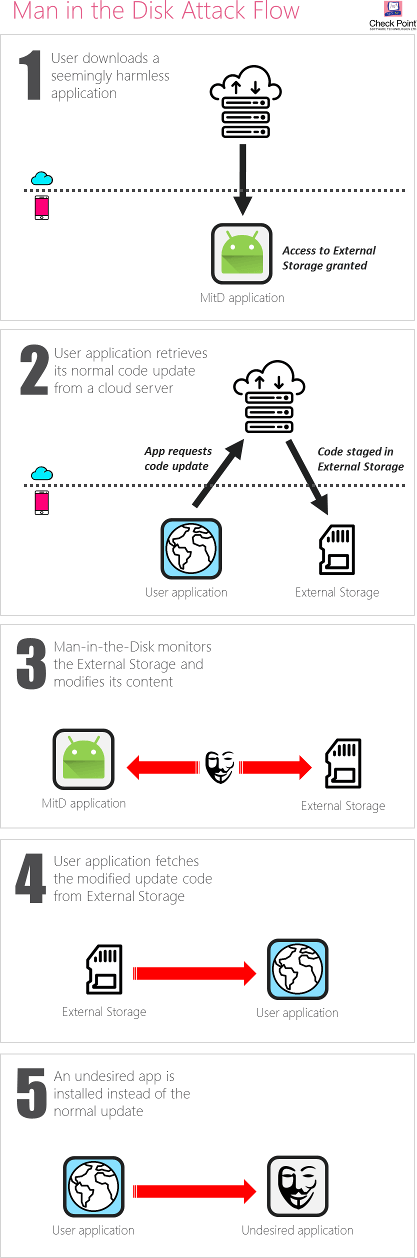

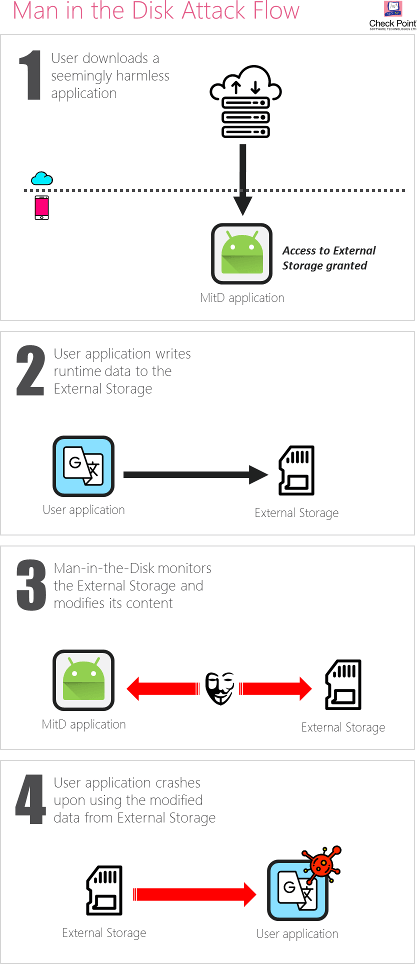

Varias aplicaciones, una vez descargadas, actualizarán o recibirán información del servidor del desarrollador. Debido a las preferencias de almacenamiento externo, estos datos a menudo pasarán por el almacenamiento externo antes de ingresar a la aplicación.

¿Qué problemas surgen al no seguir las pautas de seguridad?

Al no seguir las medidas de protección proporciona una oportunidad a los atacantes para que espíen y manipulen esta información antes de pasarla a una aplicación.

Es similar a los ataques Man-in-The-Middle (MiTM) que supervisan las comunicaciones en línea entre los navegadores y los servidores con el fin de filtrar o manipular los datos del usuario.

Un problema con este vector de ataque es que las aplicaciones que solicitan permiso para acceder al almacenamiento externo son increíblemente comunes y es poco probable que despierten sospechas.

Por lo tanto, si un usuario de Android descarga una aplicación de aspecto inocente que en realidad está cargada con código malicioso que solicita tales permisos, es probable que lo acepte.

"Desde ese momento, el atacante puede monitorear los datos transferidos entre cualquier otra aplicación en el dispositivo del usuario y el almacenamiento externo, y sobrescribirlo con sus propios datos de manera oportuna, lo que lleva al comportamiento no deseado de la aplicación atacada". dicen los investigadores.

Si un dispositivo Android es explotado de esta manera, esto podría llevar a la instalación encubierta de aplicaciones no deseadas, la denegación de servicio, la inyección de código que permitiría la ejecución de código malicioso en el contexto privilegiado de la aplicación comprometida, así como choques potenciales.

El vector de ataque Man-in-the-Disk también se puede usar para interceptar tráfico e información relacionada con otras aplicaciones.

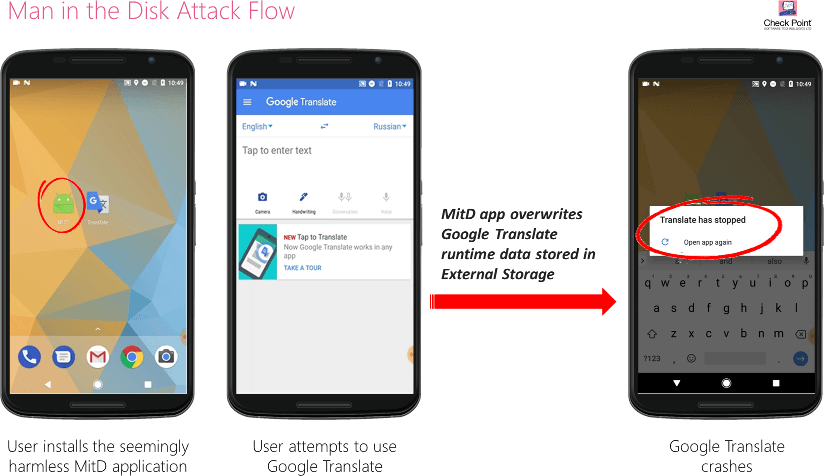

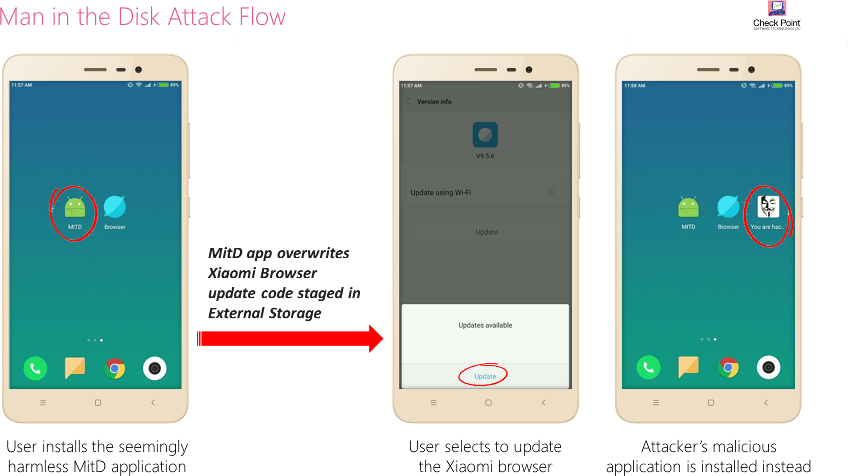

Check Point probó una variedad de aplicaciones para la vulnerabilidad a este vector de ataque. En los casos de Google Translate, Yandex Translate y Google Voice Typing, los desarrolladores no validaron la integridad de los datos leídos del almacenamiento externo, mientras que el navegador Xiaomi utilizó el almacenamiento externo para las actualizaciones de la aplicación.

Cuando se hizo consciente de los hallazgos, Google lanzó una solución para abordar los problemas dentro de sus propias aplicaciones. Sin embargo, Xiaomi "optó por no buscar una solución en este momento", según los investigadores.

También se encontró que otras aplicaciones no identificadas eran vulnerables y se contactó a los desarrolladores. Una vez que las correcciones se hayan puesto a disposición de los usuarios, se divulgarán sus nombres.

El campo de pruebas solo incluía una pequeña cantidad de aplicaciones, pero la compañía dice que esta muestra lo lleva a creer que "muchas otras aplicaciones usan el recurso de almacenamiento externo de forma descuidada y, por lo tanto, pueden ser susceptibles a ataques similares".

"Las simples directrices no son suficientes para que los fabricantes de sistemas operativos se exoneren de toda responsabilidad por lo que diseñan los desarrolladores de aplicaciones", señala Check Point.

"En cambio, asegurar el sistema operativo subyacente es la única solución a largo plazo para proteger contra esta nueva superficie de ataque descubierta por nuestra investigación".

Fuente: Checkpoint