WPA2: ya no hace falta tener un handsnake para crackearlas

Atom, parte del equipo de hascat, descubrió un nuevo vector de ataque en WPA1/2.

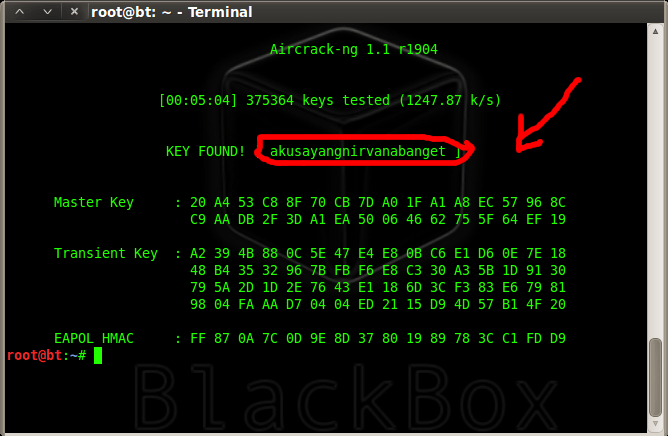

Hasta hace poco el método para crackear a un AP wifi con WPA2, era necesario que hubiese algún cliente conectado para capturar el handsnake y luego intentar descifrarlo. El cual, aun estando automatizado, seguía siendo un método laborioso.

En este caso, atom, parte del equipo de hashcat, analizando WPA3, descubrió que el WPA PSK de WPA1/2 transmitía en el paquete RSN IE(información de redes seguras) un hash PMKID. El cual era la función HMAC-SHA1 de la concatenación de la llave PMK, nombre PMK, la MAC del punto de acceso y la MAC de la estación.

Este hash se ha convertido en un vector de ataque ideal, ya que la clave PMK es la misma que la de los handsnakes y esta se puede descifrar de forma más rápida. Por esto, se presume que los ataques a puntos de accesos serán más fáciles y accesible. Otra noticia para empezar la migración a WPA3.