Enrutadores MikroTik usados de forma masiva en una campaña de cryptojacking con Coinhive

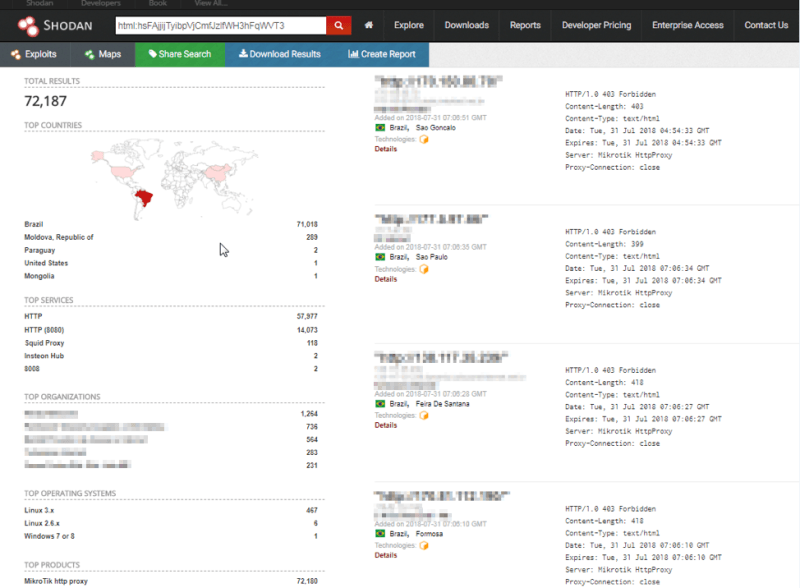

Una campaña masiva de cryptojacking ha golpeado a Brasil a través de enrutadores MikroTik y dispositivos de red.

Según el investigador de Trustwave, Simon Kenin, el 31 de julio, se detectó un aumento en la actividad de Coinhive que indicaba que una operación de minería de criptomonedas maliciosa estaba en marcha.

En una publicación (Actualización 2020: ahora borrada), el investigador dijo que después de un examen más detallado, parecía haber dispositivos MikroTik involucrados.

MikroTik, con sede en Letonia, ofrece equipos de red para clientes de todo el mundo, y en esta campaña, Brasil es el principal país al que se ha dirigido.

Pudo haber sido una extraña coincidencia y nada más que una serie de ataques que ocurrieron al mismo tiempo, pero Kenin notó que todos los dispositivos usaban la misma clave del sitio web de Coinhive.

Coinhive es un software legítimo utilizado, generalmente en el navegador, por los sitios web para tomar prestado el poder de la CPU de visitante temporalmente con el fin de minar la moneda virtual Monero. El abuso generalizado de la secuencia de comandos ha llevado a que muchas compañías de antivirus y soluciones de ciberseguridad bloqueen a Coinhive.

Si se estaba usando la misma clave de Coinhive, esto indica que todos los dispositivos involucrados estaban extrayendo criptomonedas en nombre de un única entidad.

Aunque Trustwave calculó que hasta 175,000 dispositivos se han visto comprometidos, el investigador de seguridad Troy Mursch dijo que se estaba usando una segunda clave está siendo utilizada por aproximadamente 25,000 enrutadores.

Si ambas claves son obra del mismo atacante, esto lleva el recuento de dispostivos a aproximadamente 200,000.

Ruters MikroTik infectados

Encontrar un vínculo entre el pico de actividad de Coinhive y MikroTik fue solo cuestión de tiempo. Un enrutador desarrollado por MikroTik compromete a un hospital en Brasil, y un persona tiene problemas con su propio sistema uso Reddit en un intento por encontrar ayuda y proporcionó algunas pistas sobre el ataque.

El usuario en cuestión dijo que cada página web que visitaron inyectaba el código de Coinhive, y ni cambiar el DNS o eliminando la configuración del enrutador le ayudaron.

"En este punto, vale la pena señalar que los enrutadores MikroTik son utilizados por proveedores de Internet y grandes organizaciones, y en este caso, parece que el ISP del autor de la publicación Reddit tuvo su enrutador comprometido, al igual que el enrutador del hospital que mencioné anteriormente", dijo el investigador.

El mensaje menciona una "explotación masiva" de dispositivos MikroTik. Sin embargo, la vulnerabilidad que permitía a los enrutadores de la empresa convertirse en un minero de criptomonedas no era un Zero-Day; en su lugar, es CVE-2018-14847, un error de seguridad conocido que afecta a Winbox para Mikrotik RouterOS.

A través de la versión 6.42 del software, los atacantes remotos pueden eludir la autenticación y leer archivos arbitrarios al modificar una solicitud para cambiar un byte relacionado con la ID de sesión, de acuerdo con la descripción de la vulnerabilidad.

El aprovechamiento masivo de estos dispositivos no es necesariamente culpa del proveedor. La vulnerabilidad fue reparado en el mismo día de descubrimiento, pero lamentablemente, cientos de miles de dispositivos no se han actualizado, dejándolos vulnerables a explotar.

Al utilizar esta vulnerabilidad el atacante responsable de la campaña pudo comprometer a los enrutadores para que inyectaran el script de Coinhive en cada página web visitada por el usuario.

No se sabe quién está detrás de la campaña, pero Kenin cree que "el atacante muestra claramente un alto nivel de comprensión sobre el funcionamiento de estos enrutadores MikroTik".