Campaña Malware se dirige a los usuarios de iPhone para roba datos y historial de ubicación

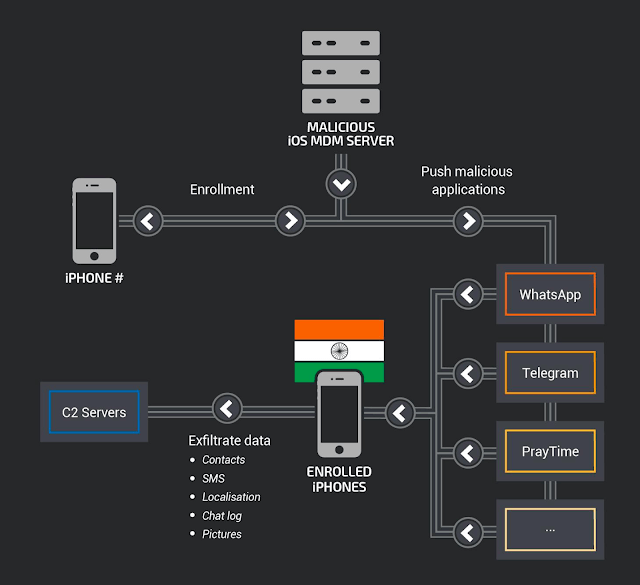

Una sofisticada campaña de malware para dispositivos móviles está accediendo a los iPhones al engañar a los usuarios para que descarguen un paquete de software de administración de dispositivos móviles (MDM) de código abierto.

Una vez bajo control, los hackers no identificados pueden robar varias formas de información sensible de dispositivos infectados, incluidos el número de teléfono, el número de serie, la ubicación, los datos de contacto, las fotos del usuario, los mensajes SMS y los mensajes de chat de Telegram y WhatsApp.

Trece usuarios, todos en India, han sido comprometidos en los ataques, que han sido detallados por Cisco Talos. Aquellos usuarios infectados usan iPhone y están ejecutando versiones de iOS que van desde 10.2.1 a 11.2.6 La campaña ha estado activa desde agosto de 2015.

Los atacantes toman el control mediante el uso del paquete MDM, que puede dar a los atacantes el control total del dispositivo y la capacidad de instalar versiones falsas de aplicaciones reales.

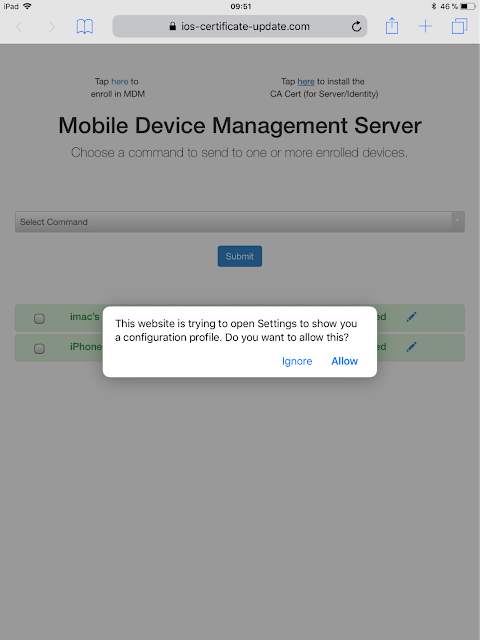

Los investigadores de la compañía de seguridad no están seguros de cómo los atacantes obtuvieron los amplios permisos necesarios para operar el software en los iPhones afectados, pero sugieren que se usa una ingeniería social extensa para engañar a los usuarios.

Esto es especialmente probable dado que el proceso de inscripción de MDM implica múltiples pasos y permite la instalación de certificados adicionales en el dispositivo, algo que los investigadores describen como equivalente a permitir el acceso del administrador a su dispositivo y los datos que contiene.

Se utilizan dos servicios diferentes de MDM en la campaña, lo que permite el control a nivel del sistema de múltiples dispositivos desde una ubicación y la capacidad de instalar, eliminar y filtrar los datos de las aplicaciones.

Un método para robar datos proviene de versiones maliciosas de servicios de mensajería como Telegram y WhatsApp que se envían al dispositivo comprometido a través de actualizaciones falsas. Las aplicaciones se ven legítimas para el usuario, pero el código malicioso envía información, incluidos mensajes, fotos y contactos, a un servidor de control y comando central.

La implementación de estas aplicaciones requiere una técnica de inyección de carga lateral, que permite solicitar permisos adicionales, ejecutar código y robar información de la aplicación original.

La información que dejan los atacantes incluye un certificado emitido en septiembre de 2017 que contiene una dirección de correo electrónico rusa. Sin embargo, los investigadores dicen que esto se ha insertado deliberadamente en un esfuerzo por desviar la atención de los atacantes reales.

"Suponemos que esta es una bandera falsa para apuntar a los investigadores hacia la idea de un 'hacker ruso clásico'. Las falsas banderas son cada vez más comunes en el malware, sofisticadas y simples. Es un intento de enturbiar las aguas para que los analistas / investigadores dirijan culpar a otros lugares ", escribieron los investigadores.

El análisis de la campaña sugiere que, en un caso, los atacantes utilizaron su propio teléfono personal para probar el MDM, ya que los nombres de los dispositivos incluyen "Prueba" y "mdmdev".

Ambos dispositivos comparten el mismo número de teléfono y están registrados en Vodafone India, lo que lleva a los investigadores a "evaluar con gran confianza" que el autor de la campaña tiene su sede en la India.

No se ha revelado ninguna información sobre las víctimas, aparte de que también están todas basadas en India. El bajo número de blancos infectados jugó un papel importante en cómo esta campaña pudo permanecer bajo el radar durante tanto tiempo.

Talos dijo que Apple ya había activado tres certificados asociados con el actor para cuando se acercaron y las dos organizaciones han trabajado juntas para contrarrestar la amenaza. ZDNet contactó a Apple, pero no había recibido una respuesta al momento de escribir.

Si bien la campaña está muy orientada, sirve como un recordatorio útil para los usuarios de que deben tener en cuenta a qué aplicaciones otorgan permisos y acceso en sus teléfonos inteligentes.

"El uso probable de la ingeniería social para reclutar dispositivos sirve como un recordatorio de que los usuarios deben ser cautelosos de hacer clic en los enlaces no solicitados y verificar las identidades y la legitimidad de las solicitudes para acceder a los dispositivos", dijeron los investigadores.

Fuente: Cisco Talos