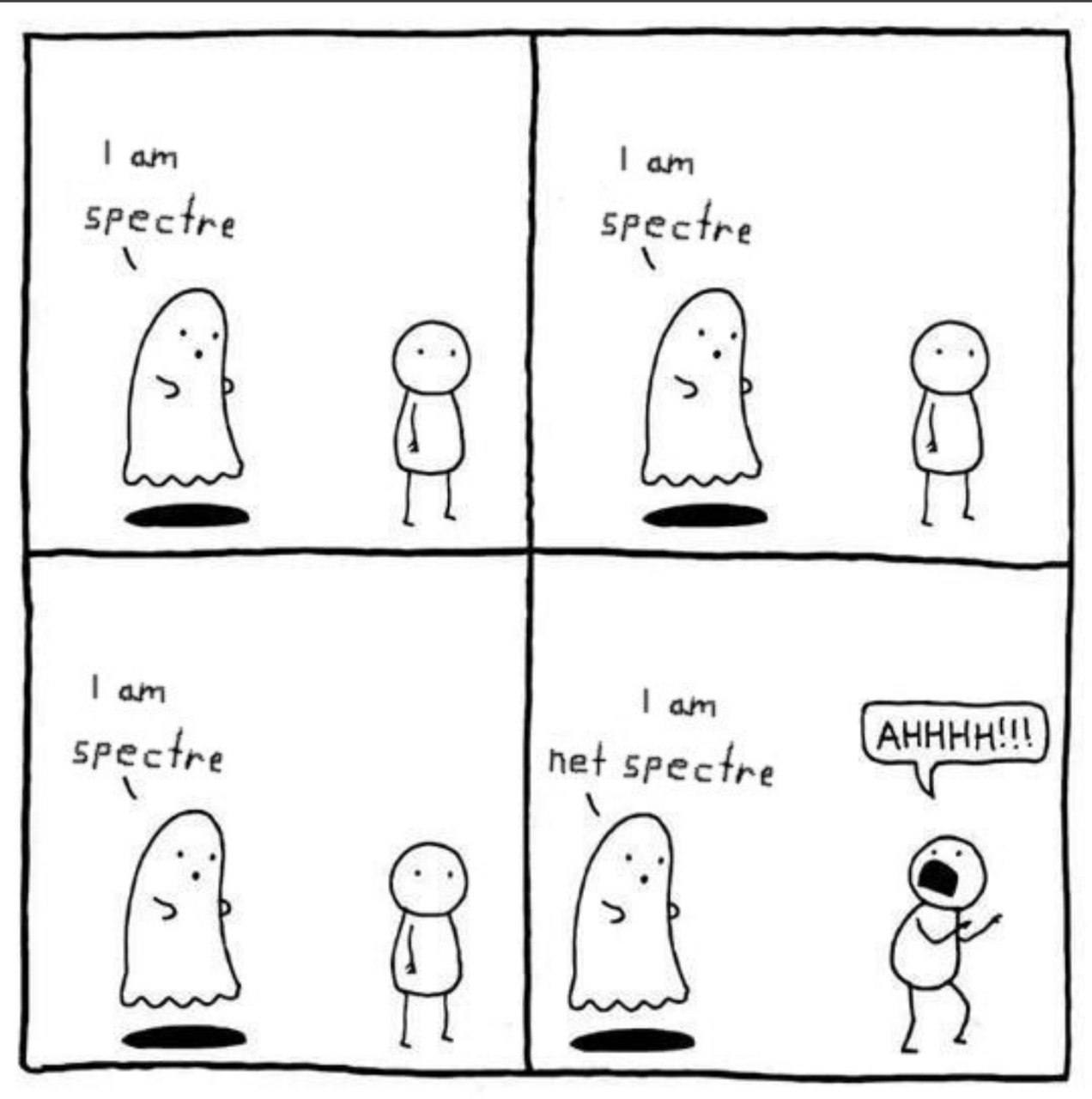

NetSpectre: el nuevo ataque de Spectre a través de la red

Los investigadores han publicado hoy un documento que detalla un nuevo ataque de la CPU Spectre que puede llevarse a cabo a través de conexiones de red y no requiere que el atacante tenga el código de host en una máquina específica.

Este nuevo ataque llamado NetSpectre es una evolución importante para los ataques de Spectre, que hasta ahora han requerido que el atacante engañe a la víctima para que descargue y ejecute un código malicioso en su máquina, o al menos acceda a un sitio web que ejecuta JavaScript malicioso en el navegador del usuario.

Pero con NetSpectre, un atacante simplemente puede bombardear los puertos de red de un ordenador y lograr los mismos resultados.

NetSpectre tiene bajas velocidades de exfiltración

Aunque el ataque es innovador, NetSpectre también tiene sus desventajas (o lado positivo, dependiendo de qué parte que quieras ver 😉). La desventaja más grande es la lenta velocidad de exfiltración del ataque, que es de 15 bits/hora para los ataques realizados a través de una conexión de red y si los datos de destino están almacenados en el caché de la CPU.

Los académicos lograron mayores velocidades de exfiltración de hasta 60 bits/hora con una variación de NetSpectre que dirigía los datos procesados a través del módulo AVX2 de una CPU, específico para las CPU de Intel.

No obstante, ambas variantes de NetSpectre son demasiado lentas para ser consideradas valiosas para un atacante.

Esto hace que NetSpectre sea solo una amenaza teórica, y no algo que los usuarios y las compañías deberían estar planeando con urgencia inmediata. Pero como hemos visto en el pasado con los ataques de Rowhammer, mientras los académicos pasan más tiempo investigando un tema, las velocidades de exfiltración también aumentarán eventualmente, mientras que las limitaciones técnicas que impiden que ese ataque funcione disminuirán lentamente y se disiparán.

Cómo protegernos de NetSpectre

NetSpectre se basa en Spectre V1 (CVE-2017-5753), la primera variante de estas vulnerabilidades. Por ello, los parches de seguridad lanzados a principios de año para esta vulnerabilidad deberían ser suficientes para protegernos también de NetSpectre.

Esta es la segunda variante de Spectre que ha aparecido en una semana. Tanto Meldown como Spectre van a dar mucho de qué hablar y eso que ya pasaron unos 7 meses desde su primera aparición.