Envenenamiento DNS o secuestro BGP sospechoso detrás de las Wallet Trezor

El equipo detrás del servicio de monedero de múltiples criptomonedas Trezor descubrió un ataque de phishing contra algunos de sus usuarios.

El equipo de Trezor dice que "los signos apuntan hacia una intoxicación DNS o un secuestro de BGP" ya que los atacantes de medios secuestraron el tráfico legítimo destinado al dominio oficial wallet.trezor.io pero redirigieron a estos usuarios a un servidor malicioso que aloja un sitio web falso. Una investigación aún está en curso para determinar la causa exacta.

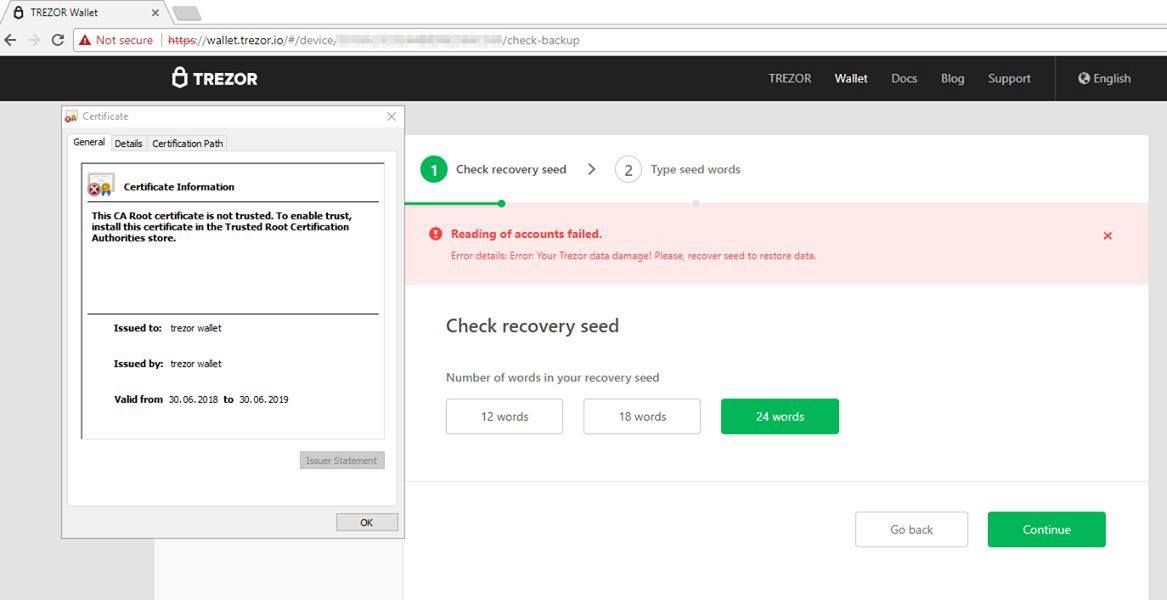

Incidente detectado después del error de certificado HTTPS

El incidente salió a la luz después de que los usuarios se quejaran de que encontraban un certificado HTTPS no válido cuando entraron en el portal de billetera web de Trezor.

Un certificado no válido generalmente significa que el sitio web en el que entraron los usuarios no era el portal real, sino alguien que se hacía pasar por el sitio web Trezor y que no se podía verificar criptográficamente como el sitio web real.

La comunidad avisó del ataqu

Este error alertó a la comunidad de Trezor, cuyos miembros informaron rápidamente el incidente al equipo de Trezor, quien luego confirmó el intento de suplantación de identidad y advirtió a los usuarios sobre el ataque del domingo por la mañana temprano (zonas horarias de EE.UU.)

El sitio web falso tenía otros problemas

El equipo de Trezor dijo que determinaron que se trataba de un ataque de phishing legítimo y no solo un error aleatorio del servidor SSL (que suele ocurrir algunas veces) porque detectaron dos problemas con el sitio web falso.

El primero era un mensaje de error que estaba redactado de forma diferente al sitio Trezor original, que decía a los usuarios que la sincronización de los datos de su cartera de Trezor y su cuenta web Trezor había fallado.

En segundo lugar, el sitio web falso pedía a los usuarios que ingresen una copia de su "semilla de recuperación", algo que el equipo de Trezor dijo que nunca haría.

Trezor dice que los manuales de sus dos tipos de carteras Trezor -Uno y Modelo T- indican claramente que los usuarios nunca deben ingresar a la semilla de recuperación en ningún otro lugar que no sea el dispositivo Trezor, y nunca en una computadora (aplicación o sitio web).

Inmediatamente, esto dio lugar al sitio web como un intento de phishing para recuperar semillas de recuperación, que son códigos que pueden permitir que un atacante se haga cargo de las cuentas de Trezor.

El equipo de Trezor dijo que pudo derribar el sitio malicioso después de contactar a su proveedor de alojamiento y de que se lo quitaran.

Es demasiado pronto para determinar o estimar si el atacante robó los fondos de los usuarios o la cantidad de fondos robados.

En abril de 2018, un pirata informático (grupo hacker) secuestró una ruta crucial de Amazon BGP para r