Un estudio de 17260 apps Android no encuentra evidencias de espionaje secreto

Un estudio exhaustivo de 17.260 aplicaciones de Android revela que mientras algunas aplicaciones pueden tomar capturas de pantalla de la pantalla del usuario y cargarlo en línea, no hay evidencia que sugiera que las aplicaciones enciendan secretamente el micrófono o la cámara de un teléfono para espiar a los propietarios de los dispositivos a sus espaldas.

El estudio, llevado a cabo por académicos de la Universidad de Northwestern y la Universidad de California en Santa Bárbara, analizó el comportamiento de las populares aplicaciones disponibles en la tienda oficial de Google Play, pero también tres tiendas de aplicaciones de terceros.

Más precisamente, el equipo de investigación echó un vistazo a 15,627 aplicaciones de la tienda oficial de Google Play, 510 aplicaciones de AppChina, 528 aplicaciones de Mi.com y 285 aplicaciones del portal Anzhi.

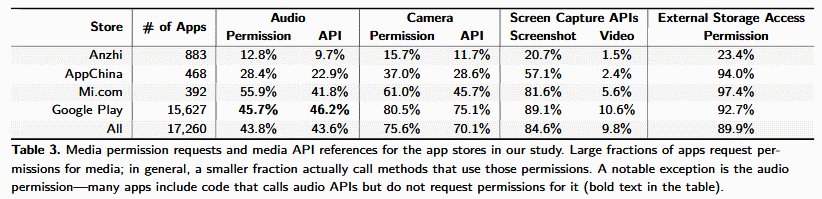

Lo que los investigadores encontraron fue que una gran cantidad de aplicaciones solicitan permisos para acceder a recursos multimedia en general, pero solo una pequeña fracción llama a métodos que usan esos permisos.

Tabla de Permisos que usan las apps:

"Esta incoherencia aumenta los posibles riesgos de privacidad para los usuarios: los permisos que antes no se usaban podían explotarse con un nuevo código de terceros que un desarrollador incluye en una aplicación", dijeron los investigadores.

"Además, el código de un tercero que no tiene permiso para usar multimedia en una versión de una aplicación puede comenzar a explotar cualquier permiso otorgado a una versión futura de la aplicación por un motivo no relacionado".

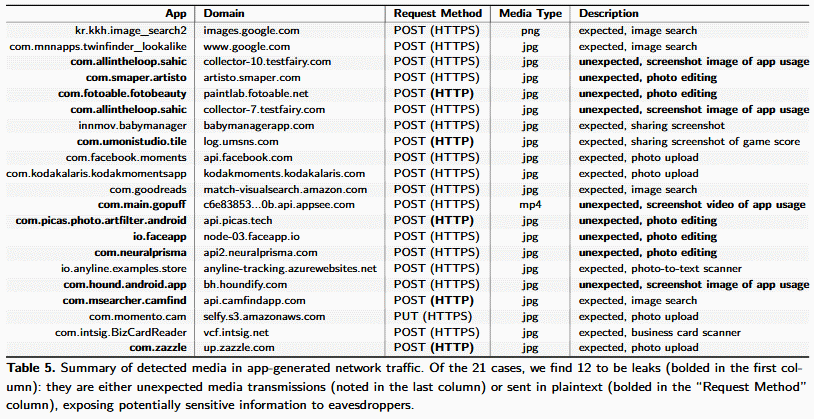

Pero la buena noticia es que de las 17,260 aplicaciones que analizaron, el equipo de investigación dice que solo encontró 21 que registraron y enviaron datos multimedia a través de su conexión de red.

Los investigadores después de analizar esas 21 aplicasiones se dieron cuenta de que solo 12 aplicaciones filtraron información al enviar la información en texto sin formato (HTTP) o sin codificar.

Tabla de las 12 aplicaciones:

Las nueve aplicaciones restantes subierón imágenes a servidores en la nube con fines de edición, pero no las divulgaron específicamente a los usuarios.

Según los investigadores el número de filtraciones es bajo en comparación con el conjunto de datos analizados.

Los investigadores no encontraron ninguna evidencia de comportamiento malicioso, como grabar secretamente audio a través del micrófono o video.

Las bibliotecas de terceros son el peligro

Los investigadores advierten sobre otros problemas:

"Encontramos un riesgo de privacidad no reportado previamente de las bibliotecas de terceros. Es decir, pueden grabar la pantalla desde la aplicación en la que están integrados sin requerir ningún permiso", dicen los investigadores. "Las aplicaciones a menudo muestran información delicada, por lo que expone a los usuarios a un control sigiloso y no divulgado por terceros".

El equipo de investigación dice que reveló estas filtraciones a los desarrolladores de las aplicaciones con fugas, pero también al equipo de Android, por lo que los desarrolladores de Android pueden mejorar el diseño del sistema operativo con respecto a bibliotecas de terceros que acceden a funciones para las que la aplicación madre no obtuvo permiso.

Los investigadores publicaron los resultados a granel de sus análisis en el sitio web Panoptispy, que también alberga una copia de su trabajo de investigación titulado Panoptispy: Characterizing Audio and Video Exfiltration from Android Applications.

Para terminar los investigadores dicen que gran parte del riesgo proviene principalmente de bibliotecas de terceros, que a menudo abusan del permiso que una aplicación obtiene de los usuarios.