Se encontraron dos exploits Zero-Day después de que alguien subiera PoC a VirusTotal

A fines de marzo, el equipo investigadores de ESET encontraron un archivo PDF malicioso subido a VirusTotal, que contenia un exploit para dos vulnerabilidades zero-day. Este pdf fue compartido con el equipo de seguridad de Microsoft y Adobe para su análisis.

Después de que el equipo de Microsoft realizara un analizar el archivo PDF malicioso descubrió que el archivo incluye dos exploits Zero-Day diferentes. El primerp es para Adobe Acrobat y Reader, y el otro para Microsoft Windows.

Microsoft por su parte dio a conocer los detalles de ambas vulnerabilidades actualmente, después de dar a los usuarios el tiempo suficiente para actualizar sus sistemas operativos.

El PDF malicioso que incluía los dos exploits Zero-Day estaba en la etapa de desarrollo inicial, "dado el hecho de que el PDF en sí no entregó una carga maliciosa y parecía ser un código de prueba de concepto (PoC)."

Parece ser que los atacantes podría haber combinado ambas vulnerabilidades para crear una arma cibernética que actualmente perdieron involuntaria y erróneamente al subir su vulnerabilidad oculta a VirusTotal.

Las vulnerabilidades son:

- Adobe Acrobat y Reader (CVE-2018-4990) ejecución de código remota.

- Microsoft Windows (CVE-2018-8120) error de escalamiento de privilegios.

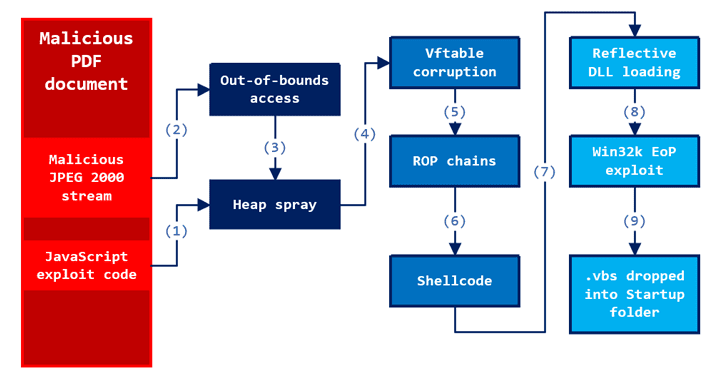

"El primer exploit ataca el motor JavaScript de Adobe para ejecutar Shellcode en el contexto de ese módulo", dice Matt Oh, ingeniero de seguridad de Windows Defender ATP Research.

"El segundo exploit, que no afecta a las plataformas modernas como Windows 10, permite que el shellcode escape del entorno limitado de Adobe Reader y se ejecute con privilegios elevados desde la memoria kernel de Windows".

El exploit de Adobe Acrobat y Reader se incluye en el documento PDF como una imagen JPEG 2000 que contiene el código de explotación de JavaScript, que desencadena una vulnerabilidad en el software para ejecutar la Shellcode. También el tacante usa el segundo exploit del kernel de Windows para romper el sandbox de Adobe Reader y ejecutarlo con privilegios elevados.

"Inicialmente, los investigadores de ESET descubrieron la muestra en PDF cuando se cargó en un repositorio público de muestras maliciosas de VirusTotal", concluyeron los investigadores de ESET.

"La muestra no contiene una carga útil final, lo que puede sugerir que fue capturada durante sus primeras etapas de desarrollo. Aunque la muestra no contiene una carga útil final real maliciosa, el autor (o los autores) demostraron un alto nivel de habilidades en vulnerabilidad descubrir y explotar la escritura".

Tanto Microsoft como Adobe lanzaron sus respectivas actualizaciones de seguridad para ambas vulnerabilidades en mayo.

Pasado un tiempo prudencial decidieron liberar los detalles técnicos de los exploits tanto en la web de Microsoft como en la de ESET.

Fuente: The Hacker News