La nueva vulnerabilidad de Windows 10 evita las protecciones del sistema operativo, afirma el investigador de seguridad

Los ordenadores con Windows 10 están en riesgo por parte de los piratas informáticos que explotan un formato de archivo para eludir las defensas clave del sistema operativo, según una nueva investigación de seguridad.

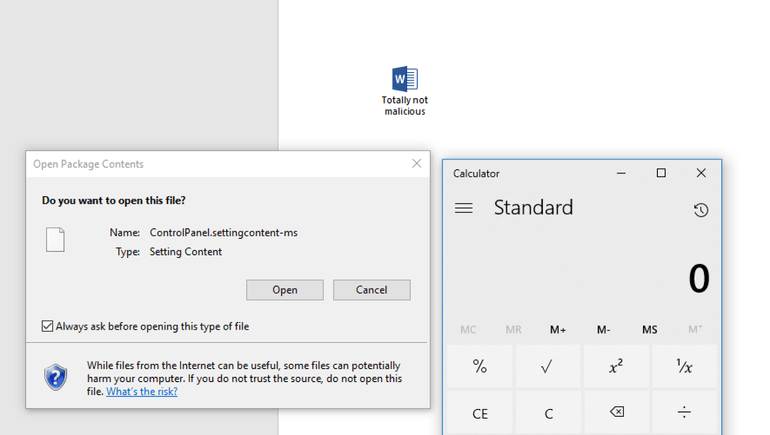

El tipo de archivo ".SettingContent-ms" se puede utilizar para ejecutar código arbitrario, y potencialmente peligroso, la investigación de seguridad de la firma Specter Ops ha encontrado.

El código arbitrario podría ejecutarse en una máquina de destino al hacer que un usuario abra un documento de Word que contenga un archivo ".SettingContent-ms" incrustado.

Este archivo incrustado incluiría un enlace al código arbitrario, y las pruebas ejecutadas por Matt Nelson de Specter Ops no encontraron protecciones OLE (Object Linking and Embedding) incorporadas ni las defensas de reducción de superficie de ataque (ASR) ofrecidas por Windows 10 con Windows Defender detuvo el código que se está ejecutando.

Nelson dice que el código no está bloqueado por las protecciones OLE de Office debido a que ".SettingContent-ms" no está incluido en la lista de formatos de archivos "peligrosos" de Office.

Mientras tanto, pudo eludir las protecciones de ASR al incluir un enlace al programa AppVLP, utilizado para la virtualización de aplicaciones en Windows, junto con el enlace al ejecutable arbitrario en el archivo ".SettingContent-ms". Esta derivación fue posible debido a que AppVLP se incluyó en la lista blanca del ASR, creando una excepción al bloqueo habitual de ASR al permitir que las aplicaciones de Office creen procesos secundarios.

Nelson informó sus hallazgos a Microsoft en febrero de este año, pero el 4 de junio dijo que Microsoft respondió diciendo que "la gravedad del problema está por debajo de la barra de servicio y que el caso se cerrará".

Sin embargo, Nelson tiene sus propias sugerencias para que los usuarios pueden tomar para protegerse contra los ataques que explotan este método.

"Finalmente, un archivo .SettingContent-ms no debería ejecutarse fuera de la ruta C:\Windows\ImmersiveControlPanel". Además, dado que el formato de archivo solo permite la ejecución de comandos de shell, cualquier cosa que se ejecute a través de ese archivo está sujeta al comando registro de línea", escribe.

"También es una buena idea monitorear siempre las creaciones de procesos secundarios desde las aplicaciones de Office. Hay algunas aplicaciones que deben generarse en las aplicaciones de Office, por lo que monitorear los valores atípicos puede ser útil. Una herramienta que puede lograr esto es Sysmon".

Mozilla también emitió una corrección reciente para Firefox que abordó un exploit relacionado con la vulnerabilidad. La solución evita que WebExtension para el navegador que tiene el permiso de downloads.open limitado ejecute código arbitrario sin la interacción del usuario en los sistemas con Windows 10.