Los ataques DDoS a ProtonMail son un caso de lo que sucede cuando uno se burla de los atacantes

Durante los últimos dos días, el proveedor de correo electrónico seguro ProtonMail ha estado luchando contra los ataques DDoS que han afectado visiblemente a los servicios de la compañía, causando cortes breves pero frecuentes a intervalos regulares.

"Los ataques continuaron durante varias horas, aunque las interrupciones fueron mucho más breves, generalmente de varios minutos a la vez, con la interrupción más larga del orden de 10 minutos", dijo un portavoz de ProtonMail al describir los ataques.

El proveedor de correo electrónico afirma "haber remontado el ataque a un grupo que dice tener vínculos con Rusia", una declaración que algunos medios tomaron al pie de la letra y publicaron historias engañando a los lectores haciéndoles creer que se trataba de una especie de plan nacional-estatal de ataque cibernetico.

Pero, en realidad, los ataques DDoS no tienen vínculos con Rusia, ni siquiera se planearon hacerlo, y el grupo detrás de los ataques denunció ser ruso, para empezar.

El pequeño grupo de hackers detrás de los ataques DDoS de ProtonMail

El responsable de los ataques es un grupo de hackers llamado Apophis Squad.

El miembro de Apophis dice que se enfocaron en ProtonMail para probar una versión beta de un servicio de ataque DDoS que el grupo está desarrollando y preparándose para su lanzamiento.

El grupo no citó ninguna razón fuera de las "pruebas" para el ataque inicial y no solicitado de ProtonMail, que luego lo revelaron como una inundación SSDP de 200 Gbps, según uno de sus tweets.

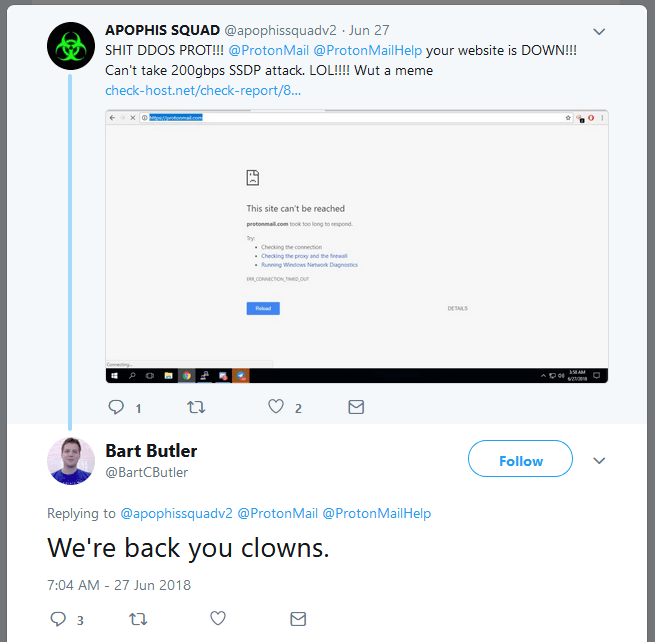

"Después de que enviamos el primer ataque, lo derribamos durante 60 segundos", nos dijo un miembro del Escuadrón Apophis. Dijo que el grupo no tenía la intención de acosar a ProtonMail todo el día de ayer o de hoy, pero decidió hacerlo después de que el CTO de ProtonMail, Bart Butler, respondiera a uno de sus tweets llamando al grupo "payasos".

Esta fue una respuesta cuestionable por parte del CEO de ProtonMail, ya que puso a los piratas informáticos en contra de su compañía aún más.

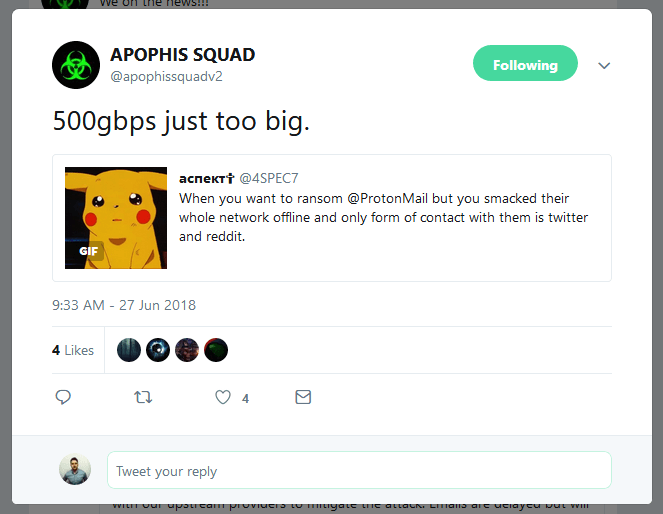

"Entonces los derrotamos por unas horas", dijo el escuadrón Apophis. Los ataques posteriores incluyeron una enorme inundación de TCP-SYN estimada en 500 Gbps, según afirma el grupo.

... y las inundaciones de NTP y CLDAP, según lo observado por un investigador de seguridad en NASK y confirmado por otro miembro de Apophis Squad.

DoS attacks are targetting @ProtonMail . We have seen some SYN-ACK in our network telescope (SYN FLOOD). DDoSMon shows that NTP and CLDAP were also used for the amplified DRDoS. Good luck with the mitigation guys. https://t.co/gUKA5yVxNW

— Piotr Bazydło (@chudyPB) 27 de junio de 2018

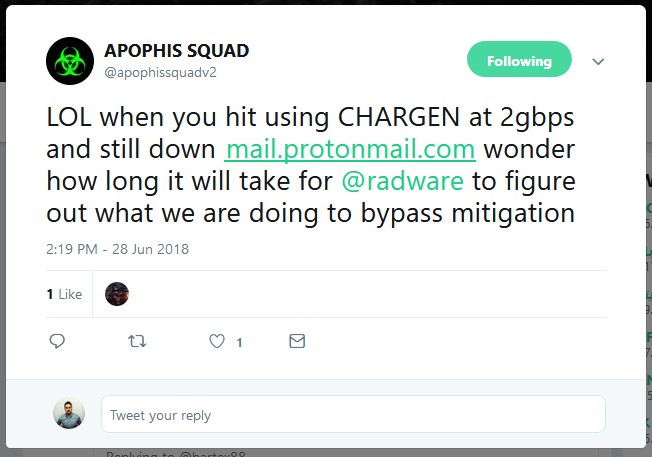

Los ataques también continuaron hoy cuando el grupo lanzó otro ataque DDoS que consiste en una inundación TCP-SYN estimada entre 50 y 70 Gbps. Además de otra inundación "CHARGEN" estimada de 2 Gbps.

Radware, la empresa que participó en la mitigación de los ataques a la infraestructura de ProtonMail, no pudo confirmar el ataque DDoS de 500 Gbps en el momento de la redacción, pero confirmó el asalto multivectorial.

"No podemos confirmar el tamaño del ataque ya que varió en diferentes puntos del ataque", dijo un portavoz de Radware. "Sin embargo, podemos confirmar que el ataque fue un ataque volumétrico y multivectorial. Incluyó varios ataques de reflexión UDP, múltiples ráfagas de TCP e inundaciones de Syn".

Además de apuntar a ProtonMail, el grupo también se dirigió a Tutanota, por razones desconocidas, pero estos ataques se detuvieron poco después. Los ejecutivos de Tutanota no molestaron a los piratas informáticos que podrían haber desempeñado un papel.

We are experiencing a DDoS attack and are currently working on mitigating this. Thank you for your patience.

— Tutanota (@TutanotaTeam) 27 de junio de 2018

Los hackers niegan la conexión rusa

El grupo Apophis Squad no es una amenaza sofisticada. Ellos son su típico grupo de hackers de 2018 que se cuelga en los canales de Discord y organiza ataques DDoS por razones infantiles, a veces.

El grupo está desarrollando actualmente un servicio DDoS booter, que anunciaron antes de los ataques de ayer en Twitter y en Discord, afirmando poder lanzar ataques DDoS usando protocolos como NTP, DNS, SSDP, Memcached, LDAP, HTTP, CloudFlare bypass, VSE, ARME, Torshammer y XML-RPC.

Su línea de tiempo de Twitter afirma que el grupo tiene su base en Rusia, al igual que su dominio, pero en una conversación privada el grupo dijo que esto no era exacto.

"No somos rusos", nos dijo el grupo.

"Creemos que los atacantes tendrán su base en el Reino Unido", dijo hoy un portavoz de Radware.

Si el ataque ProtonMail DDoS demuestra haber sido de 500 Gbps, será uno de los mayores ataques DDoS registrados, después de ataques DDoS similares de 1,7 Tbps (contra un proveedor de servicios estadounidense) y 1,3 Tbps (contra GitHub).

"El ataque no llegó a 500 Gbps, seguro, pero fue un gran problema si inquietaba a Radware incluso por pequeños períodos de un minuto", dijo hoy un investigador de seguridad. El investigador se está refiriendo al hecho de que Radware es uno de los mayores proveedores de servicios de mitigación de DDoS en la actualidad, y por lo general se necesita bastante fuerza para hacer daño en sus defensas.

Para resumir: ¡No provoques ni insultes a los atacantes cuando te enfrentas a un ataque DDoS!

Hay un cierto grado de imprevisibilidad cuando se trata de grupos de hackers poco organizados que gustan de las empresas de DDoS por diversión. Contestar de nuevo no es la mejor manera de lidiar con tales amenazas. ¿Qué deberías hacer? Reúna evidencia e informe el incidente a la policía.