El Exploit "DoublePulsar" de la NSA ahora funciona en sistemas Windows IoT

Un investigador de Infosec que utiliza el seudónimo en línea del Capt. Meelo ha modificado una herramienta de pirateo NSA conocida como DoublePulsar para trabajar en el sistema operativo Windows IoT (anteriormente conocido como Windows Embedded).

El DoublePulsar original es una herramienta de hackeo desarrollada por la Agencia de Seguridad Nacional de los EE.UU. (NSA), y fue robada y luego filtrada en línea por un grupo de piratas informáticos conocido como The Shadow Brokers.

En su núcleo, DoublePulsar es una carga útil en modo kernel Ring-0 que actúa como una puerta trasera en los sistemas comprometidos. DoublePulsar no está destinado a ser utilizado solo, sino junto con otras herramientas de NSA.

Se supone que los operadores de NSA usan el marco FuzzBunch (también filtrado por The Shadow Brokers) junto con un paquete exploit (como EternalBlue, EternalSynergy, EternalRomance u otros) para obtener un punto de apoyo temporal en un sistema y luego soltar DoublePulsar para obtener uno permanente.

Un análisis en profundidad del exploit original de DoublePulsar, tal como fue filtrado por The Shadow Brokers el año pasado, está disponible aquí, escrito por el investigador de seguridad de RiskSense Sean Dillon.

DoublePulsar infectó cientos de miles de ordenadores el año pasado

Cuando se lanzó el año pasado en abril, el exploit funcionó en todas las principales versiones de Windows, excepto en la última versión de Windows 10.

Los autores de malware comenzaron a probar la eficacia de la cadena de exploits FuzzBunch-EternalBlue-DoublePulsar de inmediato. El año pasado más de 36,000 ordenadores se infectaron con DoublePulsar durante estas pruebas, pero ese número aumentó a más de 425,000 en menos de una semana.

Los ordenadores todavía se están infectando incluso hoy en día con DoublePulsar, aunque no en los mismos números.

Debido a que DoublePulsar es detectado frecuentemente por los software antivirus, los autores de malware generalmente usan EternalBlue solamente, y luego implementan una puerta trasera personalizada en lugar de DoublePulsar.

Una edición simple y DoublePulsar funciona en Windows IoT

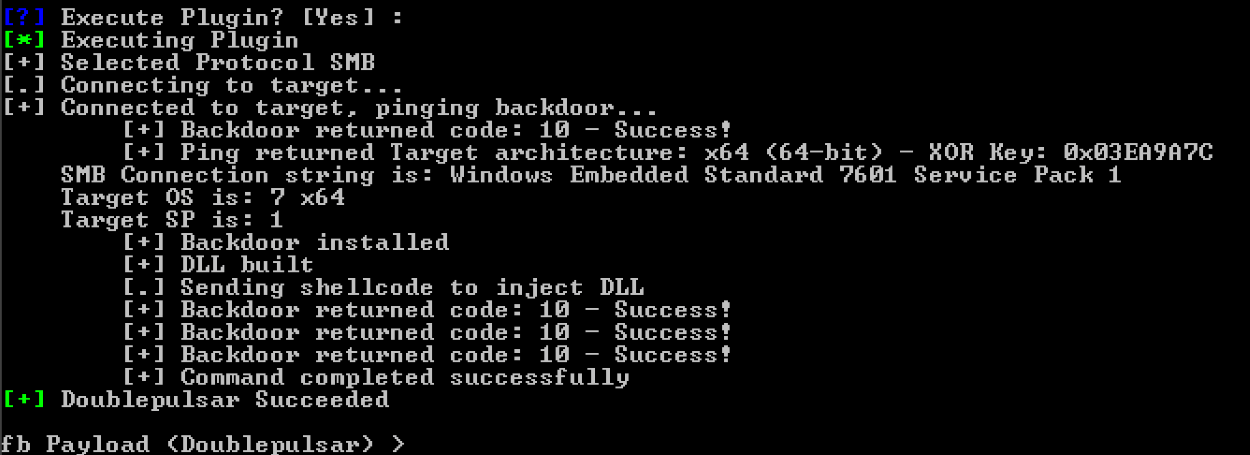

Pero con lo que equivale a una simple edición del módulo DoublePulsar Metasploit, el Capt. Meelo ha portado esta herramienta, por lo que ahora también puede utilizarse para hacerse cargo de sistemas que ejecutan versiones del sistema operativo Windows IoT Core.

Los sistemas que generalmente ejecutan Windows IoT Core son dispositivos inteligentes de Internet-of-Things o cajeros automáticos.

La única forma de protegerse contra tener estos dispositivos acorralados en una red de bots a través de DoublePulsar es aplicar las actualizaciones de seguridad incluidas en MS17-010, el boletín de seguridad que contiene parches contra las herramientas de hackeo y exploits filtrados en línea por The Shadow Brokers el año pasado, incluyendo DoublePulsar .