Miles de aplicaciones de filtran datos confidenciales a través de backends de Firebase mal configurados

Miles de aplicaciones móviles iOS y Android están exponiendo más de 113 GB de datos a través de más de 2,271 bases de datos de Firebase mal configuradas, según un informe publicado esta semana por la empresa de seguridad móvil Appthority.

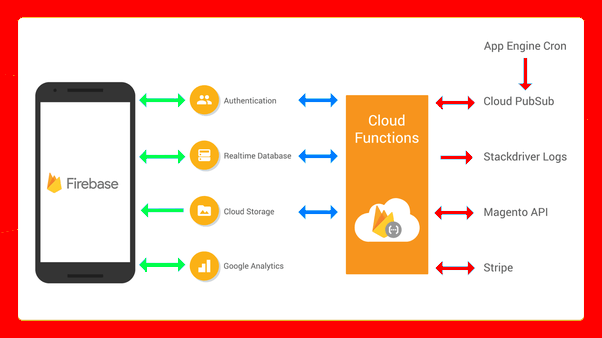

Firebase es una oferta Backend-as-a-Service de Google que contiene una vasta colección de servicios que los desarrolladores móviles pueden usar en la creación de aplicaciones móviles y basadas en la web.

El servicio es increíblemente popular entre los principales desarrolladores de Android, ya que proporciona mensajería en la nube, notificaciones push, bases de datos, análisis, publicidad y un montón de otros backends y API que pueden conectar fácilmente en sus proyectos y beneficiarse de los servicios de gran escala.

Appthority escaneó más de 2,7 millones de aplicaciones móviles

A partir de enero de 2018, los investigadores de Appthority escanearon las aplicaciones móviles que usaban los sistemas de Firebase para almacenar los datos de los usuarios y analizaron el patrón de comunicaciones de la aplicación para las solicitudes realizadas a los dominios de Firebase.

Los investigadores buscaron, en particular, aplicaciones que se conectaban a URLs JSON basadas en Firebase que, cuando se accedía directamente, permitían a cualquier tercero no autorizado ver todos los datos de la aplicación.

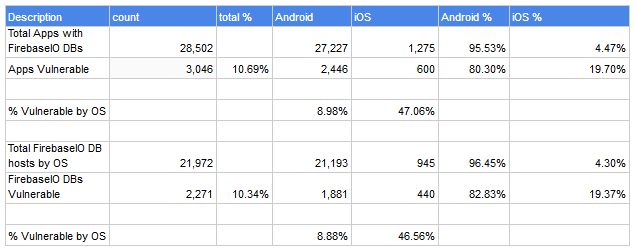

Después de escanear más de 2.7 millones de aplicaciones iOS y Android, los investigadores dijeron que identificaron 28,502 aplicaciones móviles (27,227 Android y 1,275 iOS) que se conectaron y almacenaron datos dentro de los backends de Firebase.

De estas, 3.046 aplicaciones (2.446 de Android y 600 de iOS) guardaron datos dentro de 2.271 bases de datos de Firebase mal configuradas que permitieron que cualquiera pudiera ver su contenido.

En total, las bases de datos expusieron más de 100 millones de registros de datos de usuario. La información filtrada pesaba más de 113 GB e incluía datos tales como:

✏️ 2.6 millones de contraseñas de texto plano e ID de usuario

✏️ 4 millones de registros de PHI (información de salud protegida) (mensajes de chat y detalles de recetas)

✏️ 25 millones de registros de ubicación GPS

✏️ 50 mil registros financieros que incluyen transacciones bancarias, de pago y Bitcoin

✏️ 4,5 millones de registros de Facebook, LinkedIn, Firebase y tokens de usuarios

Appthority dice que las versiones de Android de las aplicaciones con fugas solo se han descargado más de 620 millones de veces desde la tienda oficial de Google Play, lo que sugiere que algunas aplicaciones bastante populares se ejecutaban con problemas de seguridad en estos backends.

Google notificado a las aplicaciones y a los servidores expuestos

La empresa de seguridad también dijo que notificó a Google sobre este problema antes de publicar su informe y proporcionó una lista de las aplicaciones afectadas y los servidores de bases de datos de Firebase.

Esta no es la primera vez que Appthority descubre que los servidores back-end de la aplicación están exponiendo datos críticos del usuario. El año pasado, la compañía publicó el informe de HospitalGown en el que reveló que había más de 1.000 aplicaciones expuestas a través de 43 TB de datos de usuario a través de los servidores backend MongoDB, Redis, CouchDB, Elasticsearch y MySQL.

También el año pasado, los investigadores de Appthority descubrieron que decenas de desarrolladores habían dejado las credenciales API en cientos de aplicaciones creadas en torno al servicio Twilio, exponiendo las grabaciones de llamadas privadas de los clientes y los mensajes de texto SMS.