Android obtiene una nueva característica Anti-Spoofing para garantizar la autenticación biométrica

Google acaba de anunciar su plan para introducir una nueva característica anti-spoofing para su sistema operativo Android que hace que sus mecanismos de autenticación biométrica sean más seguros que nunca.

Las autenticaciones biométricas, como las tecnologías de huellas dactilares, IRIS o reconocimiento de rostros, suavizan el proceso de desbloqueo de dispositivos y aplicaciones al hacerlo notablemente más rápido y seguro.

Aunque los sistemas biométricos también tienen algunos inconvenientes que no están ocultos para nadie, como se ha demostrado varias veces en el pasado, la mayoría de los escáneres biométricos son vulnerables a los ataques de falsificación y, en la mayoría de los casos, es muy fácil engañarlos.

Google anunció hoy un mejor modelo para mejorar la seguridad biométrica, que estará disponible a través de Android P, permitiendo a los desarrolladores de aplicaciones móviles integrar un mecanismo mejorado dentro de sus aplicaciones para mantener seguros los datos de los usuarios.

Nuevas medidas biométricas para identificar spoofing y ataques de impostores

Actualmente, el sistema de autenticación biométrica de Android utiliza dos indicadores: tasa de aceptación falsa (FAR) y tasa de rechazo falso (FRR), en combinación con técnicas de aprendizaje automático para medir la precisión y precisión de la información del usuario.

En resumen, la 'Tasa de aceptación falsa' define con qué frecuencia el modelo biométrico clasifica accidentalmente una entrada incorrecta como perteneciente al usuario objetivo, mientras que la 'Tasa de rechazo falso' registra la frecuencia con la que un modelo biométrico clasifica accidentalmente la biométrica del usuario como incorrecta.

Además, para comodidad del usuario, algunos escáneres biométricos también permiten a los usuarios autenticarse con éxito con tasas de aceptación falsas más altas que las habituales, dejando los dispositivos abiertos para ataques de falsificación.

Google dice que ninguna de las métricas dadas es lo suficientemente capaz de identificar con precisión si los datos biométricos ingresados por un usuario son un intento de un atacante de realizar un acceso no autorizado utilizando cualquier ataque de suplantación o impostor.

En un intento de resolver este problema, además de FAR y FRR, Google ha introducido dos nuevas métricas: Tasa de aceptación de parodia (SAR) y Tasa de aceptación de impostores (IAR), que representan explícitamente a un atacante en el modelo de amenaza.

"Como sugieren sus nombres, estas métricas miden qué tan fácilmente un atacante puede eludir un esquema de autenticación biométrica", dice Vishwath Mohan, ingeniero de seguridad con el equipo de Google Android.

"Spoofing" se refiere al uso de una grabación conocida (por ejemplo, reproducir una grabación de voz o usar una imagen de cara o huella digital), mientras que la aceptación de impostores significa imitar exitosamente la información biométrica de otro usuario (por ejemplo, intentar sonar o parecer un usuario objetivo)."

Google aplicará fuertes políticas de autenticación biométrica

Con base en la información biométrica del usuario, los valores de las métricas SAR / IAR definen si es una "biométrica fuerte" (para valores inferiores o iguales al 7%), o una autenticación "débil biométrica" (para valores superiores al 7%).

Al desbloquear su dispositivo o una aplicación, si estos valores caen dentro de un sistema biométrico débil, Android P aplicará políticas de autenticación estrictas para los usuarios, como se indica a continuación:

- Indicará al usuario que vuelva a ingresar su PIN, patrón, contraseña o biometría fuerte si el dispositivo está inactivo durante al menos 4 horas (como cuando se lo deja en un escritorio o cargando).

- En caso de que haya dejado su dispositivo desatendido durante 72 horas, el sistema aplicará la política mencionada anteriormente tanto para la biometría débil como para la fuerte.

- Para mayor seguridad, los usuarios autenticados con datos biométricos débiles no podrán realizar pagos ni participar en otras transacciones que involucren una clave de autenticación de KeyStore.

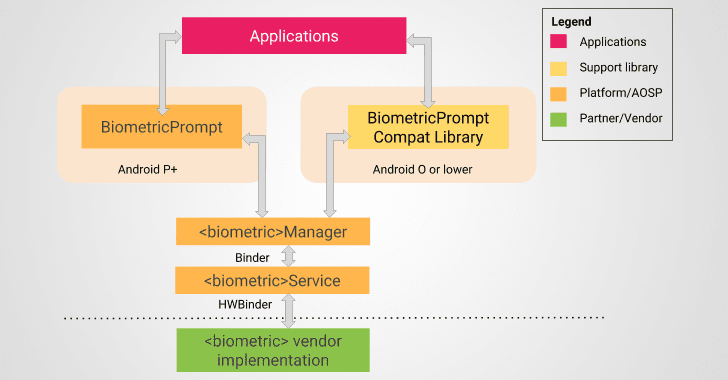

Además de esto, Google también ofrecerá una nueva API BiometricPrompt fácil de usar que los desarrolladores pueden usar para configurar un mecanismo de autenticación robusto en sus aplicaciones para garantizar la máxima seguridad de sus usuarios al bloquear completamente la autenticación biométrica débil detectada por dos métricas recién agregadas.

"BiometricPrompt solo expone modalidades sólidas, por lo que los desarrolladores pueden estar seguros de un nivel constante de seguridad en todos los dispositivos en los que se ejecuta su aplicación", dijo Mohan.

"También se proporciona una biblioteca de soporte para dispositivos que ejecutan Android O y versiones anteriores, lo que permite que las aplicaciones aprovechen las ventajas de esta API en más dispositivos".

La nueva característica evitaría de manera positiva el acceso no autorizado a los dispositivos de los ladrones, espías y agencias encargadas de hacer cumplir la ley, bloqueándola para paralizar los métodos conocidos para eludir los escáneres biométricos.