Malware remplaza las wallets copiadas en el portapapeles para robar fondos a los usuarios de Bitcoin y Ethereum

Una campaña de malware que propaga un secuestrador de portapapeles ha infectado más de 300,000 computadoras, según la firma china de seguridad Qihoo 360 Total Security.

La campaña ha estado en auge durante la última semana y ha propagado un malware que los investigadores de Qihoo han llamado Clipboard Wallet Hijacker.

El malware reemplaza las direcciones BTC y ETH del portapapeles

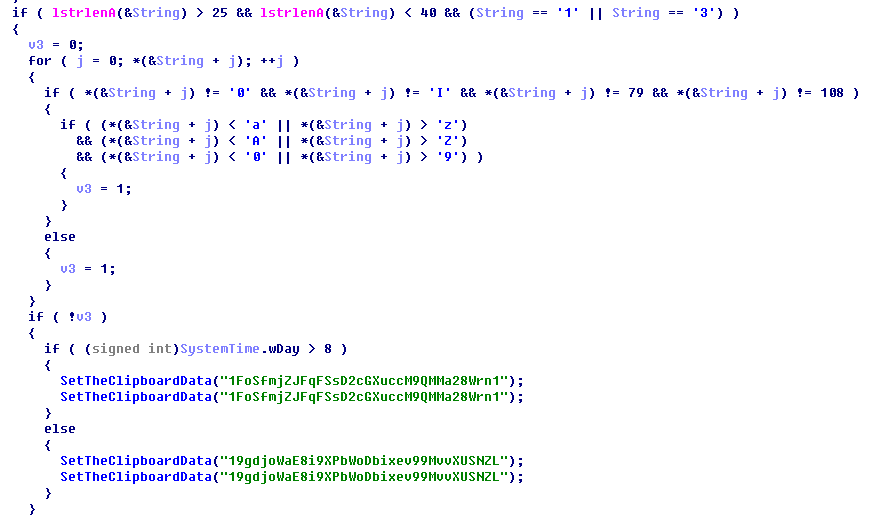

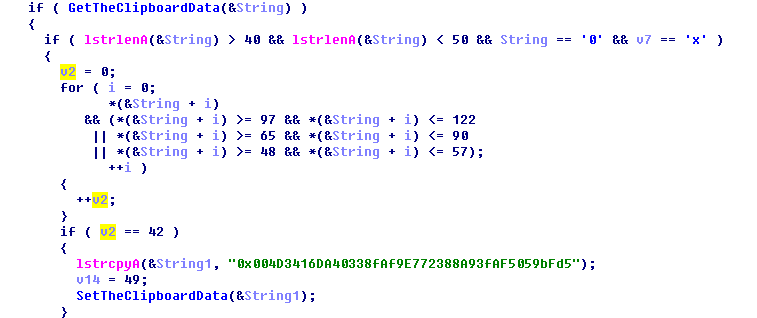

El objetivo del malware es interceptar el contenido grabado en el portapapeles de Windows, buscar cadenas que se parezcan a las direcciones de Bitcoin y Ethereum, y reemplazarlas por las wallets de los autores del malware.

El plan final de Clipboard Wallet Hijacker es secuestrar las transacciones BTC y ETH, por lo que las víctimas envían involuntariamente fondos a los autores del malware.

El malware utilizará las siguientes direcciones al reemplazar cadenas en los portapapeles de los usuarios:

BTC: 1FoSfmjZJFqFSsD2cGXuccM9QMMa28Wrn1

BTC: 19gdjoWaE8i9XPbWoDbixev99MvvXUSNZL

ETH: 0x004D3416DA40338fAf9E772388A93fAF5059bFd5

Comprobando los saldos de estas direcciones usando la web Blockchain.info y Etherscan.io, podemos ver que los ladrones solo recibieron 0.12434321 BTC de ocho transacciones y nada de Ethereum. Esta cantidad aproximidamente son 800 dólares.

Dado que Qihoo 360 es un proveedor con la gran mayoría de su presencia en el mercado chino, se cree que la mayoría de los 300,000 ordenadores infectadas se encuentran en China y países vecinos.

Otras amenazas relacionadas con las criptomonedas

Pero esta no es la única campaña de malware enfocada en criptomonedas descubierta estas últimas semanas por los investigadores de Qihoo.

También se toparon con TaksHostMiner, una cepa de malware que infectó más de 10.000 ordenadores en un día y que extrae criptomonedas en los hosts infectados. El truco de este malware es que deja de funcionar cuando el usuario abre el Administrador de tareas de Windows.

Los investigadores también descubrieron WagonlitSwfMiner, una cepa de malware de extracción de monedas distribuida a través de descargas directas que explotan una vulnerabilidad de Adobe Flash (CVE-2018-4878) para infectar automáticamente a las víctimas.

Qihoo también descubrió el gusano Bondat IoT/Linux que se propaga entre los servidores web y dispositivos IoT, infecta los dispositivos con un minero oculto de criptomonedas y también el uso de dispositivos infectados en las webs basadas WordPress usando la fuerza bruta.