17 imágenes de Docker con Backdoors eliminadas de Docker Hub

El equipo de Docker ha eliminado 17 imágenes de los contenedores de Docker que contenían backdoors instaladas y se han utilizado para instalar shells inversas y mineros de criptomonedas en los servidores de los usuarios durante el año pasado.

Las imágenes maliciosas de Docker se han cargado en Docker Hub, el repositorio oficial de imágenes docker listas para usar que los administradores de sistemas pueden extraer y usar en sus servidores, trabajo o ordenadores personales.

Estas imágenes Docker permiten que los administradores de sistemas inicien rápidamente un contenedor de aplicaciones en cuestión de segundos, sin tener que crear su propio contenedor para las aplicaciones de Docker, un proceso complicado y minucioso que no todos los usuarios son técnicamente capaces o están inclinados a hacer.

Las imágenes de Docker maliciosas permanecieron en línea durante un año

Al igual que sucedió con otros repositorios de paquetes en el pasado, como Python y en npm, los "hackers" han cargado paquetes maliciosos en el repositorio principal de Docker Hub.

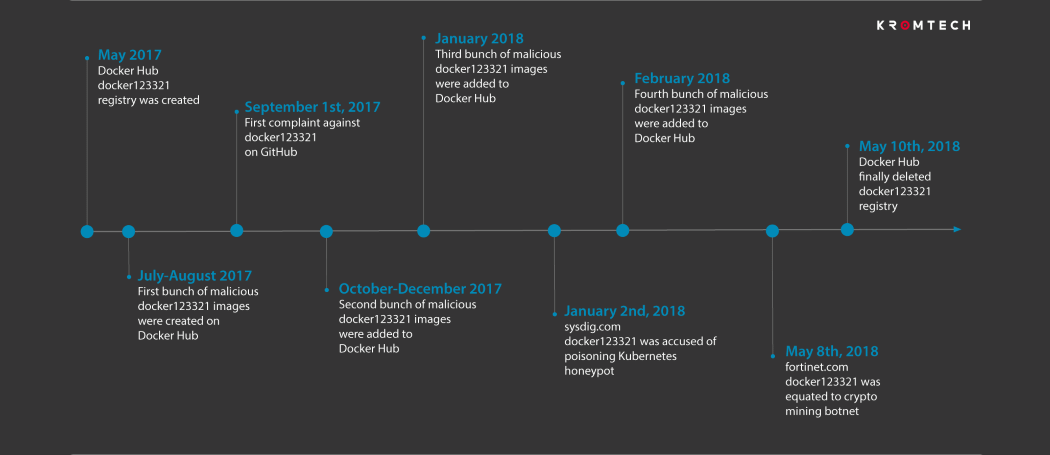

Debido a que las nuevas imágenes Docker no pasan por una auditoría de seguridad o proceso de prueba, estas imágenes se incluyeron en el portal de Docker Hub de inmediato, donde permanecieron activas entre mayo de 2017 y mayo de 2018, cuando el equipo Docker finalmente intervino para retirarlas.

Las 17 imágenes fueron cargadas en el portal de Docker Hub por la misma persona o grupo, utilizando el seudónimo de "docker123321". Algunos de estos paquetes se han instalado más de un millón de veces, mientras que otros se usaron cientos de miles de veces.

Tomó un tiempo antes de que los usuarios se dieran cuenta de lo que estaba pasando

Las señales de que algo andaba mal en Docker y Kubernetes (aplicación para gestionar imágenes de Docker a gran escala) comenzaron a aparecer en septiembre pasado y continuaron durante el invierno.

Los usuarios informaron que se estaba produciendo actividad maliciosa en sus servidores en la nube ejecutando instancias de Docker y Kubernetes. Informes de incidentes de seguridad que involucran imágenes de Docker se publicaron en GitHub y Twitter.

Varias empresas de seguridad e investigadores de seguridad como Sysdig, Aqua Security y Alexander Urcioli también publicaron informes sobre incidentes de seguridad que observaron.

Incluso se publicó un artículo en marzo sobre un aumento en los incidentes de seguridad relacionados con la minería de monedas que involucran a los servidores Docker y Kubernetes, en un intento de resaltar una nueva tendencia ascendente en la seguridad de la nube.

Imágenes de Docker maliciosas fuera de línea

Pero a pesar de que el número de incidentes de seguridad creció, fue solo cuando Fortinet y Kromtech se involucraron que todas las piezas que rodean a estos hacks se juntaron, y el investigador rastreó que todos estos incidentes tenian una relación con la cuenta de docker123321.

Docker eliminó las 17 imágenes con Backdoors de Docker Hub el 10 de mayo de este año, una semana después de que Fortinet publicara un informe sobre algunos de los incidentes de minería de criptomonedas que se vinculan a las imágenes Docker creadas por la cuenta docker123321.

Hoy, Kromtech publicó un informe completo que conecta todos los eventos que sucedieron el año pasado. Según este informe, esta es la línea de tiempo de los ataques y las 17 imágenes maliciosas de Docker que han sido cargadas por la cuenta docker123321, junto con las capacidades de cada paquete....

| Nombre de la imagen |

Fecha de creación |

|

|---|---|---|

| docker123321/tomcat |

2017-07-25 04:53:28 |

Primer grupo de imágenes maliciosas |

| docker123321/tomcat11 |

2017-08-22 08:38:48 |

|

| docker123321/tomcat22 |

2017-08-22 08:58:35 |

|

| docker123321/kk |

2017-10-13 18:56:22 |

Segundo grupo de imágenes maliciosas |

| docker123321/mysql |

2017-10-24 01:49:42 |

|

| docker123321/data |

2017-11-09 01:00:14 |

|

| docker123321/mysql0 |

2017-12-12 18:32:22 |

|

| docker123321/cron |

2018-01-05 11:33:04 |

Tercer grupo de imágenes maliciosas |

| docker123321/cronm |

2018-01-05 11:33:04 |

|

| docker123321/cronnn |

2018-01-12 02:06:11 |

|

| docker123321/t1 |

2018-01-18 09:54:04 |

|

| docker123321/t2 |

2018-01-19 09:41:46 |

|

| docker123321/mysql2 |

2018-02-02 11:40:53 |

Cuarto grupo de imágenes maliciosas |

| docker123321/mysql3 |

2018-02-02 18:52:00 |

|

| docker123321/mysql4 |

2018-02-05 14:05:18 |

|

| docker123321/mysql5 |

2018-02-05 14:05:18 |

|

| docker123321/mysql6 |

2018-02-07 02:16:29 |

| Nombre de la imagen de Docker |

Tipo de malware |

|---|---|

| docker123321/tomcat docker123321/mysql2 docker123321/mysql3 docker123321/mysql4 docker123321/mysql5 docker123321/mysql6 |

Los contenedores ejecutan una Reverse Shell en Python |

| docker123321/tomcat11 |

Los contenedores ejecutan Reverse Shell de Bash |

| docker123321/tomcat22 | Los contenedores añaden la clave SSH del atacante |

docker123321/cron docker123321/cronm docker123321/cronnn docker123321/mysql docker123321/mysql0 docker123321/data docker123321/t1 docker123321/t2 |

Los contenedores ejecutan mineros criptomonedas. (Con la condición de que el contenedor se ejecute, descargará un archivo .jpg malicioso que se ejecuta en bash y expone el software de minería). |

| docker123321/kk |

Los contenedores ejecutan mineros de criptomonedas. (Con la condición de que el contenedor se ejecute, descargará un archivo .sh malicioso que se ejecuta en bash y expone el software de minería). |

Según la evidencia actual, en la gran mayoría de los casos, los atacantes utilizaron estas imágenes de Docker para instalar mineros de Monero basados en XMRig en las máquinas de las víctimas.

En solo una campaña que el equipo de Kromtech logró rastrear, dicen que el usuario docker123321 extrajo 544.74 Monero utilizando los servidores de sus víctimas, que son alrededor de 90,000 dólares al tipo de cambio actual. Otras campañas que usan otras direcciones de monedero de Monero pueden almacenar incluso más fondos.

Algunos servidores afectados aún pueden estar comprometidos

No obstante, los investigadores de Kromtech advierten que algunas de estas imágenes también contenían capacidades de tipo puerta trasera gracias a los reverse shells integradas.

Esto significa que, incluso si las víctimas dejaran de usar o eliminaran las imágenes maliciosas de Docker, el atacante podría haber obtenido fácilmente persistencia en sus sistemas por otros medios.

Limpiar por completo los sistemas es probablemente la apuesta más segura para los usuarios que han utilizado una de las 17 imágenes Docker enumeradas en las tablas anteriores.

"Para los usuarios normales, simplemente tomar una imagen Docker desde DockerHub es como extraer datos binarios arbitrarios de algún lugar, ejecutarlos y esperar lo mejor sin saber realmente qué contienen", dijeron los investigadores de Kromtech, explicando los peligros de usar código no publicado de un repositorio público como Docker Hub.

Cuando se trata de entornos basados en Docker y Kubernetes, la apuesta más segura es usar sus imágenes caseras Docker o mediante el uso de imágenes verificadas, siempre que sea posible.