Cortana permite cambiar las contraseñas en ordenadores bloqueados

Microsoft ha corregido una vulnerabilidad en el asistente inteligente Cortana que podría haber permitido a un atacante con acceso a un ordenador bloqueado usar el asistente inteligente y acceder a los datos del dispositivo, ejecutar código malicioso o incluso cambiar la contraseña de la PC para acceder al dispositivo en su totalidad.

El problema fue descubierto por Cedric Cochin, Cyber Security Architect y Senior Principle Engineer en McAfee. Cochin informó en privado los problemas que descubrió a Microsoft en abril.

La vulnerabilidad es CVE-2018-8140, que Microsoft clasificó como una elevación de privilegios, y parcheó ayer durante las actualizaciones de seguridad mensuales de parches de la compañía.

Cochin dice que el problema estuvo presente debido a diferentes peculiaridades en la forma en que Cortana les permite a los usuarios interactuar con el sistema operativo Windows 10 subyacente, mientras están bloqueados.

Los investigadores descubrieron varias características que se podrían combinar en un ataque más grande:

-

Los usuarios pueden comenzar a escribir después de decir "Hey Cortana" y emitir un comando de voz. Esto abre una ventana emergente de búsqueda especial con varias características y capacidades.

-

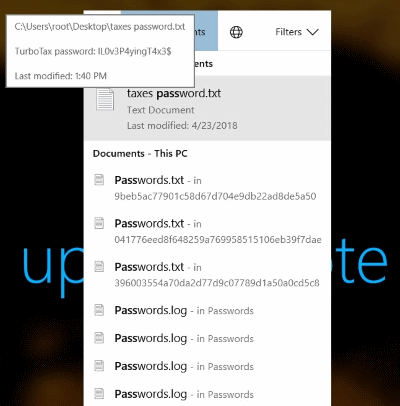

Los usuarios pueden escribir texto en esta ventana emergente, que busca el índice de la aplicación del ordenador portátil y su sistema de archivos. Al escribir ciertas palabras, como "pas" (como la contraseña), esta búsqueda puede mostrar archivos que contienen esta cadena en sus rutas de archivos o dentro del archivo en sí. Pasar el mouse sobre uno de estos resultados de búsqueda puede revelar la ubicación del archivo en el disco, o el contenido del archivo en sí (gran problema si el detalle divulgado es una contraseña).

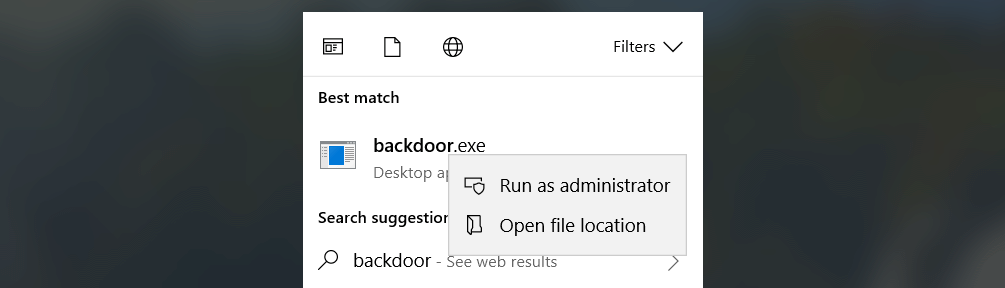

- Los usuarios pueden acceder al menú con el botón derecho después de usar el mismo truco de comenzar a escribir después de activar Cortana. Estos menús incluyen varias opciones confidenciales, como "Abrir ubicación de archivo", "Copiar ruta completa", "Ejecutar como administrador" o, lo que es más peligroso, "Ejecutar con PowerShell".

- Usando el mismo truco de comenzar a escribir después de emitir un comando de voz Cortana, los atacantes pueden ejecutar archivos o ejecutar comandos de PowerShell.

Combinando todos estos problemas en un ataque, Cochin dice que un pirata informático con acceso a una computadora bloqueada puede llevar a cabo el siguiente ataque:

- El atacante conecta una memoria USB que contiene una secuencia de comandos maliciosa de PowerShell. Windows alertará al usuario de esta nueva unidad al mostrar la letra de la unidad USB como una pequeña notificación en el área inferior inferior de la pantalla. Esto le permite al atacante conocer la ruta exacta del archivo de su secuencia de comandos maliciosa.

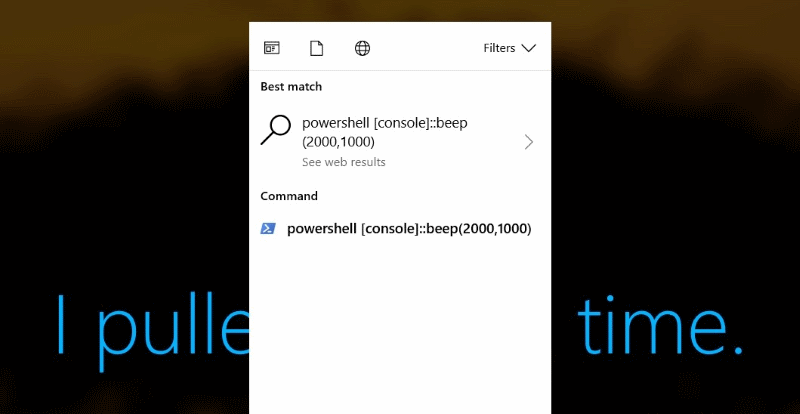

- El atacante emite un comando de voz Cortana, pero comienza a escribir en el teclado para interrumpir la ejecución del comando de voz. Esto abre una ventana emergente de búsqueda especial de Cortana.

- El atacante ejecuta un comando de PowerShell con argumentos CLI para ejecutar el script de PowerShell malicioso que se encuentra en la unidad USB.

- El script de PowerShell malicioso se ejecuta, a pesar de que el ordenador esté bloqueado. El atacante puede usar PowerShell para restablecer la contraseña, desactivar el software de seguridad, ejecutar comandos encadenados o cualquier otra cosa que desee.

Cochin publicó detalles minuciosos sobre cómo CVE-2018-8140 afecta las versiones recientes de Windows 10, junto con el siguiente video, que muestra cómo secuestró un ordenador al cambiar la contraseña de una cuenta bloqueada usando Cortana.

Se recomienda a los usuarios actualizar a la última versión de Windows o deshabilitar Cortana en la pantalla de bloqueo.