Más de 115000 sitios Drupal aún vulnerables al exploit Drupalgeddon2

Cientos de miles de sitios web que se ejecutan en Drupal CMS incluidos los de importantes instituciones educativas y organizaciones gubernamentales de todo el mundo se han visto vulnerables a un error muy crítico para el que se lanzaron parches de seguridad hace casi dos meses.

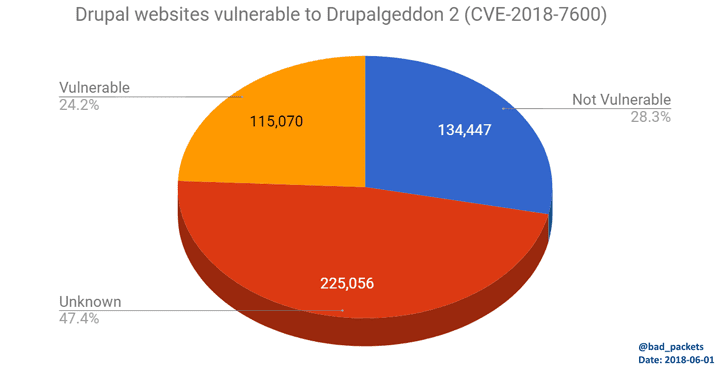

El investigador de seguridad Troy Mursch escaneó todo Internet y descubrió que más de 115,000 sitios web de Drupal aún son vulnerables al fallo de Drupalgeddon2 a pesar de las advertencias repetitivas.

Drupalgeddon2 (CVE-2018-7600) es una vulnerabilidad de ejecución remota de código altamente crítica descubierta a finales de marzo en el software Drupal CMS (versiones <7.58/8.x<8.3.9/8.4.x<8.4.6/8.5.x<8.5.1) que podría permitir a los atacantes hacerse cargo por completo de los sitios web vulnerables.

Para aquellos que no lo saben, Drupalgeddon2 permite a un atacante remoto no autenticado ejecutar código malicioso en instalaciones predeterminadas o estándar de Drupal bajo los privilegios del usuario.

Como Drupalgeddon2 tenía mucho potencial para llamar la atención de los atacantes motivados, la compañía instó a todos los administradores de sitios web a instalar parches de seguridad inmediatamente después de su lanzamiento a fines de marzo y decidió no revelar ningún detalle técnico del fallo inicialmente.

Sin embargo, los atacantes comenzaron a explotar la vulnerabilidad solo dos semanas después de que se compartierán los detalles completos y el código de exploit de prueba de concepto (PoC) de Drupalgeddon2, lo que fue seguido por intentos de exploración y explotación en Internet a gran escala.

Poco después de eso, vimos cómo los atacantes desarrollaban exploits automatizados aprovechando la vulnerabilidad de Drupalgeddon 2 para inyectar criptomonedas, puertas traseras y otros programas maliciosos en los sitios web, pocas horas después de que se publicara su informe detallado.

Mursch escaneó Internet y descubrió que casi 500,000 sitios web se estaban ejecutando en Drupal 7, de los cuales 115,070 aún tenían una versión obsoleta de Drupal vulnerable a Drupalgeddon2.

Al analizar sitios web vulnerables, Mursch notó que cientos de ellos, incluidos los del departamento de policía de Bélgica, la Fiscalía General de Colorado, la filial de Fiat Magneti Marelli y el servicio de localización de camiones de comida, ya han sido blanco de una nueva campaña de criptockacking.

Mursch también encontró algunos sitios web infectados en la campaña que ya habían actualizado sus sitios a la última versión de Drupal, pero el malware cryptojacking aún existía.

Desde marzo, advertimos a los usuarios que, si ya estás infectado con el malware, simplemente actualizar tu sitio web de Drupal no eliminará las "puertas traseras ni solucionará los sitios comprometidos". Para resolver completamente el problema, se recomienda seguir esta guía de Drupal.