Malware encontrado en el firmware de 141 dispositivos Android de bajo coste

Dos años después de ser superado, una operación criminal que ha estado insertando malware en el firmware de dispositivos Android de bajo coste todavía está funcionando, e incluso ha expandido su alcance.

Las noticias de este grupo surgieron por primera vez después de un informe en diciembre de 2016, cuando el proveedor ruso de antivirus Dr.Web reveló que un misterioso actor de amenazas había encontrado una forma de penetrar en la cadena de suministro de varios operadores de telefonía móvil, infectando teléfonos con malware.

En ese momento, los expertos dijeron que encontraron malware en el firmware de al menos 26 modelos de tabletas y teléfonos inteligentes Android de bajo costo. Una vez expulsado, Dr.Web esperaba que los delincuentes empacaran y pasasen a otra operación.

El Malware Crooks infectan más dispositivos

Pero en un informe publicado ayer, la firma de seguridad cibernética Avast dice que el grupo nunca ha dejado de operar y ha seguido envenenando el firmware de más y más dispositivos, lo que ha hecho crecer su operación muchas veces.

Avast publicó una lista de más de 140 teléfonos inteligentes y tabletas con Android en la que dice que encontró el malware del grupo, al que denominaron Cosiloon.

Comparando los informes Dr.Web y Avast, el malware no parece haber recibido ninguna actualización y todavía funciona de la misma manera.

Se ejecuta desde la carpeta "/system" con todos los derechos de root, y su función principal es conectarse a un servidor remoto, descargar un archivo XML y luego instalar una o más aplicaciones mencionadas en este documento.

Debido a que el malware se envía como un componente de firmware, puede capturar fácilmente cualquier aplicación que se lo cuente e instalarlo sin ninguna interacción del usuario.

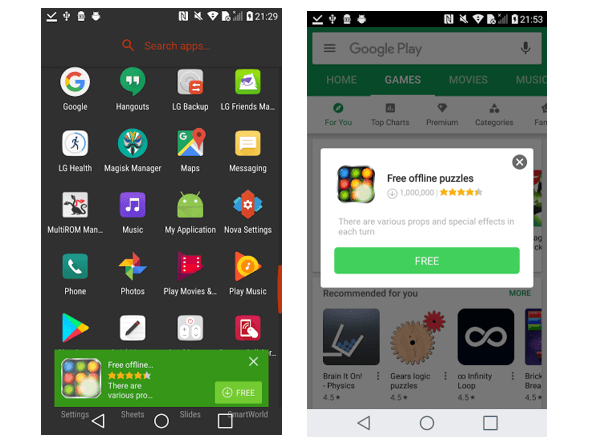

En casi todos los casos, las aplicaciones que las instalaciones de malware se utilizan únicamente para mostrar anuncios en la parte superior de otras aplicaciones o la interfaz de Android en sí. A continuación se muestran algunos ejemplos de los tipos de ventanas emergentes que los propietarios de dispositivos afectados suelen ver están a continuación:

Los ladrones están obviamente interesados en generar ingresos a través de la publicidad, y no se ha visto ningún otro comportamiento oscuro.

Las únicas veces que el malware no descarga aplicaciones adicionales es cuando el idioma del dispositivo está configurado en chino, cuando la dirección IP pública del dispositivo también es de un rango de IP chino, y cuando el número de aplicaciones instaladas localmente es inferior a tres (indicando una prueba/entorno de exploración).

Si bien parece que el grupo puede estar operando fuera de China porque evita infectar a los usuarios chinos, evitando así la atención de la ley, Avast aún no ha podido determinar completamente este hecho.

El punto de infección permanece desconocido incluso después de dos años

La firma de ciberseguridad dice que ha tenido dificultades para rastrear cuando el malware se inserta en el firmware de estos dispositivos. Hay demasiados operadores móviles y vendedores de teléfonos inteligentes afectados para culpar a uno de ellos.

Los dispositivos infectados se han encontrado en más de 90 países, y el único componente común entre ellos es que todos usan un chipset Mediatek.

Pero tampoco se puede culpar a MediaTek, ya que no todos los dispositivos de un modelo de teléfono inteligente afectado están infectados con el malware. Si uno de los componentes de firmware de MediaTek hubiera albergado el malware, entonces todos los dispositivos para un modelo específico se habrían visto afectados, no solo unos pocos.

Esto significa que el grupo es oportunista e infecta los dispositivos al azar, ya que encuentra una ventana durante la cual puede envenenar su firmware.

Por ahora, Avast dice que logró eliminar el servidor de comando y control del grupo durante un período de tiempo reducido, pero dado que el registrador de dominio no ha intervenido para invalidar el nombre de dominio del grupo, el grupo simplemente cambió a otro proveedor de alojamiento.

Los IOC y un desglose del proceso de infección de varias versiones de Cosiloon están disponibles en el informe de Avast.