Los investigadores se saltan el cifrado de la máquina virtual SEV de AMD

Cuatro investigadores del Instituto Fraunhofer de Seguridad Aplicada e Integrada en Munich, Alemania, han publicado un trabajo de investigación esta semana detallando un método de recuperación de datos que normalmente está encriptado por Secure Encrypted Virtualization (SEV) de AMD, un mecanismo de seguridad diseñado para encriptar los datos de máquinas virtuales que se ejecutan en servidores con CPU AMD.

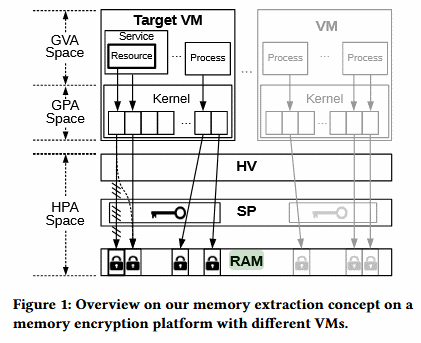

El equipo de investigación dice que su ataque, al que denominaron SEVered, es capaz de recuperar datos de la memoria de texto sin formato de máquinas virtuales invitadas que se ejecutan en el mismo servidor que la VM que está bajo ataque.

El ataque desviado puede recuperar datos de máquinas virtuales encriptadas

"Al enviar reiteradamente solicitudes para el mismo recurso al servicio mientras reasignamos las páginas de memoria identificadas, extraemos toda la memoria de la máquina virtual en texto plano", dijeron los investigadores en su artículo titulado "SEVered: Subverting AMD’s Virtual Machine Encryption".

El ataque es exitoso porque la VM almacena algunos de sus datos dentro de la memoria RAM principal, y "el cifrado de la memoria principal en la página carece de protección de integridad". Esto permite a un atacante mapear toda la memoria y luego solicita piezas usadas por otras máquinas virtuales cercanas, a las que la máquina virtual invitada atacada no debería poder acceder, y mucho menos en texto plano.

Durante las pruebas de su ataque, los investigadores dijeron que pudieron recuperar toda la memoria de 2 GB de un servidor de prueba, incluidos los datos de una máquina virtual invitada.

Los investigadores lograron los mejores resultados bombardeando Apache y nginx con solicitudes repetidas, recuperando datos de memoria a una velocidad de 79,4 KB/seg, mientras que un ataque a OpenSSH fue más lento, recuperando datos a solo 41,6 KB/seg.

Una limitación grave que reduce la viabilidad del ataque es el hecho de que un atacante necesita modificar el hipervisor de un servidor para realizar un ataque SEVered, algo que puede estar fuera del alcance de algunos intrusos que alquilan una VM invitada si el servidor se mantiene actualizado con parches de seguridad

Ataque planeado funciona incluso en máquinas virtuales con una carga alta

El equipo de investigación también agregó que su ataque SEVered no se ve obstaculizado por el agotamiento de los servidores, pudiendo recuperar datos de memoria incluso cuando la VM objetivo tiene una gran carga.

El trabajo del equipo se exhibió el mes pasado en el XI Taller Europeo de Seguridad de Sistemas, celebrado en Oporto, Portugal.

Para su plataforma de prueba, los investigadores utilizaron un procesador AMD Epyc 7251, una CPU AMD destinada a centros de datos, lanzada en junio de 2017.