El malware VPNFilter ha pirateado 500,000 enrutadores para preparar un ciberataque en Ucrania

Los investigadores de seguridad de Cisco dijeron hoy que han detectado una botnet gigante de enrutadores pirateados que parece estar preparándose para un ciberataque en Ucrania.

Los investigadores dicen que la botnet se creó al infectar los enrutadores domésticos con una nueva cepa de malware llamada VPNFilter.

Esta cepa de malware es increíblemente compleja en comparación con otros tipos de malware IoT, y viene con soporte para persistencia de arranque (el segundo malware IoT/enrutador para hacerlo), escaneando componentes SCADA y un limpiador de firmware/función destructiva para incapacitar a los dispositivos afectados.

Es muy probable que Rusia esté preparando un ciberataque contra Ucrania

Cisco dice que encontró una superposición de código con BlackEnergy, una cepa de malware que se ha utilizado para paralizar la red eléctrica de Ucrania en el invierno de 2015 y 2016.

El Departamento de Seguridad Nacional de los EE.UU. ha acusado a los ciber-espías rusos de ser los creadores del malware BlackEnergy y los autores de los ataques a la red eléctrica de Ucrania de 2015 y 2016.

Varios países también han acusado a Rusia de lanzar el ataque NotPetya ransomware, que inicialmente también estaba destinado a Ucrania. Aunque no se han hecho acusaciones oficiales, muchos también creen que Rusia lanzó el ransomware Bad Rabbit, también dirigido principalmente a compañías ucranianas.

Rusia también es el principal culpable del ataque cibernético que sacudió la ceremonia de inauguración de los Juegos Olímpicos de Invierno de 2018 en Corea del Sur con el malware "Olympic Destroyer" después de que el Comité Olímpico Internacional prohibió el país para el evento.

Ahora, los expertos en seguridad creen que Rusia puede estar preparando otro ataque contra Ucrania, pero esta vez usando una botnet de enrutadores infectados.

VPNFilter la botnet comprende más de 500,000 dispositivos pirateados

Cisco dice que detectó el malware VPNFilter en más de 500,000 enrutadores fabricados por Linksys, MikroTik, NETGEAR y TP-Link, pero también desde dispositivos NAS de QNAP. Cisco dice que no se usaron días cero para crear esta botnet, sino solo vulnerabilidades públicas más antiguas. Symantec dice que detectó malware de VPNFilter en los siguientes dispositivos:

Linksys E1200

Linksys E2500

Linksys WRVS4400N

Mikrotik RouterOS para enrutadores Cloud Core: versiones 1016, 1036 y 1072

Netgear DGN2200

Netgear R6400

Netgear R7000

Netgear R8000

Netgear WNR1000

Netgear WNR2000

QNAP TS251

QNAP TS439 Pro

Otros dispositivos QNAP NAS que ejecutan el software QTS

TP-Link R600VPN

Los signos de la existencia de esta botnet se remontan a 2016, pero los investigadores dicen que Botnet comenzó una intensa actividad de exploración en los últimos meses, creciendo a un tamaño enorme.

Los dispositivos infectados se encontraron en 54 países, pero Cisco dice que los creadores de la botnet se han centrado en infectar enrutadores y dispositivos IoT ubicados en Ucrania en las últimas semanas, incluso creando un servidor dedicado de comando y control para administrar estos bots ucranianos.

No está claro cuáles son sus intenciones, pero Cisco teme que un nuevo ataque pueda llegar muy pronto, ya que la botnet está incrementando sus operaciones.

Los objetivos más probables para un ataque cibernético son el sábado 26 de mayo, fecha de la final de fútbol de la UEFA Champions League, que tendrá lugar este año en la capital de Ucrania, Kiev. Otra fecha plausible es el Día de la Constitución de Ucrania, el 27 de junio, fecha del ciberataque NotPetya del año pasado.

VPNFilter es una variedad muy compleja de malware IoT

Los expertos de Cisco no hacen sonar la alarma de esta cepa de malware en vano. El malware VPNFilter es una de las cepas de malware de IoT/enrutador más complejas y capaz de realizar comportamientos bastante destructivos.

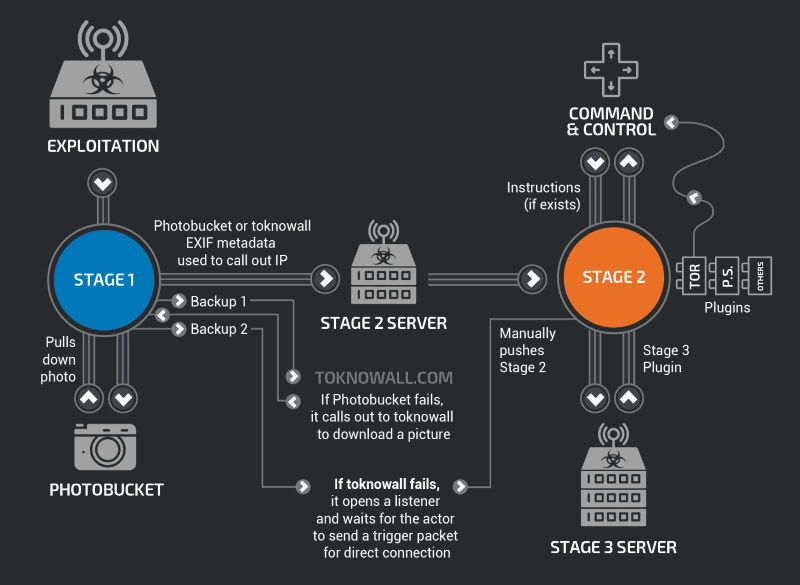

Para empezar, el malware opera en tres etapas. El bot Stage One es el más liviano y simple, ya que su única función es infectar el dispositivo y obtener la persistencia de arranque. Hasta hace unas semanas, ninguna cepa de malware IoT había sido capaz de sobrevivir a los reinicios de dispositivos, con el botnet Hide and Seek convirtiéndose en el primero a principios de este mes. Pero de acuerdo con un informe de Symantec, los usuarios pueden eliminar el malware Stage One realizando un llamado "restablecimiento completo", también conocido como un restablecimiento de la configuración de fábrica.

El módulo de malware VPNFilter de la Etapa Dos no sobrevive al reinicio del dispositivo, sino que se basa en el módulo de la Etapa Uno para volver a descargarlo cuando el usuario reinicie (y limpie inadvertidamente) su dispositivo.

La función principal de este módulo de la Etapa Dos es admitir una arquitectura de complemento para los complementos del Estado Tres. Cisco dice que hasta ahora ha detectado complementos de Stage Three que pueden:

- Hacer sniff de paquetes de red y tráfico de interceptación

- Controlar la presencia de protocolos Modbus SCADA

- Comunicarse con los servidores de C & C a través de la red Tor

Cisco sospecha que los operadores de VPNFilter han creado otros módulos que no han desplegado hasta este momento.

VPNFilter es también un "wiper" (Limpiador)

Pero a pesar de no tener persistencia de arranque, el módulo de la Etapa Dos también es el más peligroso, ya que contiene una función de autodestrucción que sobrescribe en una parte crítica del firmware del dispositivo y reinicia el dispositivo. Esto hace que cualquier dispositivo no se pueda utilizar, ya que el código necesario para iniciar el dispositivo se ha reemplazado por datos confusos.

"Esta acción es irrecuperable para la mayoría de las víctimas, que requieren capacidades técnicas, conocimientos técnicos o herramientas que ningún consumidor debería tener", dijeron hoy los investigadores de Cisco en un informe sobre VPNFilter. "Estamos profundamente preocupados por esta capacidad".

Actualmente, hay varios modos en que los atacantes podrían usar VPNFilter:

- Podrían usarlo para espiar el tráfico de red e interceptar credenciales para redes sensibles

- Podrían espiar el tráfico de la red dirigiéndose a los equipos SCADA e implementar malware especializado que apunta a la infraestructura de ICS

- Podrían usar los dispositivos pirateados de la botnet para ocultar la fuente de otros ataques maliciosos

- Podrían paralizar los enrutadores y dejar inutilizable una gran parte de la infraestructura de Internet de Ucrania

Cisco dice que actualmente está trabajando con entidades del sector público y privado para identificar dispositivos infectados con VPNFilter y paralizar la botnet antes de que inicie cualquier ataque. El Servicio Secreto de Ucrania ha emitido una aalerta de seguridad sobre el mismo.

En abril, los expertos de Kaspersky Lab señalaron que varios grupos de ciberespionaje del estado-nación comenzaron a incorporar en su infraestructura de ataque enrutadores pirateados.