Un fallo del protocolo OpenFlow SDN que afecta a todas las versiones, podría dar lugar a un ataque DoS

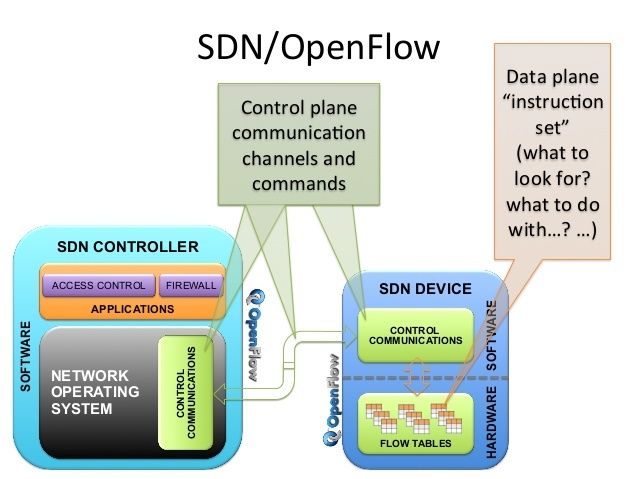

OpenFlow, un protocolo utilizado ampliamente en las redes definidas por software (SDN), adolece de un grave fallo de seguridad: faltan pasos importantes de autenticación y autorización en su proceso de intercambio de información.

OpenFlow es mantenido por Open Networking Foundation (ONF) y surgió en 2011. Está diseñado para ser un protocolo independiente del proveedor para gestionar el movimiento de paquetes entre switches y crear redes definidas por software.

Asegurar las conexiones y verificar que los conmutadores en una red se supone que hay una parte importante del protocolo de red, y que OpenFlow parece haber pasado por alto. "El handshake de OpenFlow no requiere que el controlador autentique los switches durante el handshake de OpenFlow. Además, el controlador no está obligado a autorizar el acceso de los switches al controlador", dijo Kashyap Thimmaraju de la Technical University of Berlin, uno de los descubridores del error .

Lo que eso significa es que los switches maliciosos podrían explotar la confianza inherente que OpenFlow pone en sus redes para causar ataques de denegación de servicio y realizar comunicaciones encubiertas.

Para empeorar las cosas, cada versión de OpenFlow hasta 1.0 se ve afectada. Como The Register informó, la ONF no ha actualizado las especificaciones de OpenFlow desde 2015, lo que significa que no es probable que se produzca una solución rápidamente.

Lo que esto significa para los usuarios de OpenFlow

Si bien los efectos de este exploit pueden ser graves, hay un factor importante que hace que no sea probable ver una aplicación generalizada: requiere la conexión física de un conmutador malicioso en una red de víctimas y una conexión TLS exitosa a un controlador de red. Eso no significa que no podría suceder de forma remota, pero tomaría un gran esfuerzo realizar tal ataque.

La ONF no ha emitido una declaración sobre la vulnerabilidad de OpenFlow, y hasta que lo haga, no habrá una solución oficial disponible. El equipo que descubrió el error ha publicado lo que dijo son pasos de mitigación. Los tres de los siguientes deben ser implementados por los usuarios de OpenFlow:

- Dele a cada interruptor de su red un certificado único de TLS.

- Incluya en la lista blanca los identificadores de datos (DPID) de cada conmutador en el nivel del controlador e incluya los identificadores de certificados de clave pública de los conmutadores.

- Asegúrese de que los controladores estén verificando el interruptor DPID con cada conexión.