El malware Telegrab secuestra las sesiones de escritorio de Telegram

Los investigadores han revelado nuevos programas maliciosos diseñados para recopilar información del servicio de mensajes Telegram.

El miércoles, los investigadores de Cisco Talos Vitor Ventura y Azim Khodjibaev dijeron que durante las últimas seis semanas, el equipo ha monitoreado el surgimiento de lo que se ha llamado Telegrab.

Este malware ha sido diseñado para recolectar la caché y los archivos de claves de Telegram, un servicio de mensajería cifrado de extremo a extremo.

El código malicioso se detectó por primera vez el 4 de abril de 2018, y una segunda variante apareció solo seis días después.

Mientras que la primera versión de Telegrab solo robaba archivos de texto, credenciales del navegador y cookies, la segunda también agregaba nuevas funcionalidades que permitían al malware recopilar datos de la caché de la aplicación de escritorio de Telegram, junto con las credenciales de inicio de sesión de Steam, para secuestrar las sesiones activas de Telegram.

"El secuestro de sesión de Telegram es la característica más interesante de este malware, incluso con limitaciones este ataque permite el secuestro de la sesión y con ello, los contactos de las víctimas y los chats anteriores se ven comprometidos", dice el equipo.

El malware afecta a la versión de escritorio de Telegram. Sin embargo, no es una vulnerabilidad de seguridad la culpable.

Cisco Talos culpa a la "configuración predeterminada débil" en esta versión del servicio de chat, y el malware también abusa de la falta de Chats secretos, que no está disponible en el escritorio.

"El malware abusa de la falta de Secret Chats, que es una característica, no un error", agregó Talos. "La aplicación de escritorio de Telegram de manera predeterminada no tiene activada la función de cierre de sesión automático. Estos dos elementos juntos son los que permiten al malware secuestrar la sesión y, por tanto, las conversaciones".

Telegram dice dentro de su hoja de preguntas frecuentes:

"Los chats secretos requieren almacenamiento permanente en el dispositivo, algo que Telegram Desktop y Telegram Web no admiten en este momento. Podemos agregar esto en el futuro. Actualmente, tanto el escritorio como la aplicación web cargan mensajes de la nube al inicio. y descartarlos cuando renuncies

Debido a que los chats secretos no son parte de la nube, esto mataría a todos sus chats secretos cada vez que apaga su computadora ".

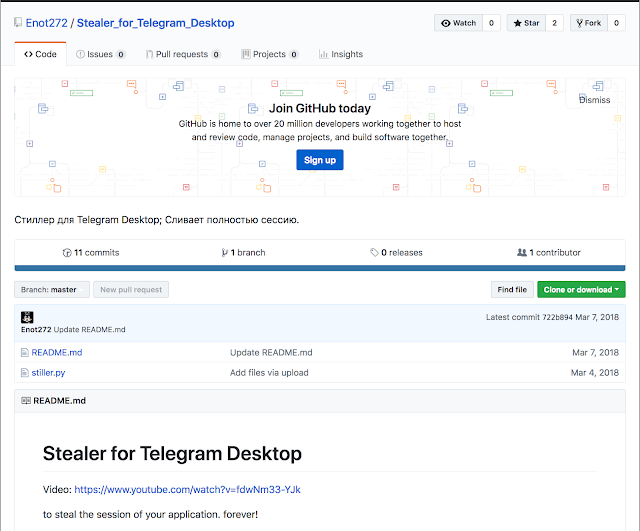

Investigar cómo funciona el malware llevó al equipo hacia quien creen que es el actor de amenaza detrás de Telegrab con "alta confianza". El autor del malware parece ser un usuario que se conoce con los nombres de "Racoon Hacker" y "Eyenot".

Varios videos de YouTube que se cree que han sido publicados por Eyenot instruyen a la gente sobre cómo secuestrar las sesiones de Telegram utilizando los archivos de caché robados.

"En resumen, [es posible] al restaurar los archivos de caché y mapa en una instalación de escritorio de Telegram existente, si la sesión estaba abierta", dice el equipo. "Será posible acceder a la sesión de las víctimas, contactos y chats anteriores".

El operador detrás de este malware utiliza cuentas pcloud.com codificadas para almacenar la información exfiltrada. Esta información no está encriptada y, por lo tanto, si un visitante tiene las credenciales correctas, puede descargar toda la información que se ofrece y luego acceder a los datos robados a través del software de escritorio de Telegram.

Según Talos, el malware generalmente apunta a víctimas de habla Rusa.

Telegrab se distribuye a través de descargadores escritos en al menos tres lenguajes de programación diferentes, Go, AutoIT y Python, así como una versión prototipo basada en DotNet.

Una vez descargada, la primera variante de malware usa un ejecutable llamado finder.exe, mientras que el segundo se distribuye a través de un archivo .RAR autoextraíble.

Cuando se ejecuta el malware, Telegrab buscará las credenciales del navegador Chrome y las cookies de sesión para el usuario predeterminado, así como cualquier archivo .txt presente en el sistema.

La segunda variante también soltará y ejecutará ejecutables adicionales, enotproject.exe o dpapi.exe, para buscar y filtrar datos relacionados con Telegram y Steam, así como también potencialmente secuestrar una sesión de Telegram.

Telegrab también verificará la dirección IP de la víctima. Si la dirección IP está en una lista negra que contiene una selección de direcciones de China, Rusia o servicios de anonimato, el malware abandonará y abandonará los esfuerzos para robar datos.

No existe un mecanismo de persistencia, por lo que parece que los operadores solo están interesados en el robo de datos.

"En comparación con las grandes redes de robots utilizadas por grandes empresas delictivas, esta amenaza puede considerarse casi insignificante", dicen los investigadores. "Sin embargo, esto muestra cómo una pequeña operación puede volar bajo el radar y comprometer miles de credenciales en menos de un mes, lo que tiene un impacto significativo en la privacidad de la víctima".

Más Información: Telegrab