Si usas Trello tu contraseña puede estar indexada por Google

Debido a un mal uso de Trello por algunas empresas se están indexando datos confidenciales que la gente cuelga en dashboards públicos. Esto da lugar a la exposición de usuarios y claves que pueden ser sensibles

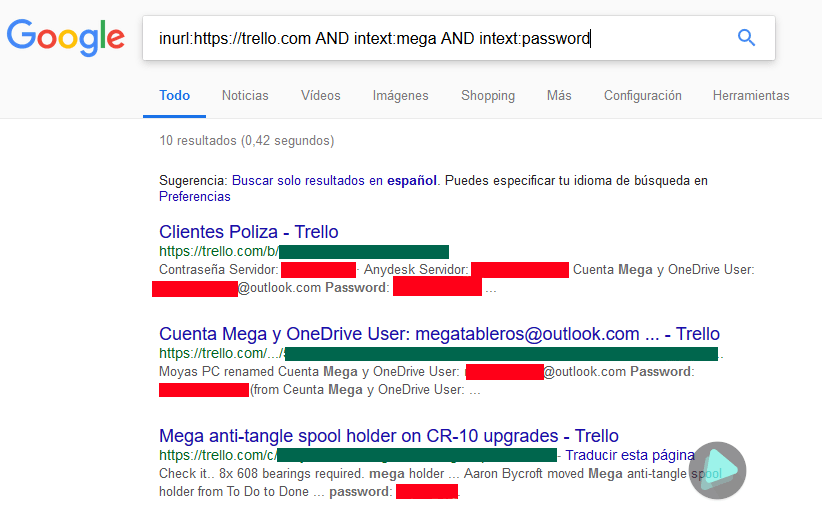

Estos son algunos ejemplos:

inurl:https://trello.com AND intext:@hotmail.com AND intext:password

inurl:https://trello.com AND intext:@gmail.com AND intext:password

inurl:https://trello.com AND intext:@mail.com AND intext:password

Puedes poner cualquier extensión de correo, ya sea la de yahoo, gmail, hotmail, yadex,... solo editas el texto después de "intext:" y añades cualquier extensión de un correo.

No están todos los correos y claves indexadas, pero la verdad es que se pueden encontrar bastantes en los resultados de busqueda de Google. Algo bastante preocupante dado el uso que le dan las empresas y webs a Trello.

Como es esto posible?

Si coloca algo en una página web de acceso público, debe suponer que puede (y eventualmente) ser leído por otra persona. Con eso, quiero decir que no pongas cosas que quieras mantener en secreto, como contraseñas y credenciales de API, en lugares donde alguien eventualmente las pueda encontrar.

Suena obvio, ¿verdad? Eso es porque lo es.

Dicho esto, un investigador de seguridad se topó con una tendencia preocupante en las organizaciones que almacenaban credenciales confidenciales en documentos de Trello, nada menos. Un atacante podría encontrarlos fácilmente con poco más que una consulta de Google.

El investigador, Kushagra Pathak, encontró un verdadero tesoro de credenciales. Estos incluyen nombres de usuarios y contraseñas para correos electrónicos y cuentas de redes sociales, así como cosas que son posiblemente más serias, como credenciales de SSH, y secretos de API para una variedad de servicios en línea, como Amazon Web Services.

Sorprendentemente, Pathak también se encontró con algunas organizaciones que usaban pizarras públicas de Trello para administrar sus programas de bonificación de errores. Esto es preocupante porque contienen una lista de problemas de seguridad en curso y sin resolver. Un adversario podría usar esta información para enumerar fácilmente las debilidades dentro de un sitio web o sistema y entrar. Podrían causar un daño grave.

Pathak le dijo a TNW que se encontró con 40 instancias donde las compañías estaban filtrando accidentalmente sus credenciales a través de juntas públicas. Siguiendo las prácticas adecuadas de divulgación ética, informó a las partes relevantes. Sin embargo, muchos aún deben resolver el problema, y ninguno le ha pagado una recompensa por errores, lo cual es bastante tacaño.

Es importante destacar que esto no es realmente un problema con Trello, sino más bien con personas que usan incorrectamente los dashboards públicos del servicio para almacenar credenciales confidenciales.

Que cosas más se puedo encontrar?

Pues las claves de servidores o ordenadores remotos por shh, claves de servidores ftp, cuentas de mega, onedrive, gmail,... Con casi cualquier material disponible al alcance de cualquier persona.

Ejemplos de busqueda:

inurl:https://trello.com AND intext:ssh AND intext:password

inurl:https://trello.com AND intext:ftp AND intext:password

inurl:https://trello.com AND intext:mega AND intext:password