Un año después de WannaCry, el exploit EternalBlue es más grande que nunca

Hoy, 12 de mayo, es el primer aniversario del brote de ransomware WannaCry.

Exactamente un año después del mayor incidente de seguridad cibernética de la historia, el ataque WannaCry ahora es más popular que nunca, según datos de telemetría recopilados por el proveedor de antivirus eslovaco ESET.

Llamado EternalBlue, el exploit fue supuestamente desarrollado por la división cibernética de la Agencia de Seguridad Nacional de los Estados Unidos. EternalBlue fue parte de un gran caché de herramientas que un grupo de hackers conocido como The Shadow Brokers robó de los servidores de la NSA en 2016 y luego se filtró en línea desde agosto de 2016 hasta abril de 2017.

Muchos sospechan que la NSA podría haber notificado a Microsoft sobre lo que robaron Shadow Brokers, porque en marzo de 2017, un mes antes de que EternalBlue fuera lanzado, Microsoft lanzó MS17-010, un boletín de seguridad que contiene parches para los muchos exploits de SMB incluidos en Shadow Broker.

EternalBlue no estaba tan extendida en el comienzo

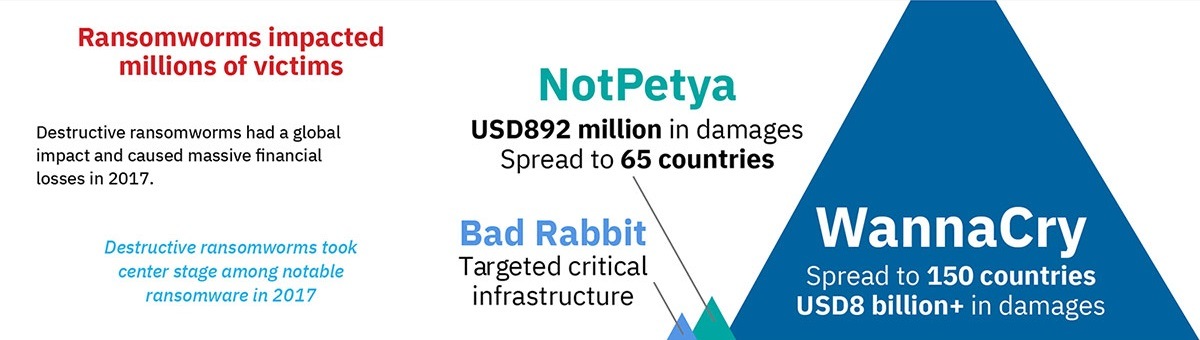

Lo que sucedió a continuación está bien documentado, con EternalBlue siendo utilizado para crear un mecanismo de autoexpansión para el ransomware WannaCry, y más tarde para los siguientes brotes de ransomware como NotPetya y Bad Rabbit.

El impacto de EternalBlue fue devastador, ya que las compañías informaron daños totales de más de 8 mil millones de dólares en 150 países solo por el incidente de WannaCry, según IBM X-Force.

Pero la versión inicial de EternalBlue no era perfecta. Solo funcionó en Windows 7 y Windows Server 2008 y se bloqueaba en Windows XP.

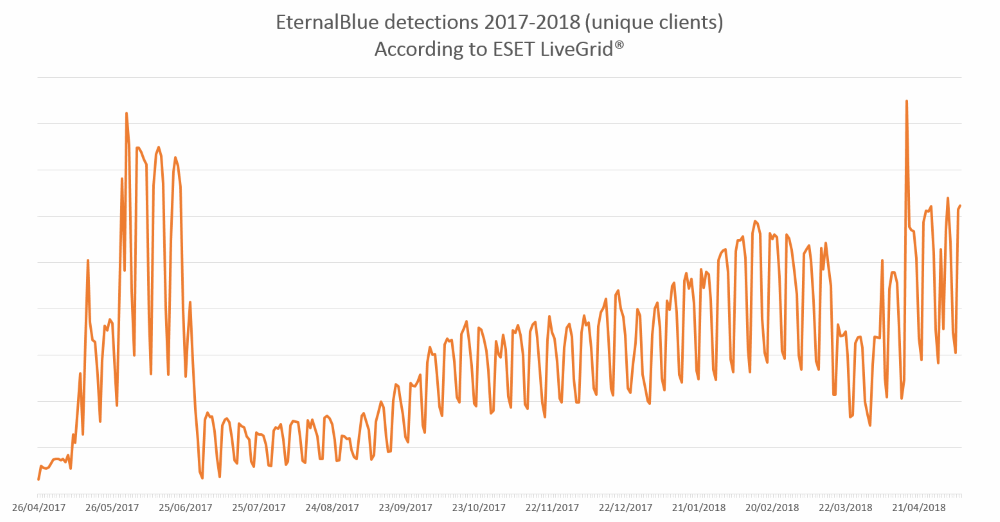

EternalBlue hizo mucho daño, pero había muy pocos autores de malware que supieran cómo usarlo. Esta es la razón por la cual, según ESET, poco después de WannaCry, el uso de EternalBlue se redujo enormemente.

"EternalBlue tuvo un período más tranquilo inmediatamente después de la campaña WannaCryptor 2017", explica Ondrej Kubovič de ESET. "En los meses siguientes, los intentos de usar el exploit EternalBlue se redujeron a 'solo' cientos de detecciones diarias".

EternalBlue crece más allá de WannaCry a nivel de malware

Pero las cosas cambiaron durante los incidentes post-WannaCry y post-NotPetya. Para empezar, los investigadores de seguridad transfirieron EternalBlue a más plataformas, como Windows 8 y Server 2012, y más tarde incluso Windows 10.

Esto amplió la capacidad del exploit para infectar a más víctimas de lo habitual y lo convirtió en un producto básico entre los creadores de malware.

En los meses siguientes, EternalBlue se extendió para realizar desde la minería de criptomonedas hasta para crear un arsenal para los grupos de ciberespionaje a nivel estatal.

EternalBlue sigue vivo gracias a los sistemas sin parches

Incluso si EternalBlue ya no se usa para ayudar al ransomware a convertirse en una pesadilla virulenta a nivel global (solo a nivel de red), la mayoría de los usuarios habituales no saben que sigue siendo una de las mayores amenazas de la actualidad.

Esta amenaza no solo proviene de los autores de malware que continúan armamentándola para un conjunto diverso de operaciones. Los autores de malware nunca se molestarían con un exploit ineficiente. ExploitBlue sigue siendo una amenaza debido a las máquinas vulnerables que todavía están disponibles en línea.

De acuerdo con Nate Warfield del Microsoft Security Response Center, todavía hay muchos sistemas vulnerables de Windows que exponen su servicio SMB disponible en línea.

Almost a year after WannaCry and there's still over a million SMB servers without auth exposed to the world. At least it looks like "only" 66k of them are running Windows 🤦♂️🤦♂️ pic.twitter.com/ZBlPA0SJU2

— ☠️ Nate Warfield 💀 (@dk_effect) 11 de mayo de 2018

También es probable que EternalBlue sea una de las razones por las que Microsoft reaccionó enviando nuevas versiones del sistema operativo Windows con SMBv1 deshabilitado, ya que era el protocolo al que apunta EternalBlue.

EternalBlue seguirá siendo una amenaza en los próximos años

Kryptos Logic, la compañía detrás del sumidero WannaCry también reveló lo mismo hace unas semanas. La compañía señaló que las infecciones residuales de WannaCry siguen usando EternalBlue para infectar a nuevas víctimas, incluso hasta el día de hoy, con "millones" de dispositivos escaneando Internet en busca de sistemas sin parches y desplegando EternalBlue en intentos de infectarlos con WannaCry.

El sumidero evita que WannaCry encripte los archivos, pero el exploit de EternalBlue utilizado para el sistema de autoexpansión de WannaCry todavía funciona perfectamente, incluso hasta el día de hoy.

El punto clave es que las organizaciones que no aplican el parche MS17-010 han contribuido al éxito reciente de EternalBlue, y sus sistemas vulnerables mantendrán activa esta amenaza en los próximos años, al igual que todavía vemos gusanos de principios de la década de 2000 que aún existen.