El malware Nigelthorn roba las credenciales de Facebook y mina criptomonedas

Se ha descubierto una nueva campaña de malware en Facebook que no solo roba las credenciales de la cuenta sino que también instala scripts para la minería encubierta de criptomonedas.

La firma de seguridad cibernética Radware dijo en una publicación de blog el jueves que Nigelthorn es una nueva campaña que se centra en la red social de Facebook.

El malware se llama así debido al abuso de una extensión legítima de Google Chrome llamada "Nigelify", que reemplaza las imágenes mostradas en una página web con imágenes de Nigel Thornberry, un personaje de dibujos animados del programa de televisión The Wild Thornberrys.

Nigelthorn fue descubierto en mayo de este año y ha infectado a más de 100.000 usuarios de Facebook en más de 100 países hasta la fecha.

Según los investigadores de Radware, la campaña de Nigelthorn se está propagando a través de la red social a través de la ingeniería social y los mensajes privados y pretende engañar a los usuarios para que descarguen malware con el propósito de robarle la cuenta, cryptojacking y realizar fraudes de clics.

Las posibles víctimas verán un mensaje de una conexión en su red que las etiqueta en una publicación o recibirán mensajes privados que alternativamente contienen un enlace o imagen maliciosa.

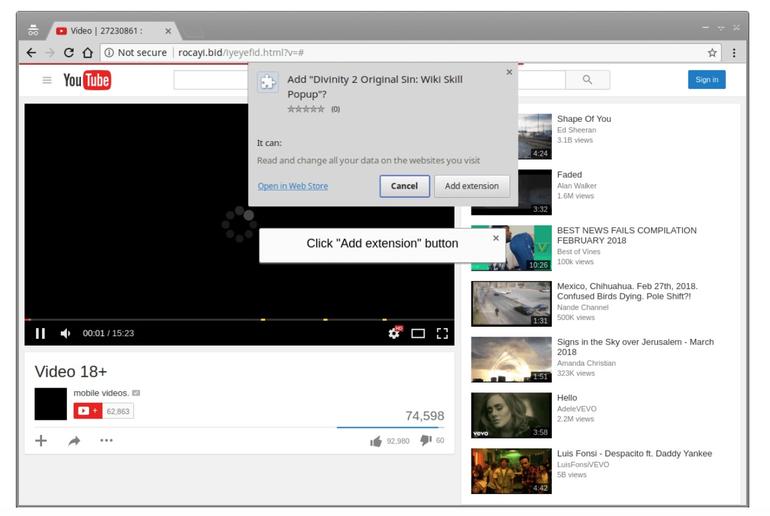

Si la víctima hace clic, el enlace malicioso redirecciona a las víctimas a una página de YouTube falsa que solicita a los usuarios que instalen una extensión de Google Chrome para reproducir el contenido de video.

Para pasar por alto las verificaciones de validación de Google, el actor responsable de la amenaza crea copias de las extensiones legítimas e inyecta guiones maliciosos cortos, ofuscados dentro de ellas.

Una vez que un usuario acepta la solicitud "Agregar extensión", se instala una extensión maliciosa y el sistema de la víctima se agrega a una botnet.

Estas extensiones maliciosas también redireccionan a la víctima a Facebook para generar un token de sesión y secuestrar su sesión en línea para absorber sus credenciales de cuenta de Facebook y enviarlas al servidor de comando y control (C & C).

Este acceso también permite que el malware envíe mensajes en su lugar y se propague aún más.

Nigelthorn también es capaz de robar las cookies de Instagram si las encuentra.

Una vez que la extensión maliciosa está instalada en el navegador Google Chrome, entra en juego el JavaScript malicioso. La secuencia de comandos se descarga desde el servidor de C & C y luego se instala una herramienta cryptomining.

Esta herramienta fuerza a la máquina de la víctima a minar secretamente criptomonedas, de las cuales los ingresos se envían a grupos mineros controlados por el atacante.

Radware dice que en los últimos días, Monero, Bytecoin y Electroneum son los objetivos de la mineria y los atacantes han ganado aproximadamente 1000 dólares.

Nigelthorn emplea una serie de técnicas para retener la persistencia en la máquina de la víctima. Si una víctima intenta abrir la pestaña de extensiones, el malware la cierra automáticamente. El malware también impide que los usuarios descarguen las herramientas para limpiar Facebook y Chrome, eliminando las publicaciones de Facebook y haciendo comentarios.

Mientras que las copias maliciosas de Nigelify son responsables de la mayoría de las infecciones, los investigadores también han descubierto otras extensiones legítimas de las que se han abusado, como PwnerLike e iHabno.

Otras cuatro extensiones fueron detectadas por los sistemas de seguridad de Google y se eliminaron en menos de 24 horas.

La mayoría de las infecciones se han producido en Filipinas, Venezuela y Ecuador.

"El malware depende de Chrome y se ejecuta tanto en Windows como en Linux", dicen los investigadores. "Es importante destacar que la campaña se centra en los navegadores Chrome y Radware cree que los usuarios que no usan Chrome no corren ningún riesgo".

Un portavoz de Google le dijo a Threatpost que "eliminamos las extensiones maliciosas de Chrome Web Store y los navegadores del pequeño porcentaje de usuarios afectados pocas horas después de ser alertados".