SynAck el Ransomware que utiliza la técnica Doppelgänging para evadir su detección

Una versión nueva y mejorada del ransomware SynAck se ha detectado en línea en los últimos días, y los investigadores de seguridad informan que el ransomware ahora utiliza la técnica Process Doppelgänging.

Process Doppelgänging es una técnica de inyección de código que abusa del mecanismo de Windows de transacciones NTFS para crear y ocultar procesos maliciosos, en un intento de evitar la detección por el software antivirus.

La técnica es relativamente nueva y se presentó por primera vez en una conferencia de seguridad en diciembre del año pasado, pero algunas cepas de malware ya la han adoptado en su arsenal.

El Ransomware SynAck hace una reaparición

La última familia de malware y el primer ransomware en hacerlo es SynAck, una variedad ransomware que estuvo extremadamente activa en agosto y septiembre de 2017.

En ese momento, SynAck estaba pasando por sus etapas iniciales de desarrollo y era una amenaza relativamente simple.

Pero en un informe publicado hoy, los investigadores de Kaspersky pintan la imagen de una cepa de malware bien desarrollada que usa una rutina de encriptación de primer nivel, procesa duplicaciones para evadir la detección y está muy ofuscado para evitar la ingeniería inversa.

La versión original SynAck se extendió después de que los delincuentes ingresaron a los servidores a través de conexiones RDP abiertas o mal aseguradas. Sin una campaña de malspam que impulse la nueva versión, es muy probable que los delincuentes sigan usando el mismo esquema para difundir también esta nueva versión de SynAck.

Aquí hay un resumen rápido de las nuevas características de SynAck ransomware, en caso de que necesite verificar que ha sido infectado con la nueva versión de SynAck. Pero si quiere estar 100% seguro, un servicio como ID Ransomware proporciona una mejor indicación del ransomware que infecta su computadora.

➡️ Esquema de cifrado mixto ECIES-XOR-HMAC-SHA1

➡️ Extensión para encriptación compuesta por 10 caracteres alfabéticos aleatorios

➡️ Termina los procesos seleccionados para que las aplicaciones en ejecución no interfieran con la operación de cifrado

➡️ Borra los registros de eventos para impedir el análisis forense

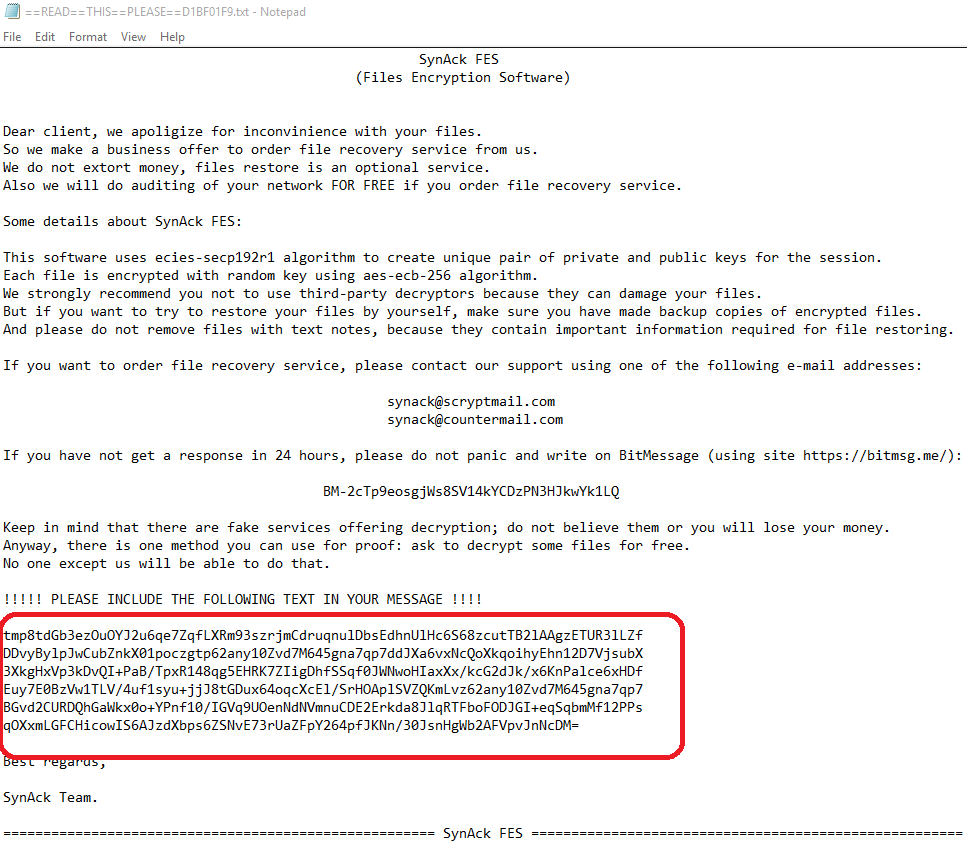

➡️ Suelta una nota de rescate llamada "READTHISPLEASE[8-char-random-ID].txt"

➡️ Las víctimas deben ponerse en contacto con los autores por correo electrónico o BitMessage.

➡️ Las víctimas deben enviar una identificación (de la nota de rescate) a los autores de ransomware

➡️ El precio de descifrado no está incluido en la nota de rescate. Es probable que se negocie a través de correo electrónico o BitMessage

➡️ Ransomware no se ejecutará si su EXE se ejecuta desde un directorio no incluido en una lista blanca

➡️ Comprueba el idioma del teclado y no encriptará si el formato del teclado es para ruso, ucraniano, bielorruso, georgiano, armenio, kazajo, tayiko, cirílico azerbaiyano y latín uzbeco y cirílico.

➡️ El ejecutable SynAck no está empaquetado, pero se encuentra muy ofuscado

➡️ La versión mejorada de SynAck se vio por primera vez en abril de 2018

➡️ Víctimas conocidas en EE. UU., Kuwait, Alemania e Irán

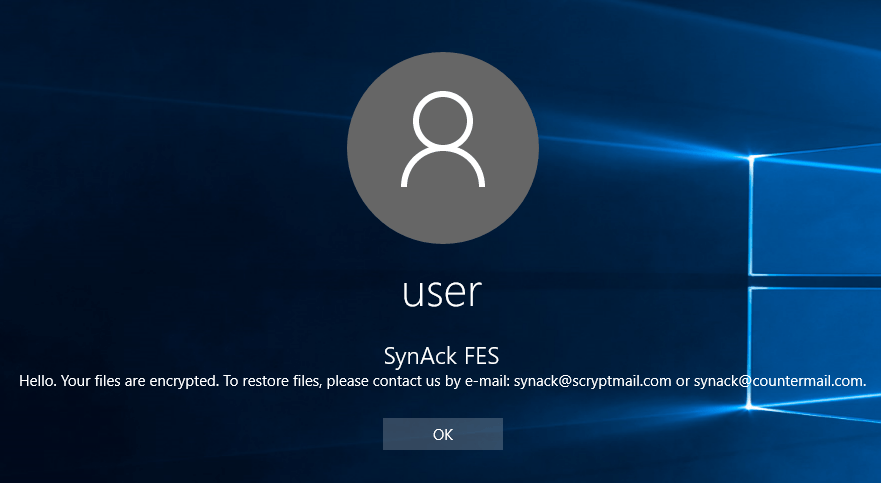

➡️ Muestra una demanda de rescate en la pantalla de inicio de sesión