El fallo de seguridad de Oracle Access Manager es tan grave que permite a cualquier persona acceder a datos protegidos

Un error que Oracle parcheo recientemente rompió la funcionalidad principal de Oracle Access Manager (OAM), que solo debería dar a los usuarios autorizados acceso a datos empresariales protegidos.

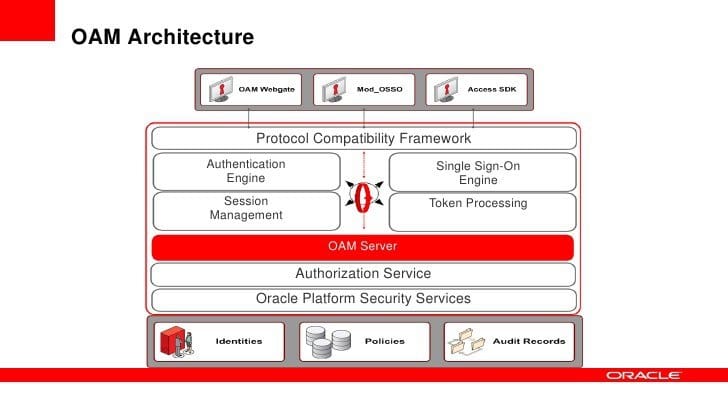

OAM proporciona una función de autenticación para aplicaciones web basadas en Oracle Fusion Middleware. Se puede usar para proporcionar y bloquear el acceso a aplicaciones móviles y en la nube externas.

Sin embargo, los investigadores de la empresa de seguridad austríaca SEC-Consult encontraron un error en el formato criptográfico de OAM que les permitió crear tokens de sesión para cualquier usuario, que el atacante podría usar para hacerse pasar por cualquier usuario legítimo y acceder a las aplicaciones web que OAM debería proteger.

Como explica SEC-Consult, los servidores web protegidos por OAM cuentan con un componente de autenticación llamado Oracle WebGate.

Cuando los usuarios intentan acceder a un recurso protegido desde el servidor web, se cruzan con una página OAM para ingresar un nombre de usuario y contraseña. Si tiene éxito, se redirigen a la aplicación web y pueden iniciar sesión con un token de autenticación cifrado almacenado en una cookie del navegador.

Sin embargo, una falla en el formato criptográfico personalizado de OAM permitió al investigador de SEC-Consult, Wolfgang Ettlinger, usar un ataque oráculo de relleno para desencriptar el token de autenticación.

"Encontramos que un formato criptográfico utilizado por el OAM exhibe un defecto grave", explicó Ettlinger.

"Al explotar esta vulnerabilidad, pudimos crear un token de sesión. Cuando se presenta un WebGate con este token, lo aceptaría como una forma legítima de autenticación y nos permitiría acceder a los recursos protegidos.

"Además, el proceso de creación de cookies de sesión nos permite crear una cookie de sesión para un nombre de usuario arbitrario, lo que nos permite suplantar a cualquier usuario conocido por OAM".

Oracle Fusion Middleware 11g y 12c se vieron afectados por la vulnerabilidad en el motor de autenticación OAM, que se rastrea como CVE-2018-2879 y obtuvo una calificación CVSS v3 de 9.0 de un posible 10 en la actualización de parche crítico de abril de Oracle.

"La criptografía es muy difícil de conseguir exactamente. Incluso cuando se utilizan implementaciones estándar de algoritmos, es un reto diseñar un formato o protocolo criptográfico adecuado"

"Muy a menudo, implementaciones aparentemente seguras pueden exhibir vulnerabilidades graves, y eso va mucho más allá del bien conocido ataque de Oracle"

Más información: Sec Consult