Investigadores encuentran una red de 52,000 servidores infectados que distribuyen malware

Los investigadores de seguridad de Abuse.ch, BrillantIT y Proofpoint han hundido la infraestructura de comando y control detrás de EITest, una red de servidores hackeados a los que los ciberdelincuentes abusan para redirigir a los usuarios a malware, kits de exploits y estafas de soporte técnico.

EITest, considerado el "rey de la distribución del tráfico", es una colección de servidores comprometidos en los que los ciberdelincuentes han instalado puertas traseras. Los ladrones utilizan estas puertas traseras para desviar el tráfico legítimo de estos sitios y redirigir a los usuarios a páginas web maliciosas.

Este tipo de actividad maliciosa se denomina "distribución del tráfico", y muchos delincuentes cibernéticos construyen esas botnets en sitios hackeados y luego se las alquilan a delincuentes que hacen lo que desean con el tráfico.

EITest apareció en 2011, se convirtió en un TDS rentable en julio de 2014

EITest apareció por primera vez en el mercado de ciberdelincuentes en 2011, e inicialmente, no era un sistema de distribución de tráfico rentable. Sus autores lo usaron principalmente para dirigir el tráfico hacia su kit de exploits local conocido como Glazunov, que usaron para infectar a los usuarios con el troyano Zaccess.

En ese momento, esto nunca fue una amenaza masiva. Los operadores de EITest se volvieron inteligentes con respecto a su operación a fines de 2013 cuando comenzaron a remodelar su infraestructura, y en julio de 2014, comenzaron a alquilar EITest a otros autores de malware.

Según el investigador de Proofpoint Kafeine, el equipo de EITest comenzó a vender tráfico secuestrado de sitios hackeados por 20 dólares por cada 1,000 usuarios, vendiendo bloques de tráfico con un tamaño mínimo de 50,000 usuarios.

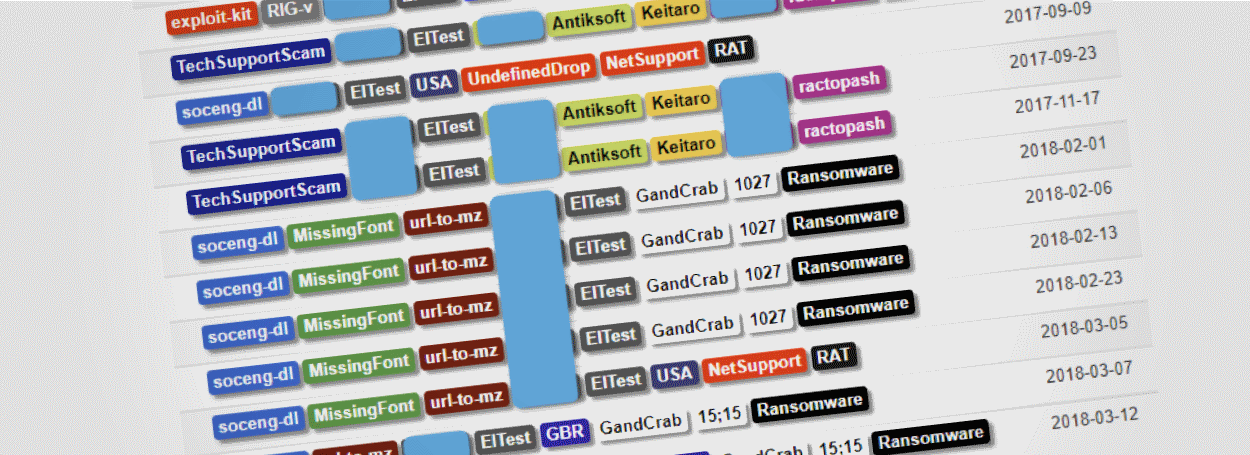

Desde entonces, EITest ha sido un dolor para los investigadores de seguridad a diario, participando en la distribución de innumerables familias de ransomware, redirigiendo grandes cantidades de tráfico hacia los kits de explotación Angler y RIG, estafas de soporte técnico, actualizaciones falsas,...

Las firmas de seguridad reportarón el dominio clave EITest

Sin embargo, los buenos tuvieron un golpe de suerte a principios de este año, cuando un investigador de BrillantIT logró descifrar la forma en que los sitios infectados se conectarían a la infraestructura de comando y control.

Al tomar un dominio (stat-dns.com), lograron secuestrar toda la operación de EITest. Ese servidor ha estado apuntando a un sumidero desde el 15 de marzo, evitando que millones de usuarios aterricen en sitios maliciosos.

Después de analizar el tráfico que fluye hacia el sumidero, los investigadores tuvieron una idea de la operación masiva de EITest, revelando que la botnet manejaba cerca de dos millones de usuarios por día provenientes de más de 52,000 sitios web pirateados, la mayoría de los cuales eran sitios de WordPress.

No se intento de recuperar el control de la red EITest

"Después de la exitosa operación de sumidero, el actor cerró sus proxies de C&C, pero no hemos observado más reacciones manifiestas por parte de los operadores de EITest", dice Proofpoint.

Por ahora, los autores de EITest parecen haber renunciado a tratar de retomar el control sobre su red anterior, pero esto no les impide crear una nueva.

Además de EITest, todavía existen otras redes de distribución de tráfico en el mercado, como Fobos, Ngay y Seamless.