MikroTik arregla un fallo Zero-Day bajo ataque en tiempo récord

Un ingeniero de MikroTik dijo ayer que "la vulnerabilidad permitió que una herramienta especial se conectara al puerto Winbox [MikroTik] y solicitar el archivo de base de datos del usuario del sistema".

El atacante descifraría los datos del usuario que se encuentran en la base de datos e iniciaría sesión en el enrutador MikroTik.

Zero-day descubierto en el foro checo

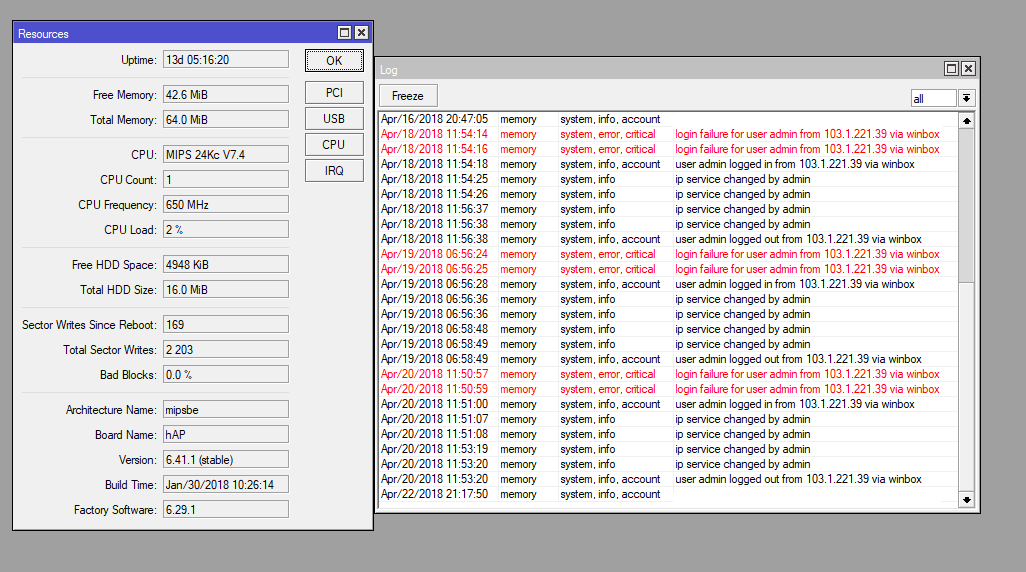

De acuerdo con los usuarios de un foro de tecnología checo, que primero vio los ataques, los piratas informáticos siguieron un patrón similar. El atacante tendría dos intentos fallidos de iniciar sesión en Winbox, un inicio de sesión exitoso, cambiaría algunos servicios, cerraría sesión y luego regresaría unas horas más tarde.

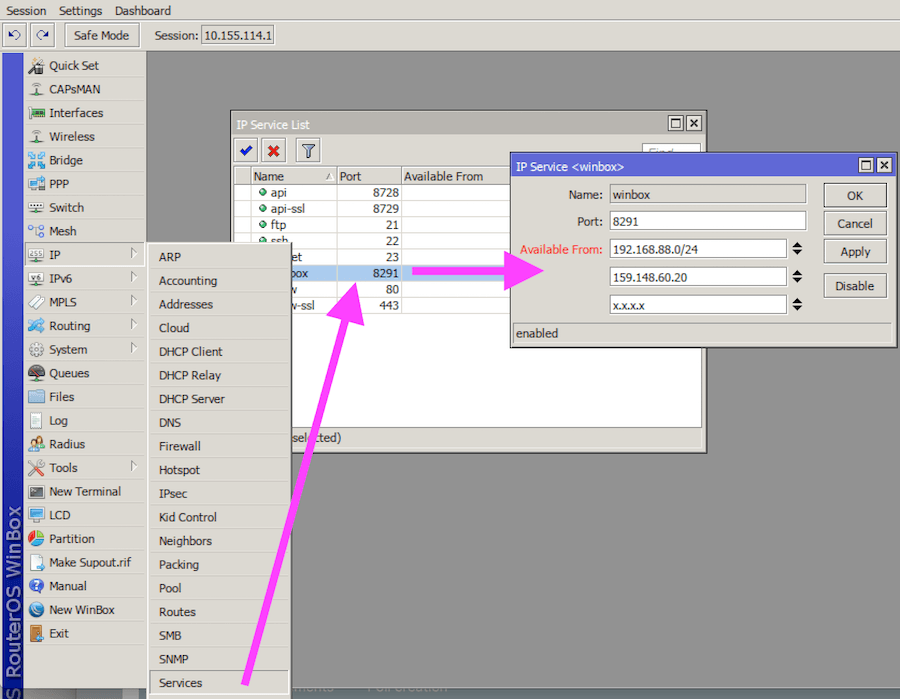

Todos los ataques se llevaron a cabo apuntando a Winbox, un servicio de administración remota que MikroTik proporciona con sus enrutadores para permitir a los usuarios configurar dispositivos a través de una red o Internet. El servicio Winbox (puerto 8291) se envía de forma predeterminada con todos los dispositivos MikroTik.

El Zero-day no fue explotado de forma masiva

La buena noticia es que todos los ataques se llevaron a cabo desde una sola dirección IP, lo que sugiere que este fue el trabajo de un hacker solitario. La dirección IP de la que informaron todos los usuarios que vieron ataques provenientes de 103.1.221.39 fue asignada a Taiwán.

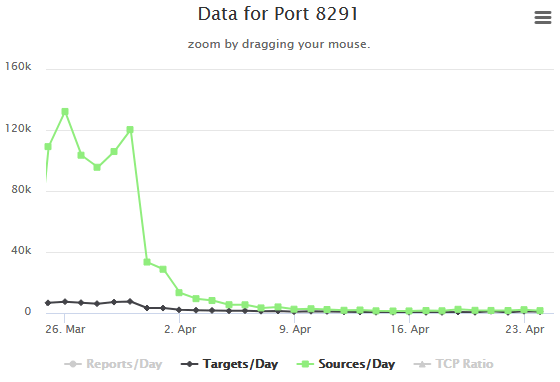

Los intentos de explotación de Zero-day de MikroTik fueron en una escala muy pequeña, apenas registrándose en rastreadores de actividad del puerto, como los proporcionados por SANS ISC y Qihoo 360 Netlab.

MikroTik dice que la vulnerabilidad de día cero afectó a todas las versiones de RouterOS lanzadas desde v6.29. La compañía parcheo el Zero-Day en RouterOS v6.42.1 y v6.43rc4, lanzado hoy.

La compañía tardó menos de un día desde los informes de los usuarios hasta poner un parche. A juzgar por el hecho de que algunos proveedores tardan meses y años en lanzar parches de firmware, el tiempo de respuesta de MikroTik es bastante impresionante.

Se recomienda a los usuarios cambiar las contraseñas

Dado que el atacante robó el archivo de la base de datos del usuario y no hay forma de decir qué enrutadores se han visto comprometidos en estos ataques, los ingenieros de MikroTik recomiendan que todos los propietarios de dispositivos cambien las contraseñas de la cuenta de administrador de su enrutador.

Además de actualizar el firmware del enrutador, los ingenieros de MikroTik también aconsejan a los usuarios que usen la utilidad Winbox para cambiar el puerto de Winbox a otro valor o usar los campos "Disponible desde" para limitar la disponibilidad del puerto a IPs e intervalos de IP seleccionados.

Este Zero-Day (que aún no tiene un identificador CVE) no debe confundirse con una vulnerabilidad reciente descubierta por los investigadores de CORE Security (que afecta el servicio SMB del enrutador), y no es la misma vulnerabilidad recientemente explotada por la botnet Hajime.

Información sobre la vulnerabilidad

Clase: Stack-based Buffer Overflow

Impacto: Code execution

Explotable de forma remota: Si

Explotable localmente: No

Nombre CVE: CVE-2018-7445