Zero-Day en Internet Explorer explotado por el grupo APT

Una amenaza persistente avanzada (APT), un término que a veces se usa para describir unidades de ciberespionaje respaldadas por el estado nacional, utiliza una vulnerabilidad de día cero en el código kernel de Internet Explorer para infectar a las víctimas con malware.

Investigadores de seguridad del fabricante chino de antivirus Qihoo 360 Core informaron esta semana a Microsoft sobre su problema.

El día cero se ha implementado en ataques en vivo, como parte de los documentos de Office enviados a los objetivos seleccionados.

Las últimas versiones del navegador IE afectadas, posiblemente también otras aplicaciones

El equipo de Qihoo 360 Core dijo que el Zero-day usa una vulnerabilidad llamada "double kill" que afecta las últimas versiones de Internet Explorer y cualquier otra aplicación que use el kernel de IE.

"Después de que el objetivo abre el documento, todos los códigos de explotación y las cargas maliciosas se cargan desde un servidor remoto", escribieron los investigadores hoy en una publicación en el blog de la compañia en la plataforma de microblogs Weibo.

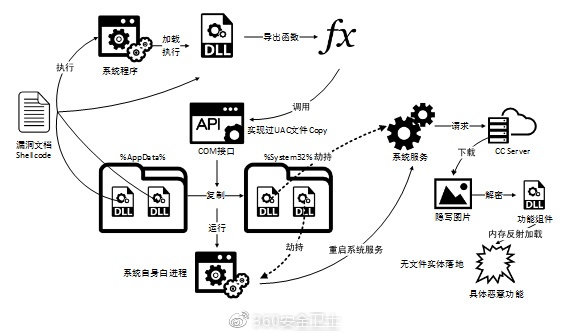

Los investigadores dijeron que el ataque implica el uso de un bypass público de UAC, carga reflexiva de DLL, ejecución sin archivos y esteganografía.

El equipo Qihoo 360 Core no ha revelado la cadena de explotación exacta, aparte de una imagen compartida en Weibo.

Microsoft no lo ha confirmado por el momento

Microsoft no ha confirmado ni denegado los hallazgos de Qihoo 360 Core. La compañía ha enviado la siguiente declaración.

Windows tiene el compromiso del cliente de investigar los problemas de seguridad informados y actualizar de forma proactiva los dispositivos afectados lo antes posible. Recomendamos a los clientes que utilicen Windows 10 y el navegador Microsoft Edge para la mejor protección. Nuestra política estándar es proporcionar soluciones a través de nuestro calendario actual de actualización martes.

We uncovered an IE 0day vulnerability has been embedded in malicious MS Office document, targeting limited users by a known APT actor.Details reported to MSRC @msftsecresponse

— 360 Core Security (@360CoreSec) 20 de abril de 2018