Un bug en LinkedIn permite robar datos de los perfiles de los usuarios

Un error en cómo Autocompletar datos de LinkedIn en otros sitios web podría haber permitido a un atacante robar silenciosamente los datos del perfil del usuario.

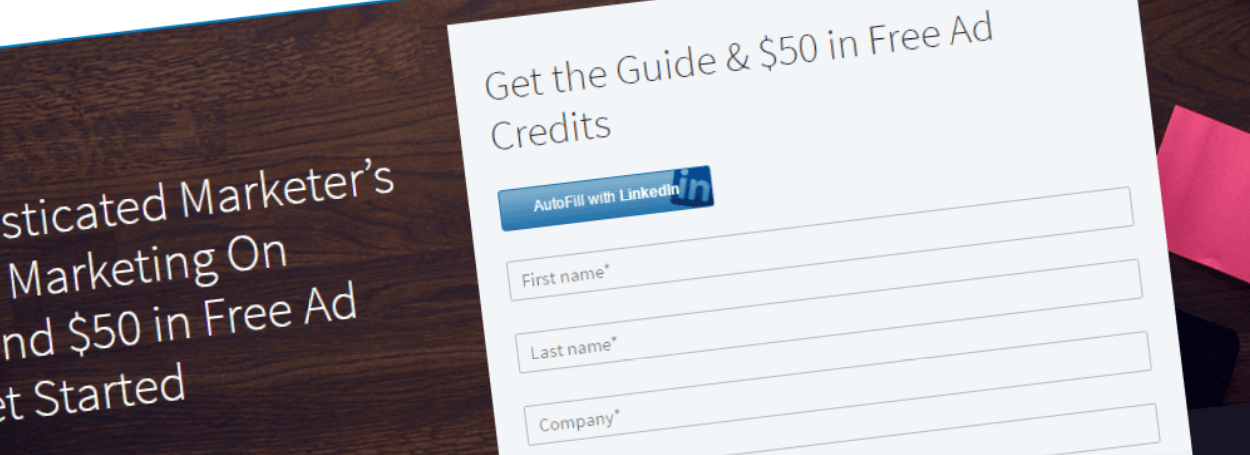

El error se encontró en el complemento AutoFill ampliamente utilizado de LinkedIn, que permite a los sitios web de terceros aprobados que los miembros de LinkedIn llenen automáticamente información básica de su perfil, como su nombre, dirección de correo electrónico, ubicación y dónde trabajan, como un forma rápida de registrarse en el sitio o recibir boletines por correo electrónico.

LinkedIn solo permite que los dominios incluidos en la lista blanca tengan esta funcionalidad, y LinkedIn tiene que aprobar cada nuevo dominio. En este momento, hay docenas de sitios en los mejores 10,000 sitios web clasificados por Alexa que han sido incluidos en la lista blanca de LinkedIn, incluidos Twitter, Microsoft, LinkedIn y más.

Eso significa que cualquiera de esos sitios web puede recuperar los datos de este perfil de los usuarios sin su aprobación.

Pero si alguno de los sitios contiene un fallo y permite usar XSS, que permite que un atacante ejecute código malicioso en un sitio web. El atacante puede retroceder al dominio incluido en la lista blanca para obtener datos de LinkedIn.

Y resulta que al menos uno de ellos lo hizo.

"La información de un usuario puede ser involuntariamente expuesta a cualquier sitio web simplemente haciendo clic en algún lugar de la página", dijo Jack Cable, en un informe detallado publicado el jueves. "Esto se debe a que el botón Autorrellenar podría hacerse invisible y abarcar toda la página, haciendo que el usuario haga clic en cualquier lugar para enviar la información del usuario al sitio web".

LinkedIn no solucionó el error la primera vez y no respondió a su correo electrónico posterior sobre el error que afectó a los dominios de la lista blanca.

LinkedIn confirmó que el error finalmente se solucionó el jueves después de la divulgación de Jack Cable (Un investigador de seguridad).

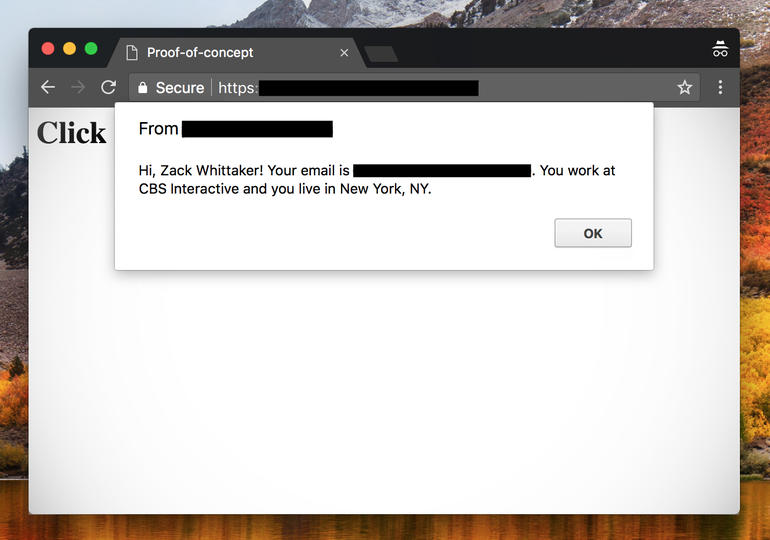

También construyó un código de prueba de concepto para demostrar el defecto.

Un fallo de XSS en un sitio web de la lista blanca de LinkedIn, que no nombramos, le permitió ejecutar silenciosamente el código de prueba de concepto desde su propio servidor. La página cargó, y luego un mensaje dijo: "Haga clic en cualquier lugar de la página". Fue entonces cuando apareció un cuadro que revela la información del usuario.

Al igual que con cualquier fallo de XSS, esta información podría enviarse al servidor del atacante.

"Esto expone la información de un usuario independientemente de su configuración de privacidad", dijo Cable. "Por ejemplo, si configuro mi configuración de privacidad para que no muestre mi apellido o dirección de correo electrónico y visualice una ubicación general, esto aún me devuelve mi nombre completo, dirección de correo electrónico y código postal".

Las direcciones de correo electrónico nunca se muestran en los perfiles de LinkedIn, a menos que el usuario lo coloque allí. Esto no solo es para evitar el correo no deseado, sino también como una medida de seguridad, ya que las direcciones de correo electrónico recopiladas por el error de Autocompletar se utilizan para iniciar sesión en el sitio.

LinkedIn AutoFill también devolvió el número de teléfono de un usuario, si está presente, aunque la prueba de concepto no lo mostró en la ventana emergente. (Lo verificamos al marcar la JavaScript Console en Chrome).

"Inmediatamente impidimos el uso no autorizado de esta función, una vez que nos enteramos del problema", dijo un portavoz de LinkedIn.

"Si bien no hemos visto signos de abuso, estamos trabajando constantemente para garantizar que los datos de nuestros miembros permanezcan protegidos. Agradecemos al investigador que informe de manera responsable y nuestro equipo de seguridad continuará en contacto con ellos", agregó el portavoz.