Un fallo en Intel SPI Flash permite a los atacantes alterar o eliminar el firmware BIOS/UEFI

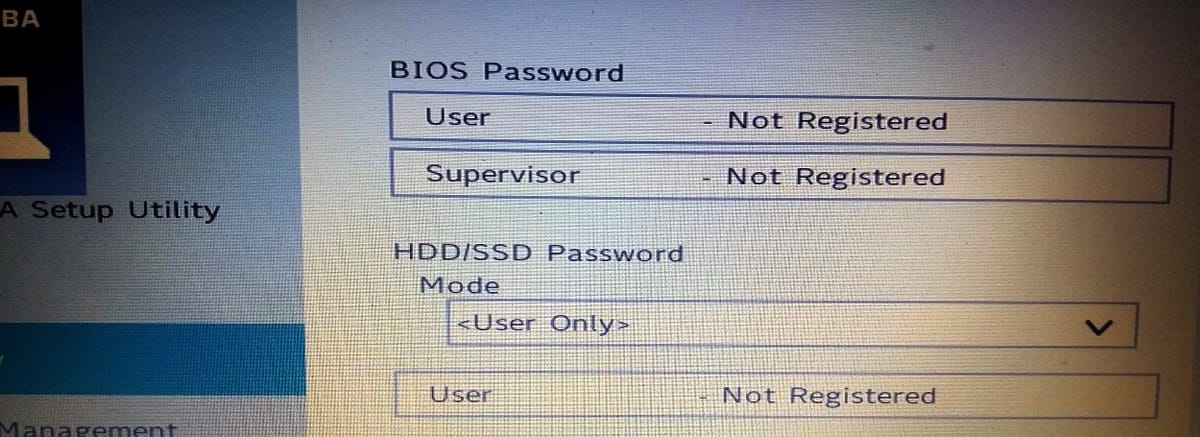

Intel ha abordado una vulnerabilidad en la configuración de varias series de CPU que permiten a un atacante alterar el comportamiento de la memoria Flash SPI del chip, un componente obligatorio utilizado durante el proceso de arranque.

Según Lenovo, quien recientemente implementó el parche de Intel, "la configuración del dispositivo de firmware del sistema (flash SPI) podría permitir a un atacante bloquear las actualizaciones de BIOS/UEFI, o borrar o dañar partes del firmware de forma selectiva".

Los ingenieros de Lenovo dicen que "esto probablemente resultaría en un mal funcionamiento visible, pero en raras circunstancias podría dar como resultado la ejecución de código arbitrario".

Intel implementó el parche para esta vulnerabilidad (CVE-2017-5703) el 3 de abril. El fabricante del chipset dice que las siguientes series de CPU utilizan códigos de operación inseguros que permiten a los atacantes locales aprovechar esta falla de seguridad:

8th generation Intel® Core™ Processors

7th generation Intel® Core™ Processors

6th generation Intel® Core™ Processors

5th generation Intel® Core™ Processors

Intel® Pentium® and Celeron® Processor N3520, N2920, and N28XX

Intel® Atom™ Processor x7-Z8XXX, x5-8XXX Processor Family

Intel® Pentium™ Processor J3710 and N37XX

Intel® Celeron™ Processor J3XXX

Intel® Atom™ x5-E8000 Processor

Intel® Pentium® Processor J4205 and N4200

Intel® Celeron® Processor J3455, J3355, N3350, and N3450

Intel® Atom™ Processor x7-E39XX Processor

Intel® Xeon® Scalable Processors

Intel® Xeon® Processor E3 v6 Family

Intel® Xeon® Processor E3 v5 Family

Intel® Xeon® Processor E7 v4 Family

Intel® Xeon® Processor E7 v3 Family

Intel® Xeon® Processor E7 v2 Family

Intel® Xeon® Phi™ Processor x200

Intel® Xeon® Processor D Family

Intel® Atom™ Processor C Series

Este fallo ha recibido un puntaje de gravedad de 7.9 sobre 10 en la escala CVSSv3. Intel dijo que descubrió el problema internamente.

"El problema está causado por root y la mitigación es conocida y está disponible", dijo la compañía en un aviso de seguridad. "Según el conocimiento de Intel, el problema no se ha visto expuesto externamente".

Intel ha lanzado actualizaciones que se espera que los fabricantes de PC y placas base implementen como parches de firmware o actualizaciones de BIOS / UEFI.

Fuentes: Intel, OpenSecurityTraining PDF, OpenSecurityTraining PDF 2