La técnica de inyección de código "Early Bird" ayuda a evitar que el malware permanezca sin ser detectado

Los investigadores de seguridad han descubierto al menos tres cepas de malware utilizando una nueva técnica de inyección de código que les permite evitar la detección de virus.

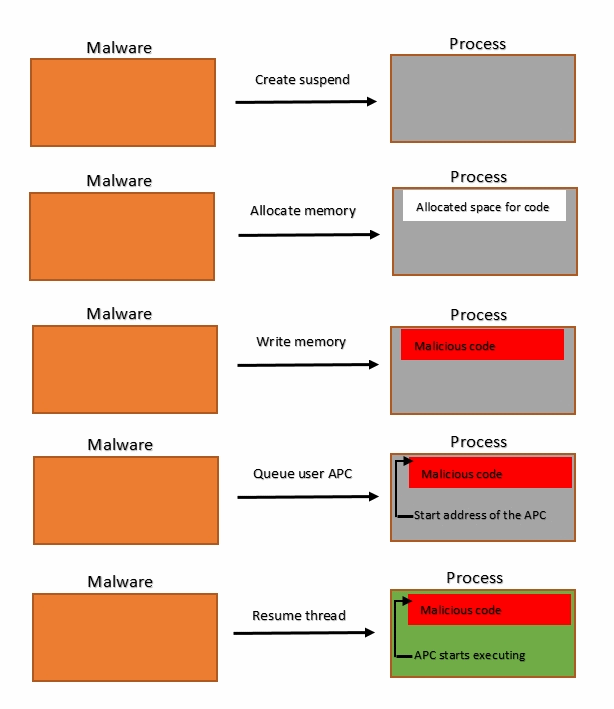

Llamaron a la técnica "Early Bird" porque su modo de operación depende del uso de funciones legítimas del sistema operativo Windows para inyectar código malicioso dentro de los procesos de la aplicación antes de que comience el proceso real de la aplicación y los productos antimalware se unan al proceso para detectar el comportamiento malicioso.

Investigadores de seguridad de Cyberbit, una firma de ciberseguridad con sede en Ra'anana, Israel, dicen que encontraron la técnica al analizar la puerta trasera TurnedUp, una cepa de malware utilizada por APT33, un presunto grupo de ciberespionaje iraní.

Más tarde, los investigadores descubrieron que el programa de descarga de malware DorkBot y el malware Carberp utilizado en hacks en instituciones financieras también utilizaban la técnica de Early Bird.

Cyberbit publicó ayer un informe con los detalles más finos del proceso de inyección, junto con un video de YouTube.

Crear un nuevo proceso legítimo, suspender el proceso e inyectar código lo antes posible no es realmente un nuevo enfoque para la inyección de código. Lo que hace que Early Bird sea diferente es el abuso de las funciones del sistema operativo para que esto suceda.

El informe de Cyberbit ahora servirá como una guía para los proveedores de antivirus, que utilizarán las técnicas descritas por Cyberbit para crear reglas de detección para el malware que puede estar intentando abusar de Early Bird para ocultar la actividad maliciosa en los sistemas infectados.