GoScanSSH el malware que evita servidores gubernamentales y militares

Los expertos en seguridad han descubierto una nueva variedad de malware que apunta a sistemas vulnerables basados en Linux y hace todo lo posible para evitar infectar dispositivos en redes gubernamentales y militares.

El nombre de esta nueva variedad es GoScanSSH, y su nombre es un signo revelador de sus características y capacidades principales: codificado en Go, uso de hosts infectados para buscar otros nuevos y el puerto SSH como punto de entrada.

GoScanSSH no es el típico bot IoT.

El proceso de infección es un poco complejo, pero este malware no parece ser el trabajo de un creador de botnets IoT. Por el contrario, parece haber sido creado pora estar buscando puntos de acceso en las redes internas, pero teniendo mucho cuidado de no infectar a las redes gubernamentales, militares, militares o policiales para evitar la investigación del mismo.

El proceso de una infección típica de GoScanSSH se detalla a continuación, y con más detalle en un informe de Cisco Talos, aquí.

»Un dispositivo ya infectado selecciona una IP aleatoria

»El malware comprueba si la IP seleccionada está en una de dos listas negras de IP (una con direcciones de uso especial y otra con rangos de IP controlados principalmente por varias entidades gubernamentales y militares)

»GoScanSSH escanea la IP en el puerto 22, buscando un puerto SSH abierto

»Si la IP tiene un puerto SSH abierto, el malware ejecuta una búsqueda DNS inversa para ver si el IP alberga cualquier sitio web/dominio

»Si el IP aloja un sitio web, GoScanSSH ejecuta los dominios encontrados contra una segunda lista negra.

»Este segundo escaneo comprueba si los dominios tienen alguno de los siguientes TLD: .mil, .gov, .army, .airforce, .navy, .gov.uk, .mil.uk, .govt.uk, .mod.uk, .gov.au, .govt.nz, .mil.nz, .parliament.nz, .gov.il, .muni.il, .idf.il, .gov.za, .mil.za, .gob.es, .police.uk

»Si el IP aloja cualquier dominio gubernamental, militar o policial, GoScanSSH se traslada a una nueva dirección IP

»Si la IP escaneada no está en ninguna de las dos listas negras, el malware inicia un ataque de fuerza bruta de diccionario en un intento de adivinar las credenciales de SSH

»El malware utiliza una lista de más de 7.000 combos de contraseña de usuario

»La mayoría de los combos son específicos de los dispositivos basados en Linux, mientras que algunos combos son simplemente las combinaciones de usuario-contraseña más comunes

»Cuando el malware encuentra las credenciales SSH del dispositivo remoto, informa a su servidor C&C ubicado en la Dark Web (las comunicaciones se producen a través de proxies Tor2Web)

»Crooks creó una versión única del código binario de malware GoScanSSH

»Luego, inician sesión en los nuevos dispositivos de forma manual e instalan este nuevo malware GoScanSSH

»El software malicioso ejecuta una serie de cálculos hash para determinar las capacidades de hardware del dispositivo e informa al servidor de C&C

»GoScanSSh inicia un escaneo para que otros dispositivos se infecten

Los investigadores de Cisco dicen que han detectado más de 70 muestras únicas del malware GoScanSSH hasta ahora, y muchos de ellos tenían diferentes números de versión (1.2.2, 1.2.4, 1.3.0, etc.). Esto sugiere que los autores del malware aún están desarrollando esta nueva cepa a medida que avanzan.

El malware parece preparado para la minería, pero es más probable que no

Algunos podrían sugerir que los cálculos de hash que se ejecutan en dispositivos infectados pueden sugerir que los atacantes pueden estar inclinados a instalar un minero de criptomoneda en dispositivos infectados en el futuro. Los investigadores no han visto ningún caso similar hasta hoy.

Esta teoría podría no ser viable debido a la lista de combinaciones de usuario-contraseña predeterminadas que usa el malware durante el ataque de fuerza bruta. Según los expertos de Cisco, estas credenciales pertenecen a dispositivos IoT que no están equipados con el hardware necesario para manejar las operaciones de minería de criptomonedas.

Por ejemplo, durante el ataque de fuerza bruta, GoScanSSH usa los créditos predeterminados asociados con los sistemas Open Embedded Linux Entertainment Center (OpenELEC), los tableros Raspberry Pi, los dispositivos Open Source Media Center (OSMC), los enrutadores Ubiquiti, los teléfonos Polycom SIP, los dispositivos Huawei, y servidores de Asterisk.

GoScanSSH es una botnet pequeña

Por ahora, no está claro qué intentan los atacantes al implementar GoScanSSH, pero al desplegar el malware manualmente en cada host infectado y al andar de puntillas alrededor de las redes gubernamentales y militares, parece seguro que alguien intenta entrar en redes más grandes, potencialmente para orquestando hacks más grandes.

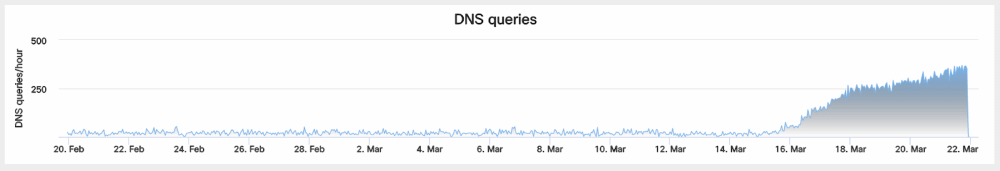

Esta afinidad por mantener un perfil bajo también es evidente porque, a pesar de estar activos desde junio de 2017, desplegar 70 versiones diferentes y usar más de 250 servidores distintos de C&C, los investigadores encontraron muy pocos bots infectados.

Pudieron determinar esto mediante el uso de datos pasivos de DNS para los nombres de dominio asociados con los servidores de C&C. Los investigadores dicen que encontraron una pequeña cantidad de solicitudes para los servidores de C&C, sugiriendo que se trataba de un botnet muy pequeña.

De acuerdo con los datos DNS pasivos de Cisco, el dominio C&C con la mayor cantidad de solicitudes de resolución DNS se había visto 8.579 veces, un número muy pequeño en comparación con la mayoría de los botnets IoT. Los investigadores probablemente no habrían detectado esta nueva amenaza, si su actividad no se multiplicó por diez durante los últimos diez días.