Crackear una tarjeta de crédito Bluetooth?

Puede que se sorprenda al descubrir que no es una buena idea colocar toda la información de su tarjeta de crédito en un pequeño dispositivo con Bluetooth habilitado en su bolsillo. ¿Oh, qué es eso? ¿Ya lo sabías? Bueno, en ese caso no encontrarás la siguiente información terriblemente impactante, pero sigue siendo una mirada fascinante sobre cómo los investigadores de seguridad analizan sistemáticamente un dispositivo en un esfuerzo por encontrar fallos en su diseño.

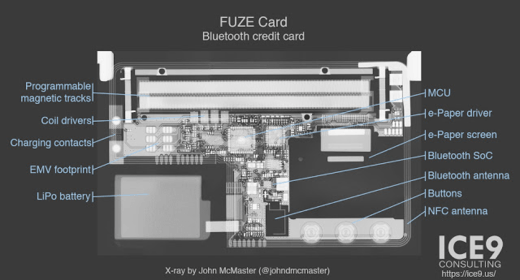

Mike Ryan de ICE9 Consulting publicó recientemente un artículo que detalla el trabajo realizado para examinar y, en última instancia, anular la seguridad de la tarjeta FUZE. Desde usar una máquina de rayos X para realizar reconocimientos no destructivos en el interior del dispositivo hasta descubrir metódicamente todos los comandos a los que responde a través de Bluetooth, es seguro decir que la seguridad de la tarjeta FUZE está rota y abierta de par en par en este punto.

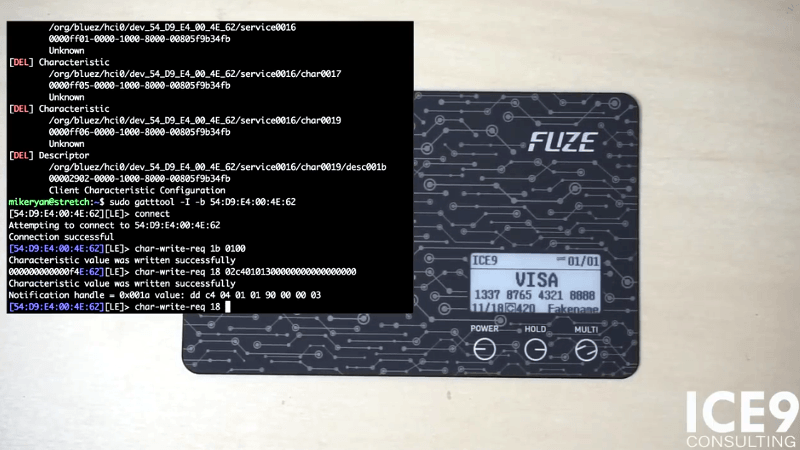

Para que quede claro, el atacante aún debe emparejarse con FUZE, por lo que se requiere acceso físico. Pero como señaló Mike en la publicación de su blog, entregar su tarjeta a un comerciante es un procedimiento operativo estándar en muchos casos. No es como si fuera difícil conseguir una de estas tarjetas FUZE durante un minuto o dos sin que el propietario sospechase. El emparejamiento de FUZE con el dispositivo Linux para continuar con el próximo paso del ataque solo lleva unos segundos, como se demostró en el siguiente video:

Una vez emparejado, el atacante puede simplemente enviar un comando BLE a FUZE que desactiva la pantalla de bloqueo. Es realmente así de simple. El atacante también puede enviar comandos para volcar información de la tarjeta de crédito a través de Bluetooth, lo que significa que pueden descargar su información incluso cuando la tarjeta esté "de manera segura" en su bolsillo. La falla inherente en el diseño FUZE es que no necesita proporcionar ningún tipo de autenticación para vincularlo a un nuevo dispositivo Bluetooth. Hace la suposición (muy peligrosa) de que la persona que la posee tiene derecho a hacerlo.

Incluso si sabes que no es mejor comprar un dispositivo como este, la publicación que ha escrito Mike es una lectura obligada para cualquiera que haya mirado un dispositivo y haya intentado descifrar qué estaba pasando en su pequeño cerebro de silicio. Nos gustó especialmente su afirmación de que la ingeniería inversa de un dispositivo esencialmente se reduce a: "mirar fijamente, pensar, experimentar un poco, pero sobre todo mirar y pensar".

Dicho sea de paso, esto es muy similar a la pistola "Bluetooth" de Bluetooth, que se rompió no hace mucho tiempo. En este punto, podría ser aconsejable alejarse de cualquier dispositivo que almacene datos importantes y use bluethoot si tienes la intención de confiarle tu identidad o arma mortal.